隧道通了但是 局域网还是没法通信

- 0关注

- 1收藏,533浏览

问题描述:

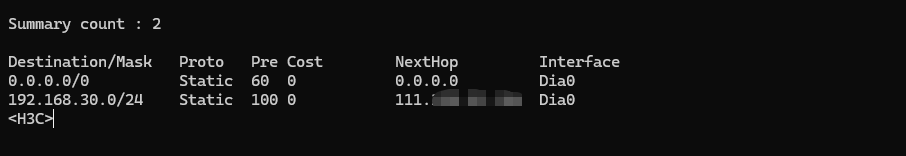

这是中心节点

这是分支节点

两边 局域网还是 不通怎么回事

求大佬帮忙

- 2025-11-20提问

- 举报

-

(0)

最佳答案

要解决 IPSec 隧道通但局域网无法通信的问题,可从以下几个维度逐一排查:

一、路由配置检查

IPSec 隧道建立后,两端局域网设备需明确 “如何到达对端网段” 的路由逻辑:

本地局域网路由:例如,192.168.70.0/24 网段的设备,需配置静态路由,将 “到 192.168.30.0/24 的流量” 下一跳指向本地 IPSec 网关的内网接口(如连接 192.168.70.0/24 的 VLAN 接口);对端 192.168.30.0/24 网段同理。

配置示例(H3C 设备):

[Switch] ip route-static 192.168.30.0 255.255.255.0 <本地IPSec网关内网接口IP>

二、NAT 豁免配置(若存在 NAT)

若内网存在 NAT 转换(如出口设备做了公网 NAT),需确保IPSec 感兴趣流的流量不被 NAT 修改,否则源 / 目的地址变化会导致 IPSec 解密失败。

配置 NAT 豁免 ACL:创建 ACL,匹配 192.168.70.0/24 和 192.168.30.0/24 之间的流量,然后在 NAT 策略中排除该 ACL。

配置示例(H3C 设备):

[Switch] acl advanced 3000

[Switch-acl-adv-3000] rule 0 permit ip source 192.168.70.0 0.0.0.255 destination 192.168.30.0 0.0.0.255

[Switch] nat outbound 3000 except-acl 3000 // 排除感兴趣流的NAT转换

三、防火墙策略检查

若两端设备或中间网络存在防火墙,需确保192.168.70.0/24 与 192.168.30.0/24 之间的流量被放行(包括 ICMP、TCP、UDP 等协议)。

检查防火墙的入站 / 出站规则,确认未对这两个网段的互访流量做拦截。

四、IPSec 感兴趣流(ACL)准确性

确认两端 IPSec 的 ** 流量选择器(Flow)** 完全对称且准确匹配实际互访网段:

从截图看,两端的感兴趣流是192.168.70.0/24 ↔ 192.168.30.0/24,逻辑上是对称的,但需确认实际业务流量的源 / 目的网段是否完全落在该范围内(例如,若业务是 192.168.70.0/24 访问 192.168.30.100,需确保 ACL 包含该地址)。

五、设备接口状态与 MTU

检查 IPSec 隧道的接口 MTU(截图中显示为 1424),若两端设备的内网接口 MTU 与隧道 MTU 不兼容,可能导致分片失败。可尝试将内网接口 MTU 调整为与隧道 MTU 一致(或略小)。

确认 IPSec 网关的内网接口状态(如 VLAN 接口、三层物理接口)为Up,且 IP 地址配置正确。

排查步骤建议

先通过ICMP 测试(如ping 192.168.30.1 -f -l 1400)验证连通性,同时观察是否有分片或超时问题,定位是路由、NAT 还是防火墙的问题。

检查两端设备的路由表(display ip routing-table),确认到对端网段的路由是否存在且下一跳正确。

若存在 NAT,抓包(debugging ip packet或镜像端口)确认感兴趣流的 IP 地址是否被 NAT 修改。

- 2025-11-20回答

- 评论(0)

- 举报

-

(0)

需要检查IPSec隧道建立不成功的原因,如果正常,进行排查。 7查看Internet接口下是否有NAT 如果Internet接口下有IPsec配置和NAT配置,路由器转发机制为流量优先匹配NAT策略,若流量通过NAT进行了地址变换,则会导致报文无法进行IPSEC封装。 首先需确认本地的管理loopback口地址,以及隧道封装用的loopback口地址池,例如:管理loopback口地址为51.1.0.5,隧道封装用地址池为61.1.0.0/24,配置ACL策略deny掉需要保护的流,最后需要配置一条规则permit ip,并且接口下的nat outbound需要绑定此acl: 如果配置完成后,上网和IPSEC通信依然不正常; 或者不涉及NAT配置,请拨打热线电话400-810-0504寻求帮助。

- 2025-11-20回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论