F100-C防火墙黑名单的问题

- 0关注

- 0收藏,509浏览

问题描述:

F100-C的防火墙,目前授权还没到期,入侵检测的日志一直显示从外网的UNTRUST域对内网的服务器有各种攻击,有弱口令尝试的,漏洞探测的等等,目前使用的策略是防火墙默认的IPS策略。

我想实现对IPS报警中的源地址都拉倒黑名单去应该怎样操作,麻烦给个指导手册,谢谢。

- 2025-11-24提问

- 举报

-

(0)

最佳答案

IPS相关规则的动作改成黑名单

定制化入侵防御配置任务

使用缺省default的入侵防御配置文件不满足需求时,可创建自定义的配置文件。管理员可以基于业务环境和安全需求灵活调整自定义入侵防御配置文件中特征的相关属性,包括生效特征列表/未生效特征列表中特征的状态、动作、严重级别或将特征移入、移出生效特征列表/未生效特征列表等。

选择“对象 > 安全配置文件> 入侵防御 > 配置文件”。

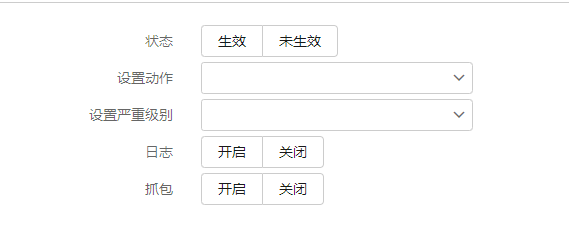

在“入侵防御配置文件”页面单击<新建>按钮,进入“新建入侵防御配置文件”页面。配置入侵防御配置文件的基本参数,具体参数如下所示:

图-6 新建入侵防御配置文件

表-1 入侵防御配置文件基本参数

参数

说明

名称

配置入侵防御配置文件的名称中不建议包含“< > \ / | * ? " : , ;”这些特殊字符,否则导出的入侵防御配置文件其名称中将用“_”替换这些特殊字符

语义分析检测

开启本功能后,设备将同时使用特征匹配和语义分析检测对SQL注入攻击进行识别,可以提升该类攻击的识别率

设置动作

入侵防御配置文件的动作类型包括:使用特征的预定义动作、黑名单、丢弃、允许、重置和重定向。符合此配置文件的报文将被按照此配置文件中指定的动作进行处理

配置入侵防御特征筛选条件,配置完成后单击<查看筛选结果>按钮,在生效特征和未生效特征列表中可以查看特征筛选结果。具体参数如下:

图-7 入侵防御特征筛选条件

表-2 入侵防御特征筛选条件

参数

说明

保护对象

通过选择保护对象可快速选择所需的入侵防御特征

攻击分类

通过选择攻击分类可快速选择所需的入侵防御特征

方向

入侵防御特征库中的特征分为服务端和客户端,可通过选择服务端和客户端来筛选配置文件所需的入侵防御特征

预定义动作

入侵防御特征的预定义动作分为如下四种:丢弃、允许、重置、黑名单,可通过选择不同的预定义动作来筛选配置文件所需的入侵防御特征

严重级别

入侵防御特征的严重级别分为如下四种:严重、高、中、低,可通过选择不同的严重级别来筛选配置文件所需的入侵防御特征

预定义状态

入侵防御特征的预定义状态分为使能和未使能两种状态,可通过选择不同的预定义状态来筛选配置文件所需的入侵防御特征

若不配置任何一项筛选条件(保持缺省情况),则此配置文件中将会包含所有入侵防御特征。

如需修改生效特征列表/未生效特征列表中特征的状态、动作、严重级别或将特征移入、移出生效特征列表/未生效特征列表,可单击<自定义设置>按钮,进入自定义设置界面进行修改,单击<确定>按钮,完成修改。

图-8 自定义设置

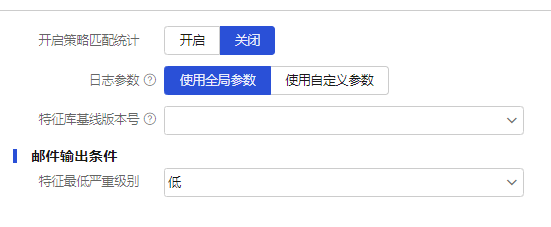

单击<高级配置>按钮,进入高级配置界面,具体配置参数如下:

图-9 高级配置

表-3 高级设置参数

参数

说明

开启策略匹配统计

开启此功能,可以统计报文命中入侵防御配置文件的次数

日志参数

通过设置日志参数,可为特征的日志动作提供执行参数。可选择配置日志参数的方式,包括:

使用自定义参数:直接配置日志参数

使用全局参数:可在“系统 > 日志设置 > 日志管理”区域下查看或修改全局参数

日志输出类型

选择使用自定义参数后,可直接配置日志的输出方向,包括:

输出到系统日志

输出到邮件

可同时选择两种输出类型

邮件服务器

当选择输出邮件后,需要配置邮件服务器,可通过新建邮件服务器或者引用已有邮件服务器进行配置

已有邮件服务器可到“系统 > 日志设置 > 邮件服务器“页面查看或修改

特征库基线版本号

配置基线版本号可帮助用户快速筛选出基线版本与当前版本之间有差异的特征,IPS配置文件将使用基线版本的特征与报文进行匹配,而不必回滚至基线版本的特征库

配置本功能后,所有高于基线版本的特征将处于非生效状态,即不能用于匹配报文。如果希望将其中某个非生效状态的特征调整为生效状态,需要进行如下操作:

如果待调整特征的版本号高于基线版本号,需要先将基线版本号调整为特征的版本号;否则,直接执行下一步操作

选中待调整的特征,单击<自定义设置>按钮,进入自定义设置页面,配置状态为生效

邮件输出条件

特征最低严重级别

设备支持根据特征的严重级别对输出的邮件进行限制

当特征的严重级别高于或等于配置的最低严重级别时才可以输出邮件

单击<确定>按钮,新建入侵防御配置文件成功,且会在“入侵防御配置文件”页面中显示。

在安全策略的内容安全配置中引用此入侵防御配置文件,具体配置步骤请参见“缺省入侵防御配置任务”章节。

单击<提交>按钮,激活入侵防御配置文件的配置内容。配置此功能会暂时中断DPI业务的处理,为避免重复配置此功能对DPI业务造成影响,请完成部署DPI各业务模块的配置文件后统一提交激活。

- 2025-11-24回答

- 评论(0)

- 举报

-

(0)

您可以通过以下步骤在F100-C防火墙上实现将IPS检测到的攻击源地址自动加入黑名单: 1. **确认IPS策略已应用在Untrust到Trust的安全策略中** 确保从外网(Untrust)到内网(Trust)的安全策略已调用默认或自定义的IPS配置文件,以实现攻击识别。 2. **启用安全域的黑名单功能** 在Untrust安全域下启用黑名单功能,使IPS可将攻击源IP加入黑名单: ```shell system-view security-zone name untrust blacklist enable ``` 3. **配置IPS自动添加黑名单** 在IPS配置文件中启用“自动阻断”或“联动黑名单”功能(通常通过`action deny`和`auto-blacklist`相关命令实现): ```shell ips signature-policy default # 若使用默认策略,可进入修改 auto-blacklist enable auto-blacklist aging-time 3600 # 设置黑名单老化时间,单位秒,按需调整 ``` 4. **确保安全策略生效** 检查Untrust→Trust方向的安全策略已正确引用IPS策略,且策略动作为`permit`(IPS仅对permit策略中的流量生效检测与阻断)。 5. **验证与监控** 查看黑名单内容: ```shell display blacklist ip ``` 查看IPS日志,确认攻击源IP已被自动加入黑名单并被阻断。 > **说明**:IPS检测到符合攻击特征的报文后,会自动将源IP加入黑名单,后续报文在进入Untrust域时即被直接拦截,无需再次经过IPS检测。 建议定期审查黑名单并设置合理老化时间,避免长期误封。如需更细粒度控制,可考虑自定义IPS策略。

- 2025-11-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论