H3C SecPath F1000-AI-90 MAC地址限制访问不能生效

- 0关注

- 0收藏,733浏览

问题描述:

H3C SecPath F1000-AI-90 后台已配置MAC地址限制访问,功能不能生效,请问怎么处理

组网及组网描述:

防火墙接入至核心交换机下层

- 2026-01-22提问

- 举报

-

(0)

一、核心排查思路

MAC地址限制不生效通常有以下几种可能原因:

配置错误:MAC地址格式、策略顺序、绑定关系等

流量路径问题:实际流量未经过MAC过滤策略

ARP表项问题:设备未学习到正确的ARP

功能冲突:与其他安全策略冲突

二、详细排查步骤

步骤1:确认MAC地址过滤配置

首先查看当前MAC地址过滤的配置:

# 1. 查看MAC地址绑定配置

display mac-address static

display mac-address blackhole

display mac-address dynamic

# 2. 查看MAC地址过滤策略

display security-policy rule

display mac-address filter

# 3. 查看接口MAC地址学习情况

display mac-address interface GigabitEthernet 1/0/X

# 4. 查看ARP表(重要)

display arp | include 要过滤的MAC地址

步骤2:检查常见的配置问题

问题A:MAC地址格式错误

# 错误的MAC格式

00-11-22-33-44-55 # 使用短横线分隔(某些设备不支持)

00:11:22:33:44:55 # 使用冒号分隔(某些设备不支持)

# H3C正确的MAC格式应该是

0011-2233-4455 # 使用4位分隔的连字符

或者

001122-334455 # 某些情况下可能需要这种格式

问题B:配置位置错误

# 1. 查看安全域和接口绑定

display zone

display zone name Trust

display zone name Untrust

# 2. 查看接口所属安全域

display interface brief

步骤3:基于组网的分析和配置建议

根据您的描述“防火墙接入至核心交换机下层”,可能存在以下情况:

[终端] → [核心交换机] → [F1000防火墙] → [Internet/其他区域]

在这种组网下,MAC地址过滤的生效位置非常重要:

情况1:如果MAC过滤应用在防火墙入方向(连接交换机的接口)

问题:防火墙看到的MAC地址是核心交换机的MAC,而不是终端MAC

验证命令:

# 在防火墙连接核心的接口上抓包,查看实际MAC

packet-capture interface GigabitEthernet 1/0/X inbound limit 10

# 或者查看该接口学到的MAC

display mac-address interface GigabitEthernet 1/0/X

情况2:如果流量是跨三层转发

关键限制:MAC地址过滤是二层功能,对三层路由转发的流量无效

验证方法:

# 查看路由表,确认流量是否经过防火墙路由

display ip routing-table

# 查看ARP表,确认是否有终端的ARP记录

display arp

三、MAC地址限制的几种实现方式

方式1:通过安全策略实现(推荐)

# 1. 创建MAC地址组

mac address-group MAC-BLACKLIST

description "禁止访问的MAC地址"

address 0011-2233-4455

address 0011-2233-4466

# 2. 创建安全策略

security-policy ip

rule 0 name DENY-MAC

action deny

source-zone trust

destination-zone untrust

source-mac MAC-BLACKLIST

rule 1 name PERMIT-OTHER

action pass

source-zone trust

destination-zone untrust

检查策略是否命中:

# 查看策略命中计数

display security-policy statistics rule name DENY-MAC

# 清除计数后重新测试

reset security-policy statistics rule name DENY-MAC

方式2:通过端口安全(Port-Security)实现

# 1. 开启端口安全功能

port-security enable

# 2. 在接口上配置

interface GigabitEthernet1/0/X

port-security enable

# 方式A:限制最大MAC数量

port-security max-mac-count 5

# 方式B:指定允许的MAC地址

port-security mac-address security 0011-2233-4455 vlan 10

检查端口安全状态:

display port-security interface GigabitEthernet 1/0/X

display port-security mac-address security

方式3:通过ARP静态绑定+安全策略

# 1. 配置ARP静态绑定

arp static 192.168.1.100 0011-2233-4455

# 2. 创建ACL禁止该IP

acl advanced 3000

rule 5 deny ip source 192.168.1.100 0

rule 10 permit ip

# 3. 应用ACL到安全策略

security-policy ip

rule 5 name DENY-SPECIFIC-HOST

action deny

source-zone trust

destination-zone any

source-ip-host 192.168.1.100

四、常见故障场景及解决方法

场景1:MAC过滤配置正确,但不生效

可能原因:策略顺序问题

# 检查策略顺序

display security-policy ip

# 如果存在允许策略在拒绝策略之前,调整策略顺序

# 在系统视图下调整策略顺序

security-policy ip

move rule DENY-MAC before PERMIT-ALL

场景2:在核心交换机下层,无法看到终端MAC

解决方案:在核心交换机上配置MAC过滤

# 核心交换机(H3C)配置示例

mac-address blackhole 0011-2233-4455 vlan 10

# 或

mac-address static 0011-2233-4455 interface GigabitEthernet 1/0/1 vlan 10

或者:在防火墙上使用IP+MAC绑定

# 开启IP+MAC绑定功能

user-identity enable

user-identity ip-mac bind ip-address 192.168.1.100 mac-address 0011-2233-4455

场景3:MAC过滤对部分终端有效,部分无效

可能原因:终端使用了MAC地址随机化

检查手机、平板等设备是否开启了“私有MAC地址”功能

Windows 10/11也可能使用随机MAC

场景4:策略命中计数不增加

# 1. 确认流量路径

display session table source-ip 192.168.1.100 verbose

# 2. 查看策略日志

display logbuffer reverse

# 或查看特定规则的日志

debugging security-policy rule DENY-MAC

terminal debugging

五、推荐的最佳实践配置

综合方案:IP+MAC+端口绑定

# 1. 创建用户身份绑定

user-identity enable

user-identity policy

rule 0

if-match ip-address 192.168.1.100 mac-address 0011-2233-4455

action offline # 不匹配则下线

apply user-identity-policy

# 2. 端口安全配置

interface GigabitEthernet1/0/1

port-security enable

port-security authorization ignore

port-security intrusion-mode block-mac

# 绑定特定MAC

port-security mac-address security 0011-2233-4455 vlan 10

# 3. 安全策略配置

security-policy ip

rule 0 name DENY-UNAUTHORIZED-MAC

action deny

source-zone any

source-mac 0011-2233-4455

logging enable

rule 1 name PERMIT-AUTHORIZED

action pass

source-zone trust

destination-zone any

六、诊断工具和命令汇总

# 诊断命令清单

# 1. 基础检查

display current-configuration | include "mac|security-policy"

display interface status

display vlan brief

# 2. MAC地址相关

display mac-address summary

display mac-address dynamic count

display mac-address blackhole

# 3. 策略检查

display security-policy all

display security-policy statistics

display session table verbose | include "要过滤的IP或MAC"

# 4. 实时监控

# 开启debug(生产环境谨慎)

debugging mac-address all

terminal monitor

terminal debugging

# 5. 抓包验证

packet-capture interface GigabitEthernet 1/0/1 inbound capture-filter "ether src 00:11:22:33:44:55" limit 10

七、快速排查流程图

graph TD

A[MAC过滤不生效] --> B{检查MAC格式是否正确?}

B -->|否| C[修正MAC格式为0011-2233-4455]

B -->|是| D{流量是否经过三层转发?}

D -->|是| E[改用IP+MAC绑定方案]

D -->|否| F{是否看到终端MAC?}

F -->|否| G[在核心交换机做MAC过滤]

F -->|是| H{策略顺序是否正确?}

H -->|否| I[调整安全策略顺序]

H -->|是| J{是否与其它策略冲突?}

J -->|是| K[检查并解决策略冲突]

J -->|否| L[开启日志和抓包进一步分析]

C --> M[重新测试]

E --> M

G --> M

I --> M

K --> M

L --> M

八、联系H3C技术支持前需要准备的信息

如果以上步骤仍无法解决,联系技术支持时请提供:

# 1. 收集设备配置

display current-configuration

display version

display logbuffer

# 2. 收集MAC相关信息

display mac-address all

display mac-address filter

display arp all

# 3. 收集策略信息

display security-policy all

display security-policy statistics

display session table

# 4. 测试结果

ping 和 traceroute 结果

建议的解决顺序:

先确认MAC地址格式是否正确

确认流量路径,判断是否能看到终端MAC

检查策略顺序和冲突

使用IP+MAC绑定作为备选方案

在核心交换机侧实现MAC过滤

请按照以上步骤逐一排查,通常可以解决MAC地址过滤不生效的问题。

- 2026-01-22回答

- 评论(0)

- 举报

-

(0)

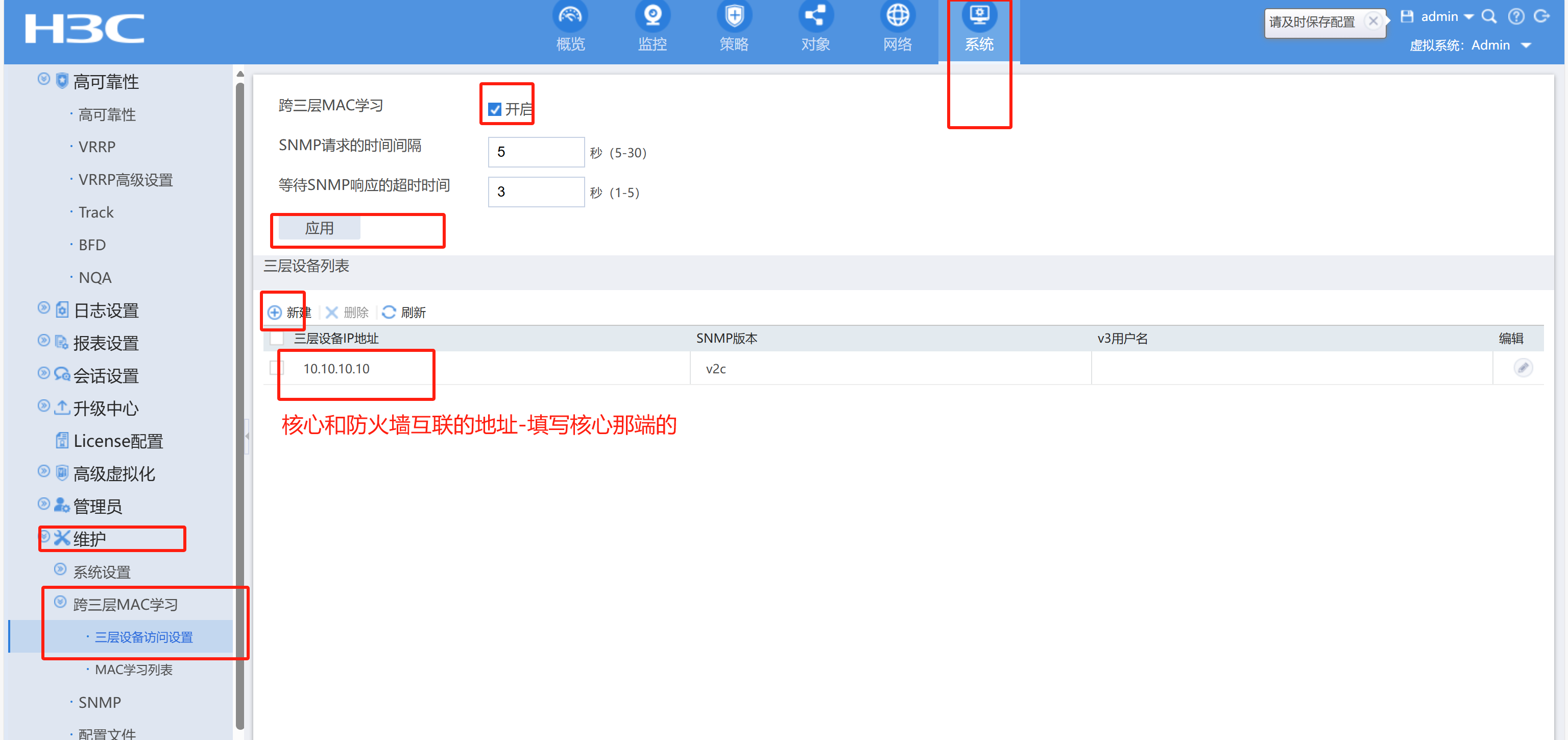

跨三层的话需要配置snmp同步,学习mac

- 2026-01-22回答

- 评论(3)

- 举报

-

(1)

你网关是不是在核心上? 你核心是不是和防火墙三层互通 ? 那样的话跨三层mac会变 需要配置 跨三层取mac

你网关如果都在防火墙上 就不会变

核心交换机

# 配置交换机支持SNMPv2c版本、只读团体名为public。

[HX] snmp-agent sys-info version v2c

[HX] snmp-agent community read public

- 2026-01-22回答

- 评论(3)

- 举报

-

(1)

网关在核心上 路由-核心-防火墙 请问怎么配置跨三层取mac

好的 我试试 刚刚图片没刷新出来 谢谢您

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明