华三防火墙SecPath F5010 漏扫出来的漏洞怎么修复

- 0关注

- 0收藏,419浏览

问题描述:

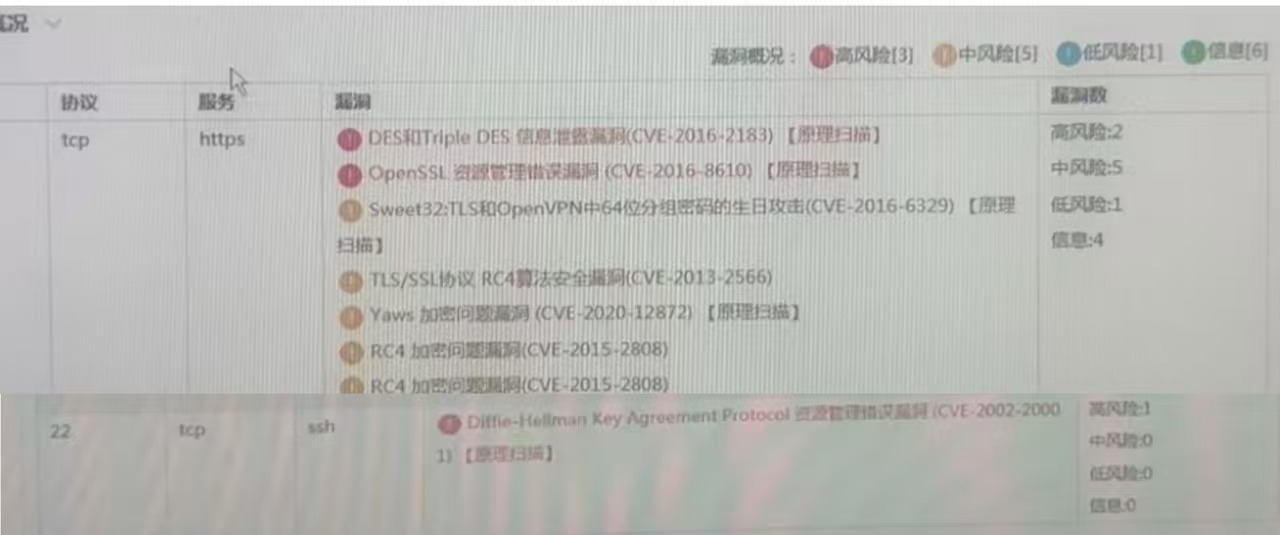

SecPath F5010 漏扫出来的漏洞(CVE-2016-2183)(CVE-2016-8610) (CVE-2016-6329)(CVE:-2002-20001)(CVE-2013-2566)(CVE-2020-12872)(CVE-2015-2808) 这些漏洞该怎么修复

- 2026-01-23提问

- 举报

-

(0)

最佳答案

一、 漏洞总结与风险分析

- 弱加密算法漏洞:DES、3DES、RC4。这些算法已被现代计算能力攻破,容易导致信息泄露。

- OpenSSL组件漏洞:特定版本的OpenSSL库存在资源管理或实现问题。

- SSL/TLS协议漏洞:如Sweet32(生日攻击),与使用64位分组密码(如3DES)有关。

二、 详细修复步骤

第一阶段:紧急处置(禁用不安全的加密算法和协议)

# 进入系统视图

system-view

# 1. 创建或修改一个SSL安全策略,禁用弱算法

ssl security-policy high_security_policy

# 禁用不安全的加密套件(包括DES, 3DES, RC4, 空算法,弱哈希算法等)

disable-cipher-suite rsa_3des_ede_cbc_sha

disable-cipher-suite rsa_des_cbc_sha

disable-cipher-suite rsa_rc4_128_md5

disable-cipher-suite rsa_rc4_128_sha

disable-cipher-suite dhe_rsa_des_cbc_sha

disable-cipher-suite ecdhe_rsa_rc4_128_sha

# 强烈建议禁用SSLv3.0及以下协议

disable-version ssl3.0

# 推荐启用TLS 1.2, 并根据兼容性考虑启用TLS 1.3(如果版本支持)

enable-version tls1.2

# 也可以直接使用内置的高强度策略模板(如果设备支持)

# preference strong

quit

# 2. 将SSL安全策略应用到相应的服务(如HTTPS管理服务、SSL VPN等)

# 应用到防火墙的Web管理服务(HTTPS)

ip https ssl-server-policy high_security_policy

# 如果启用了SSL VPN,也需要应用

# interface SSLVPN-AC1

# ssl-server-policy high_security_policy

# quit第二阶段:根本解决(升级设备操作系统)

- 准备工作(至关重要!):

- 备份配置:执行

display current-configuration并保存到本地,或使用backup startup-configuration to [url]命令。 - 确认版本:执行

display version,记录当前完整的软件版本信息。 - 下载固件:访问 华三官方服务网站(H3C Service),使用您的合同账号登录,在“软件下载”区,根据您的F5010具体型号和当前版本,下载官方推荐的最新稳定版固件文件(.ipe或.bin文件)和版本说明书。

- 选择版本:请选择修复了对应CVE漏洞的版本。例如,需要找版本说明中明确修复了CVE-2016-2183、CVE-2016-8610等漏洞的版本。

- 升级操作:

- 通过管理口将固件文件上传至设备的存储介质(如cf:/或flash:/)。

- 在业务低峰期进行升级。

# 指定下次启动的主启动文件 boot-loader primary file flash:/f5010-new-version.bin # 保存当前配置 save force # 重启设备(会中断业务,请谨慎操作!) reboot

第三阶段:漏洞专项修复对照表

漏洞编号 | 漏洞名称/类型 | 修复方法 | 操作指令/说明 |

|---|---|---|---|

CVE-2016-2183 (高风险) | DES/3DES信息泄露漏洞(SWEET32) | 1. 禁用3DES算法 2. 升级系统 | 在 ssl security-policy中执行 disable-cipher-suite *3des*和 disable-cipher-suite *des* |

CVE-2016-6329 (中风险) | Sweet32 生日攻击 | 1. 禁用3DES算法 2. 升级系统 | 同上,与CVE-2016-2183修复方法一致 |

CVE-2013-2566 (中风险) | RC4算法安全漏洞 | 禁用所有RC4算法 | 在 ssl security-policy中执行 disable-cipher-suite *rc4* |

CVE-2015-2808 (中风险) | RC4加密问题漏洞 | 禁用所有RC4算法 | 同上 |

CVE-2016-8610 (低风险) | OpenSSL资源管理错误 | 升级系统固件 | 升级到修复了此OpenSSL漏洞的固件版本 |

CVE-2002-20001 (高风险) | Diffie-Hellman资源管理错误 | 升级系统固件 | 升级固件,并确保SSL策略中使用足够强的DH组(如Group 14以上) |

CVE-2020-12872 (信息) | Yaws加密问题 | 升级系统固件 | Yaws是内置的Web服务器,此漏洞需通过升级整体固件修复 |

第四阶段:修复后验证

- 配置验证:

display ssl security-policy high_security_policy # 检查不安全的加密套件(DES, 3DES, RC4, SSLv3)是否已被禁用。 - 重新扫描:使用漏洞扫描工具对防火墙的HTTPS(443)、SSH(22)等服务重新进行扫描,确认相关漏洞风险已降级或消除。

- 业务验证:确保防火墙自身的Web管理、SSL VPN等业务,以及防火墙所承载的业务(如服务器负载均衡的HTTPS业务)能正常访问。部分老旧的客户端或服务器如不支持安全算法,可能会连接失败,需评估影响。

三、 操作总结与建议

- 修复路径:

- 立即操作:登录防火墙,执行“第一阶段”命令,立即禁用DES、3DES、RC4算法和SSLv3协议。这是最快的风险缓解方法。

- 计划操作:立即联系华三或代理商,申请并下载最新的稳定版固件。制定变更窗口,执行“第二阶段”的系统升级。这是彻底解决问题的根本。

- 最终验证:升级完成后,重新进行漏洞扫描,确认所有漏洞已修复。

- 重要提醒:

- 变更窗口:升级固件会导致设备重启,务必在经批准的维护窗口内进行。

- 备份配置:升级前必须备份当前配置和系统文件。

- 版本兼容:确认新固件与您的硬件型号、板卡、license完全兼容。

- 回退方案:升级前,通过

boot-loader backup命令备份当前系统,以便升级失败时快速回退。

- 长期安全加固建议:

- 建立补丁管理制度:定期(如每季度)关注华三安全公告,及时评估和升级。

- 最小化服务原则:关闭防火墙非必要的服务端口(如图中的HTTP可能不需要)。

- 持续监控:将防火墙日志接入SIEM系统,对异常访问和攻击进行监控。

- 2026-01-23回答

- 评论(0)

- 举报

-

(0)

暂无评论

升级下最新版本再扫描一下

漏洞描述

TLS(Transport Layer Security,安全传输层协议)是一套用于在两个通信应用程序之间提供保密性和数据完整性的协议。SSH(全称Secure Shell)是国际互联网工程任务组(IETF)的网络小组(Network Working Group)所制定的一套创建在应用层和传输层基础上的安全协议。IPSec(全称InternetProtocolSecurity)是国际互联网工程任务组(IETF)的IPSec小组建立的一组IP安全协议集。DES和Triple DES都是加密算法。;TLS、SSH和IPSec协议和其它协议及产品中使用的DES和Triple DES密码算法存在安全漏洞。远程攻击者可通过实施生日攻击利用该漏洞获取明文数据。

漏洞解决方案

Comware 平台参照SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)解决方法,新建ssl server policy,关闭des/3des相关的加密套件。

升级2021年年度版本或更新版本后,参照SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)解决方法进行修复(链接如下:https://zhiliao.h3c.com/Theme/details/130547 ),其中加密套件禁用如下三种:

exp_rsa_des_cbc_sha

exp_rsa_rc2_md5

exp_rsa_rc4_md5

- 2026-01-23回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论