回答 F1000-AGDF2,版本v7.3,在WEB界面上配置IPSECVPN的详细步骤有吗?

- 0关注

- 0收藏,254浏览

问题描述:

回答 F1000-AGDF2,版本v7.3,在WEB界面上配置IPSECVPN的详细步骤有吗?

组网及组网描述:

aVG.163.com/Topic/Detail/9418482

aVG.163.com/Topic/Detail/9418493

aVG.163.com/Topic/Detail/9418485

aVG.163.com/Topic/Detail/9418488

aVG.163.com/Topic/Detail/9418484

aVG.163.com/Topic/Detail/9418496

aVG.163.com/Topic/Detail/9418490

aVG.163.com/Topic/Detail/9418495

aVG.163.com/Topic/Detail/9418494

aVG.163.com/Topic/Detail/9418489

aVG.163.com/Topic/Detail/9418483

aVG.163.com/Topic/Detail/9418487

aVG.163.com/Topic/Detail/9418491

aVG.163.com/Topic/Detail/9418492

aVG.163.com/Topic/Detail/9418472

aVG.163.com/Topic/Detail/9418474

aVG.163.com/Topic/Detail/9418477

aVG.163.com/Topic/Detail/9418486

aVG.163.com/Topic/Detail/9418479

aVG.163.com/Topic/Detail/9418470

aVG.163.com/Topic/Detail/9418473

aVG.163.com/Topic/Detail/9418475

- 2026-01-28提问

- 举报

-

(0)

最佳答案

在开始前,请准备好以下信息(以“站点到站点”VPN为例):

本地网络:您需要保护的内网网段,例如:192.168.1.0/24

对端公网IP:对端防火墙或VPN网关的公网IP地址,例如:202.100.1.1

对端网络:对端需要保护的内网网段,例如:10.1.1.0/24

预共享密钥:双方约定好的密码,例如:H3C@VPN2024

出口接口:本地连接互联网的物理接口,如 GigabitEthernet1/0/1

第一部分:站点到站点IPSec VPN配置(主模式+预共享密钥)

第1步:登录Web管理界面

使用浏览器访问防火墙的管理IP(如 https://192.168.0.1)。

输入用户名和密码登录。

确保界面显示系统版本为 v7.3.xxx。

第2步:配置IKE提议(第一阶段参数)

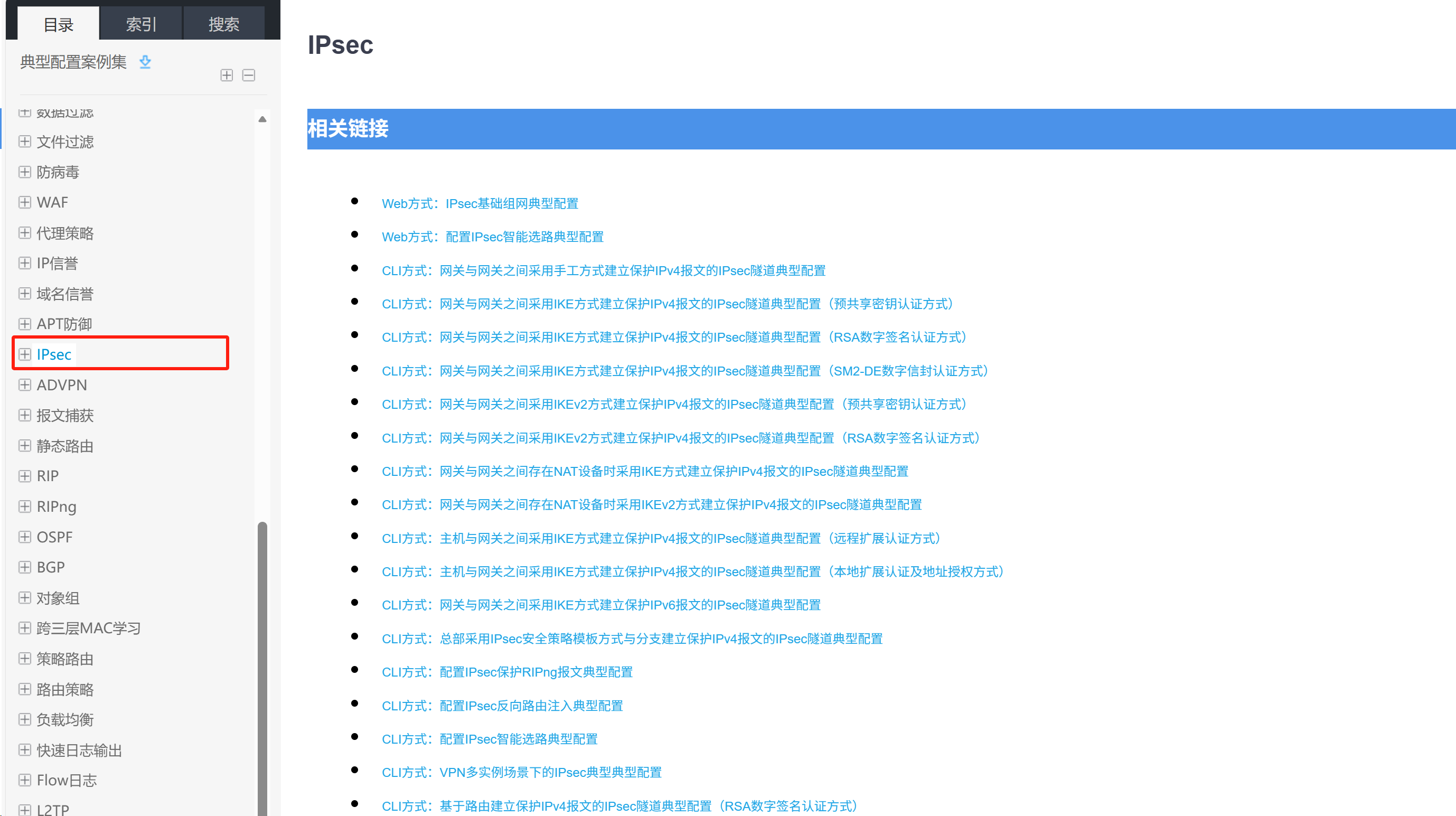

在左侧导航栏,点击 “网络” -> “VPN” -> “IPSec” -> “IKE提议”。

点击 “新建”。

填写参数:

提议名称:自定义,如 ike_prop_1

认证方法:选择 预共享密钥

认证算法:通常选择 sha256(更安全)或 sha1

加密算法:通常选择 aes256-cbc或 aes-cbc-128

DH分组:选择 group14(2048位)或 group5

SA生存时间:默认为 86400秒(1天),可保持默认。

点击 “确定”。

第3步:配置IPSec提议(第二阶段参数)

导航至 “网络” -> “VPN” -> “IPSec” -> “IPSec提议”。

点击 “新建”。

填写参数:

提议名称:自定义,如 ipsec_prop_esp

安全协议:选择 ESP

加密算法:选择 aes256-cbc或 aes-cbc-128

认证算法:选择 sha256或 sha1

封装模式:选择 隧道模式

SA生存时间:可保持默认 4608000秒或 3600秒。

点击 “确定”。

第4步:配置IKE对等体(关键步骤,定义对端和协商策略)

导航至 “网络” -> “VPN” -> “IPSec” -> “IKE对等体”。

点击 “新建”。

填写关键参数:

名称:自定义,如 peer_to_branch

本地地址:选择 接口,并选中您本地的公网出口接口(如 GigabitEthernet1/0/1)。

对端地址:选择 IP地址,输入对端防火墙的公网IP 202.100.1.1。

IKE提议:选择上一步创建的 ike_prop_1。

预共享密钥:输入双方约定的密钥,如 H3C@VPN2024。

模式:选择 主模式(适用于固定IP场景,更安全)。

NAT穿越:如果中间存在NAT设备,请勾选 使能。建议默认勾选。

DPD(对等体存活检测):建议勾选 使能,周期可默认。

点击 “确定”。

第5步:配置IPSec策略(关联数据流和协商参数)

导航至 “网络” -> “VPN” -> “IPSec” -> “IPSec策略”。

点击 “新建” -> 选择 “手工方式” 或 “IKE动态协商方式”。强烈建议选择“IKE动态协商方式”。

填写参数:

策略名称:自定义,如 ipsec_policy_to_branch

IKE对等体:选择上一步创建的 peer_to_branch。

本地地址:选择 IPv4,点击 “添加”,输入本地保护网段 192.168.1.0,掩码 24。

对端地址:选择 IPv4,点击 “添加”,输入对端保护网段 10.1.1.0,掩码 24。

提议列表:点击 “添加”,选择之前创建的 ipsec_prop_esp。

点击 “确定”。

第6步:应用IPSec策略到接口

导航至 “网络” -> “接口” -> “接口设置”。

找到您的公网出口接口(如 GigabitEthernet1/0/1),点击其操作列下的 修改 图标(铅笔)。

在弹出窗口中,找到 “IPSec策略” 或 “VPN” 选项卡。

在“IPSec策略”下拉框中,选择您创建的 ipsec_policy_to_branch。

点击 “确定” 或 “应用”。

第7步:配置安全策略(放行VPN流量,V7版本关键!)

这是V7与V5最大的不同,必须手工放行,否则流量会被默认拒绝。

导航至 “安全” -> “安全策略”。

点击 “新建”。

创建两条策略:

第一条(放行去往对端的流量触发VPN):

名称:local_to_remote_vpn

源安全域:Local(或您内网所在域,如 Trust)

目的安全域:Untrust(公网出口所在域)

源地址:添加您的本地网段 192.168.1.0/24

目的地址:添加对端网段 10.1.1.0/24

服务:any或根据需要选择

动作:允许

高级选项 -> 内容安全 -> VPN:选择 ipsec_policy_to_branch(这会将匹配的流量引导至VPN隧道)。

第二条(放行从VPN隧道进来的流量):

名称:vpn_to_local

源安全域:VPN(非常重要!这是VPN隧道的虚拟安全域)

目的安全域:Local(或 Trust)

源地址:添加对端网段 10.1.1.0/24

目的地址:添加您的本地网段 192.168.1.0/24

服务:any

动作:允许

分别点击 “确定”。

第二部分:配置验证与故障排查

1. 验证VPN状态

导航至 “监控” -> “VPN” -> “IPSec监控”。

查看 “IPSec SA” 和 “IKE SA” 是否成功建立。如果看到状态为“就绪”或“Active”,并有正确的入/出字节数,则表示隧道已通。

2. 常见问题排查

IKE SA无法建立(第一阶段失败):

检查 IKE对等体 中的 对端地址 和 预共享密钥 是否完全一致。

检查 IKE提议 中的加密、认证、DH参数是否两端匹配。

检查防火墙公网接口的 安全策略 是否放行了UDP 500端口(IKE)和UDP 4500端口(NAT-T)。

IPSec SA无法建立(第二阶段失败):

检查 IPSec策略 中的 本地/对端地址(保护网段)是否配置正确。

检查 IPSec提议 参数是否匹配。

隧道已建立但无法ping通:

【最重要】 检查 安全策略 是否已正确配置(特别是源/目的安全域和VPN策略绑定)。

检查双方防火墙的 路由:确保去往对端内网网段的路由指向了VPN隧道(通常是自动生成的,无需手工配置,但需确认)。

检查对端内网设备是否有回程路由指回您的网段。

3. 命令行快速检查(可选)

您可以在Web界面的 “系统” -> “维护” -> “CLI” 中输入以下命令诊断:

# 查看IKE SA状态

display ike sa verbose

# 查看IPSec SA状态

display ipsec sa verbose

# 查看安全策略命中计数

display security-policy count

第三部分:扩展场景(移动用户L2TP over IPSec)简要步骤

如果需要为出差员工配置VPN接入:

配置L2TP(“网络” -> “VPN” -> “L2TP”):创建LNS地址池、配置L2TP组,绑定虚模板接口并分配IP。

配置IPSec:与上述步骤类似,但 IKE对等体 的“对端地址”应选择 any,以接受任何IP的移动端连接。IPSec策略的保护网段中,“对端地址”应为 0.0.0.0/0。

配置安全策略:放行从 Untrust到 Local域的IKE/IPSec流量;放行从 VPN域到内网域的流量。

移动端使用系统自带的VPN客户端,类型选择 “IPSec/L2TP”,输入服务器IP、用户名密码和预共享密钥即可连接。

请按照以上步骤操作,并重点关注安全策略的配置,这是V7版本成功建立IPSec VPN通信的核心。如果遇到问题,请根据验证和排查部分逐步检查。

- 2026-01-28回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论