交换机下联家用路由器收到 BPDU报文

- 0关注

- 0收藏,252浏览

问题描述:

接口开启了 stp edged-port 和 stp port bpdu-protection

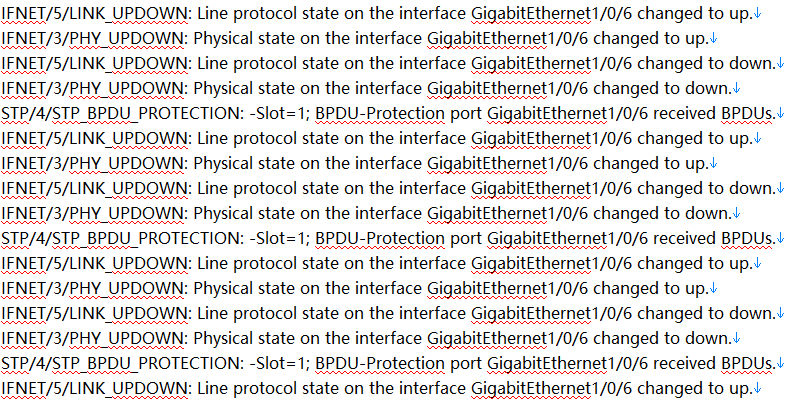

连了个家用路由器,貌似会发送BPDU报文? 导致端口震荡无法上网。

启用 bpdu-drop any 可以解决这个问题吗?

还是要no掉“stp port bpdu-protection”才可以解决这个问题了?

谢谢大佬

- 2026-02-05提问

- 举报

-

(0)

最佳答案

下面为您详细分析并提供最佳的解决方案。

问题根因分析

家用路由器的行为:大部分家用路由器(如TP-Link、小米、华为家用型号)即使在“路由模式”下,其内置的交换芯片或固件也可能会默认发送一种格式的BPDU报文(有时是私有格式,不标准)。

交换机配置的冲突:

stp edged-port:将端口定义为“边缘端口”,意为该端口只连接终端(如PC、打印机),不应该收到BPDU。边缘端口会快速进入转发状态。

stp port bpdu-protection:启用了“BPDU保护”功能。其核心作用是:一旦被配置为边缘端口的接口收到了BPDU,交换机就会立即将该端口关闭(Shutdown),并生成日志,以此来防止非法交换机接入导致环路。

现象解释:家用路由器发出BPDU → 交换机边缘端口收到BPDU → 触发BPDU保护 → 端口被 error-down→ 用户手动恢复端口(或自动恢复) → 再次收到BPDU → 再次被关闭,如此循环,造成端口震荡,设备无法上网。

解决方案对比与选择

您提出的两个方案都不完美,但有一个结合了两者优点的最佳方案。

方案一:在接口下配置 stp bpdu-drop any(可行,但治标)

interface GigabitEthernet1/0/1

stp bpdu-drop any

作用:命令该接口静默丢弃所有接收到的BPDU报文,并且不会向上层协议模块传递。

优点:

端口不会因收到BPDU而被关闭,解决了震荡问题。

家用路由器可以正常上网。

缺点:

这是一个“掩耳盗铃”的局部方案。如果未来真的有非法交换机接入此端口,它同样会丢弃BPDU,导致真正的环路风险无法被STP协议感知和阻断,存在安全隐患。

需要每个类似接口单独配置。

方案二:在接口下 undo stp bpdu-protection(不推荐)

interface GigabitEthernet1/0/1

undo stp bpdu-protection

作用:仅在该端口上禁用BPDU保护。

缺点:极不推荐。这完全解除了该端口的防护。如果接入一台会制造环路的交换机,网络将面临风险。

【最佳方案】方案三:全局启用BPDU保护,在接口下禁用并配合BPDU-Drop

这是最专业、最安全的做法,既能解决当前问题,又能保持网络防护的完整性。

! 1. 首先,确保全局BPDU保护是开启的(默认可能是开启的,检查一下)

stp global bpdu-protection

! 2. 进入问题接口视图

interface GigabitEthernet1/0/1

! 3. 【关键步骤】取消该接口的BPDU保护

stp bpdu-protection disable

! 4. 配置该接口丢弃BPDU报文

stp bpdu-drop any

! 5. 保留或配置其为边缘端口,以加快终端接入速度

stp edged-port enable

! 退出并保存

quit

save force

原理与优点:

stp bpdu-protection disable:告诉交换机“不要对这个接口执行BPDU保护关机动作”。这样即使它收到BPDU,也不会被 error-down。

stp bpdu-drop any:让接口安静地丢弃BPDU,防止这些非法报文进入STP计算,干扰核心生成树拓扑。

全局的 stp bpdu-protection依然对其他所有边缘端口有效,保持了整体网络的防护能力。

完美解决了家用路由器导致端口震荡的问题,同时最大限度地降低了安全风险。

故障端口的紧急恢复命令

如果端口已经被 error-down,您需要先恢复它:

! 查看被保护关闭的端口

display interface brief | include down

display error-down recovery

! 手动恢复单个端口(在接口视图下)

interface GigabitEthernet1/0/1

undo shutdown

! 或者配置端口自动恢复(例如30分钟后)

error-down auto-recovery cause bpdu-protection interval 30

最终建议操作流程

紧急处理:如果端口已 down,先使用 undo shutdown将其恢复。

实施最佳方案:立即在连接家用路由器的那个交换机端口上,配置上述 【方案三】 的命令。

验证效果:配置后,观察该端口状态是否稳定(display interface GigabitEthernet1/0/1 brief),并测试家用路由器能否正常上网。

长期管理:

在网络管理制度中,明确禁止私自接入家用路由器。

对于员工需要无线网络的区域,应部署企业级无线AP,并由网络团队统一管理。

可以考虑使用更严格的接入控制技术,如 802.1X认证 或 动态ARP检测(DAI)+IP Source Guard,从根源上杜绝非法设备接入。

结论:不要直接 no掉全局的 stp port bpdu-protection,这会降低整个网络的安全性。请采用 “全局启用 + 接口禁用保护 + 接口丢弃BPDU” 的组合方案,这是最专业的处理方式。

- 2026-02-05回答

- 评论(0)

- 举报

-

(1)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论