F1070与深信服设备做ipsec vpn对接问题

- 2关注

- 1收藏,2258浏览

问题描述:

组网及组网描述:

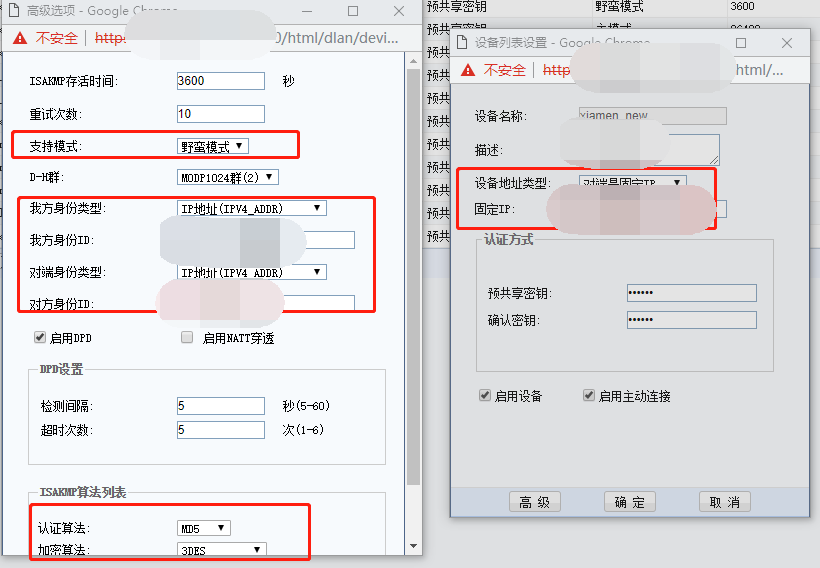

请教个问题。对端的深信服相关配置见图片,我是参考手册按照ike主模式及预共享秘钥认证的方式进行对接,但ipsec vpn的第一阶段都无法建立成功。debug ike all,log是显示没有收到对端的回应。接下来我该怎排查?

- 2019-04-29提问

- 举报

-

(0)

最佳答案

第一阶段ike sa 起不来,可以按照下面思路排查;

首先检查两端设备是否可以相互ping通,保证两端设备通信正常。

检查两端设备配置是否一致,主要从感兴趣流、预共享密钥确认一致、ike算法确认一致。

确认下两端设备出接口上是否有NAT业务,如果有NAT业务的话,流量会先匹配NAT模块走掉而不匹配IPSec,所以需要在NAT的acl中先配置rule deny掉感兴趣流。对于V5平台的设备就方便得多,可以在外网口配置ipsec no-nat-process enable这个命令来实现。

还有一种情况,FW1-----路由器,做野蛮模式的ipsec vpn,已经针对acl 3200这条保护流建立了一条ipsec vpn隧道了,客户参照这个在两端针对这个acl 3201再做一条ipsec vpn,就是建立不起来,连lke sa都没有。

其中acl advanced 3200

rule 0 permit ip source 10.100.0.0 0.0.255.255 destination 192.168.2.0 0.0.0.255

#

acl advanced 3201

rule 0 permit ip source 10.100.0.0 0.0.255.255 destination 10.103.10.0 0.0.0.255

#

这样的话,两个感兴趣流的源IP是同一个网段,这样在协商的过程中可能出现一些错误,需要在对端配置ipsec策略的时候需要写fqdn而不能写address。

- 2019-04-29回答

- 评论(1)

- 举报

-

(0)

两端设备通信是正常的,设备配置也有确认是一样的,出接口上面没有nat的业务。第4点跟实际是类似的,我们这边是另外起了一个loopback口地址做测试,对端的感兴趣流是跟之前一样的。意思是对端深信服设备要做修改?我们这边配置不动?

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

两端设备通信是正常的,设备配置也有确认是一样的,出接口上面没有nat的业务。第4点跟实际是类似的,我们这边是另外起了一个loopback口地址做测试,对端的感兴趣流是跟之前一样的。意思是对端深信服设备要做修改?我们这边配置不动?