问题描述:

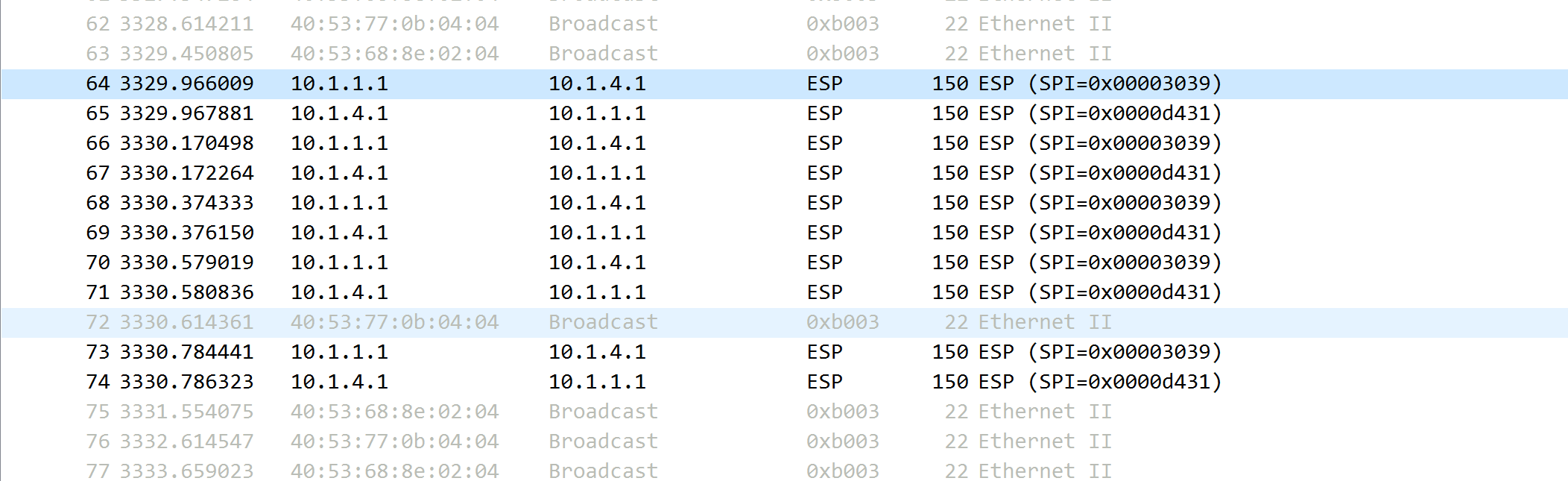

用hcl搭建了ipsec隧道,A B路由之间跑esp报文

为了测试,用A PING B ,然后用wireshark抓到了esp报文

网上说可以利用wireshark来解析esp报文

甩wireshark官方说明***.***/ESP_Preferences

照着做了,但是没有达到预期效果

\

附A B 路由的配置

【A】

#配置ACL

acl advanced 3000

rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.4.0 0.0.0.255

#选择安全算法

ipsec transform-set 1

esp encryption-algorithm des-cbc

esp authentication-algorithm md5

#配置IKE

ike profile 1

keychain 1

match remote identity address 10.1.4.1 255.255.255.255

#

#

Ipsec policy mypolicy 2 manual

security acl 3000

transform-set 1

remote-address 10.1.4.1

sa spi outbound esp 12345

sa spi inbound esp 54321

sa string-key outbound esp simple abcdefg

sa string-key inbound esp simple gfedcba

quit

#

port link-mode route

combo enable copper

ip address 10.1.1.1 255.255.255.0

ipsec apply policy mypolicy

#

ip route-static 0.0.0.0 0 10.1.1.2

#

【B】

#

acl advanced 3000

rule 0 permit ip source 10.1.4.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

ipsec transform-set 1

esp encryption-algorithm des-cbc

esp authentication-algorithm md5

#

ike profile 1

keychain 1

match remote identity address 10.1.1.1 255.255.255.255

#

Ipsec policy mypolicy 2 manual

security acl 3000

transform-set 1

remote-address 10.1.1.1

sa spi outbound esp 54321

sa spi inbound esp 12345

sa string-key outbound esp simple gfedcba

sa string-key inbound esp simple abcdefg

quit

#

interface GigabitEthernet0/0

port link-mode route

combo enable copper

ip address 10.1.4.1 255.255.255.0

ipsec apply policy mypolicy

#

ip route-static 0.0.0.0 0 10.1.4.2

#

组网及组网描述:

期待各位大神的指导啊啊

- 2018-01-01提问

- 举报

-

(0)

wireshark

抓包 下面都有详细信息的 达不到预期是?

- 2018-01-01回答

- 评论(4)

- 举报

-

(1)

这个的话是wireshark的一个功能 。。 请再去确认一下参数是否都正确解析 ,因为我看那上面写的如果解析成功才会出现icmp包。。

用wireshark解密之后应该能够正确显示icmp报文呀

因为ipsec 建立以后他们是被esp等安全协议封装在里头 就不是icmp包 所以您是抓不到icmp的 详细的您可以参考ipsec http://h3c.com/cn/d_201708/1024945_30005_0.htm#_Toc491117268

***.***/ESP_Preferences 我参照这个做的 还有一个csdn博客也有写过 http://blog.csdn.net/xingyeping/article/details/51281709 解密之后应该是可以看到的

这个的话是wireshark的一个功能 。。 请再去确认一下参数是否都正确解析 ,因为我看那上面写的如果解析成功才会出现icmp包。。

16进制配置ESP协议的认证密钥和加密密钥

这种测试可以解密出来;

对于ESP协议,以字符串方式输入密钥时,系统会自动生成密钥和加密算法的密钥。这种不知道自动生成的密钥,应该是我无法解密的。后来解析出来了么

- 2022-02-11回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明