h3c f1060 ipsec vpn 本端两个内网,一个内网不通

- 1关注

- 1收藏,3442浏览

问题描述:

各位好,

ipsec vpn组网模式如下:

本端:H3C_F1060 内网:172.16.10.0/24(有线网段),172.16.60.0/23(无线网段)

对端:CISCO_ASA 内网:10.4.65.0/24

目前本端内网172.16.10.0/24与对端内网10.4.65.0/24互通,172.16.60.0/23与对端内网10.4.65.0/24不通

具体故障现象:

在双方配置都没做更改的前提下:本端内网的无线网段(60网段)和对端不通,请求由本端内网无线网段发起ping包(ping -t ),到对端内网不通,对端手动ping -t本端内网无线网段后可互通;本端内网的有线网段(10网段)和对端一直都是互通状态且无中断。

本端已尝试排障项目:

1)检查本端配置,acl permit 源→目标配置正确

2)nat 中deny感兴趣流配置正确

3)本端h3c_f1060 硬件设备尝试reboot,重启后故障未消除

4)在172.16.60.0/23网段中tracert 对端内网ip,数据包停留在本端防火墙内网出口处中断

对端设备由外部公司维护,配合很差,告知我对端配置无误,如果配置错误,之前会一直不通。

实在没有其他思路了,请各位高手们支招

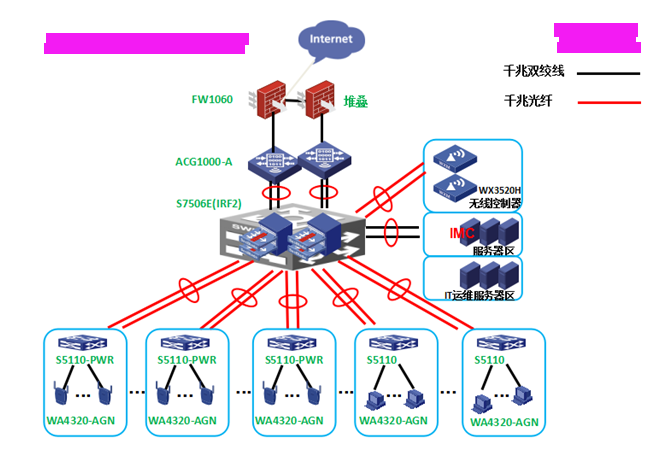

组网及组网描述:

上图为本端组网图

- 2018-01-24提问

- 举报

-

(0)

检查下域间策略,看看ipsec sa里协商的感兴趣流

- 2018-01-24回答

- 评论(2)

- 举报

-

(0)

你好,域间策略配置应该没有问题

dis acl 3000(NAT) rule 24 deny ip source 172.16.60.0 0.0.1.255 destination 10.4.65.0 0.0.0.255 (528 times matched) rule 25 deny ip source 172.16.10.0 0.0.0.255 destination 10.4.65.0 0.0.0.255 (192 times matched) dis acl 3200 Advanced IPv4 ACL 3200, 2 rules, IPSEC_TO_SAP ACL's step is 5 rule 0 permit ip source 172.16.10.0 0.0.0.255 destination 10.4.65.0 0.0.0.255 (441112 times matched) rule 10 permit ip source 172.16.60.0 0.0.1.255 destination 10.4.65.0 0.0.0.255 (59565 times matched)

你好,域间策略配置应该没有问题

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明