防火墙透传模式下管理地址问题

- 0关注

- 1收藏,2492浏览

问题描述:

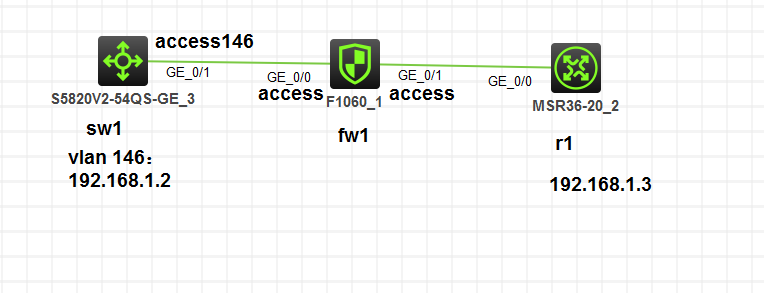

组网图如下:

sw1配置

interface Vlan-interface146

ip address 192.168.1.2 255.255.255.0

interface GigabitEthernet1/0/1

port link-mode bridge port access vlan 146

FW1配置

interface GigabitEthernet1/0/1

port link-mode bridge

interface GigabitEthernet1/0/0

port link-mode bridge

security-zone name Trust

import interface GigabitEthernet1/0/0 vlan 1 to 4094 (接口加入安全域)

security-zone name Untrust

import interface GigabitEthernet1/0/1 vlan 1 to 4094 (接口加入安全域)

object-policy ip pass (创建对象策略)

rule 0 pass

zone-pair security source Any destination Any (放通所有域间策略)

object-policy apply ip pass

R1配置

interface GigabitEthernet0/0

port link-mode route

ip address 192.168.1.3 255.255.255.0

问题:

1、防火墙做的透传模式,现SW1到R1网络已正常。

2、需要实现内网对FW1 实现web、telnet等远程管理设备。

3、考虑到使用loopback 口来实现,但是发现个问题,使用loopback口需要,实际的物理接口有地址或三层vlan有地址,否则loopback无法完成路由配置,导致SW1或者R1上直接ping FW1上的loopback口不通。

4、直接在FW1上创建vlan 146 且在vlan146中 配置192.168.1.0 同网段地址,分别在FW1上加入vlan146,那这样是否是改变了防火墙透传的这种架构,直接变成了三层模式?

5、由于之前是使用透传模式,sw1中有许多网关地址(本文没有列出);且路由器中向下写的明细路由中,的下一跳地址都是指向SW1的g1/0/1接口地址,也就是本文的192.168.1.2。那么如果FW1把vlan 146加入2边接口后,实际上路由器R1的的下一跳地址就不是192.168.1.2了。

后言:

现目的就是想要在已经稳定的FW1实现内网网段对设备的管理。

以上

组网及组网描述:

- 2019-11-25提问

- 举报

-

(0)

最佳答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

那岂不是路由器向下写的明细路由的下一跳就变成防火墙的vlan-interface接口地址了,之前透传模式下一跳地址是sw1交换机上的