NTP

- 1关注

- 1收藏,2043浏览

借用大佬的回答

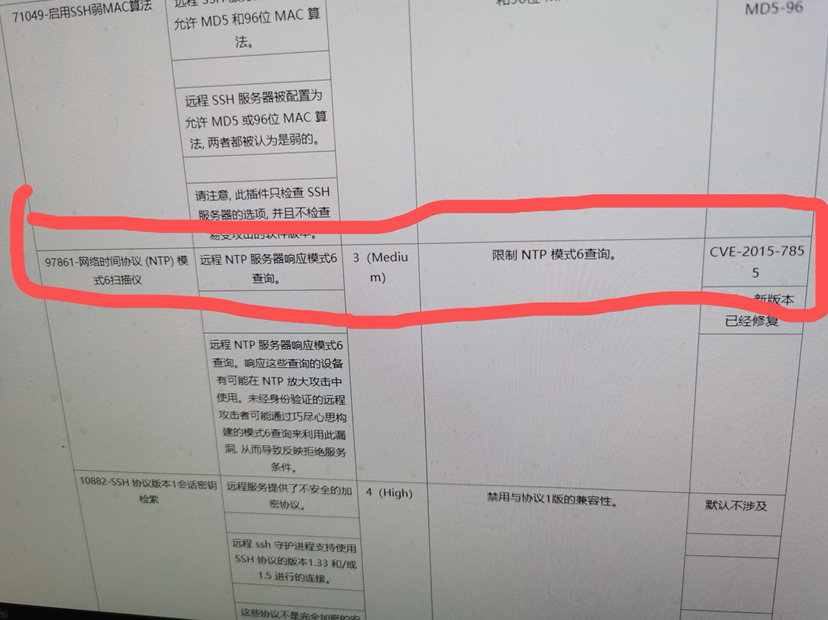

设备备在漏洞检查中涉及“Network Time Protocol (NTP) Mode 6 Scanner”

该漏洞是NTP本身存在漏洞,描述如下:

The remote NTP server responds to mode 6 queries. Devices that respond

to these queries have the potential to be used in NTP amplification

attacks. An unauthenticated, remote attacker could potentially exploit

this, via a specially crafted mode 6 query, to cause a reflected

denial of service condition.

即ntp server存在被未知网络攻击者利用并放大其响应mode 6查询时的潜在风险。

在设备上可以通过如下两种方式配规避:

1、配置ntp-service access { peer | query | server | synchronization } acl-number

举个例子, 服务器为A,客户端为B,C,D, 如果允许B,C,D都对服务器具有时间同步、控制查询权限,可以配置 ntp-service access peer acl 2000, acl 2000 permit B,C,D

需要将配置了从服务器A同步的所有合法客户端设备B,C,D,E,F…… 全部加入acl规并允许其对server进行访问,其他所有ip均无法进行操作

权限等级有4种,分别对应peer、server、synchronization、query。 按客户需要自己配置

2.通过外部防火墙直接过滤掉其他ip对设备的访问

- 2020-04-13回答

- 评论(4)

- 举报

-

(1)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

access peer是客户端 peer才是指定服务器