最佳答案

给您提供一个参考案例:

简介

本文档介绍了GRE隧道和OSPF相结合使用的典型配置举例。

2 配置前提

本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解GRE隧道和OSPF的相关特性。

3 配置举例

3.1 组网需求

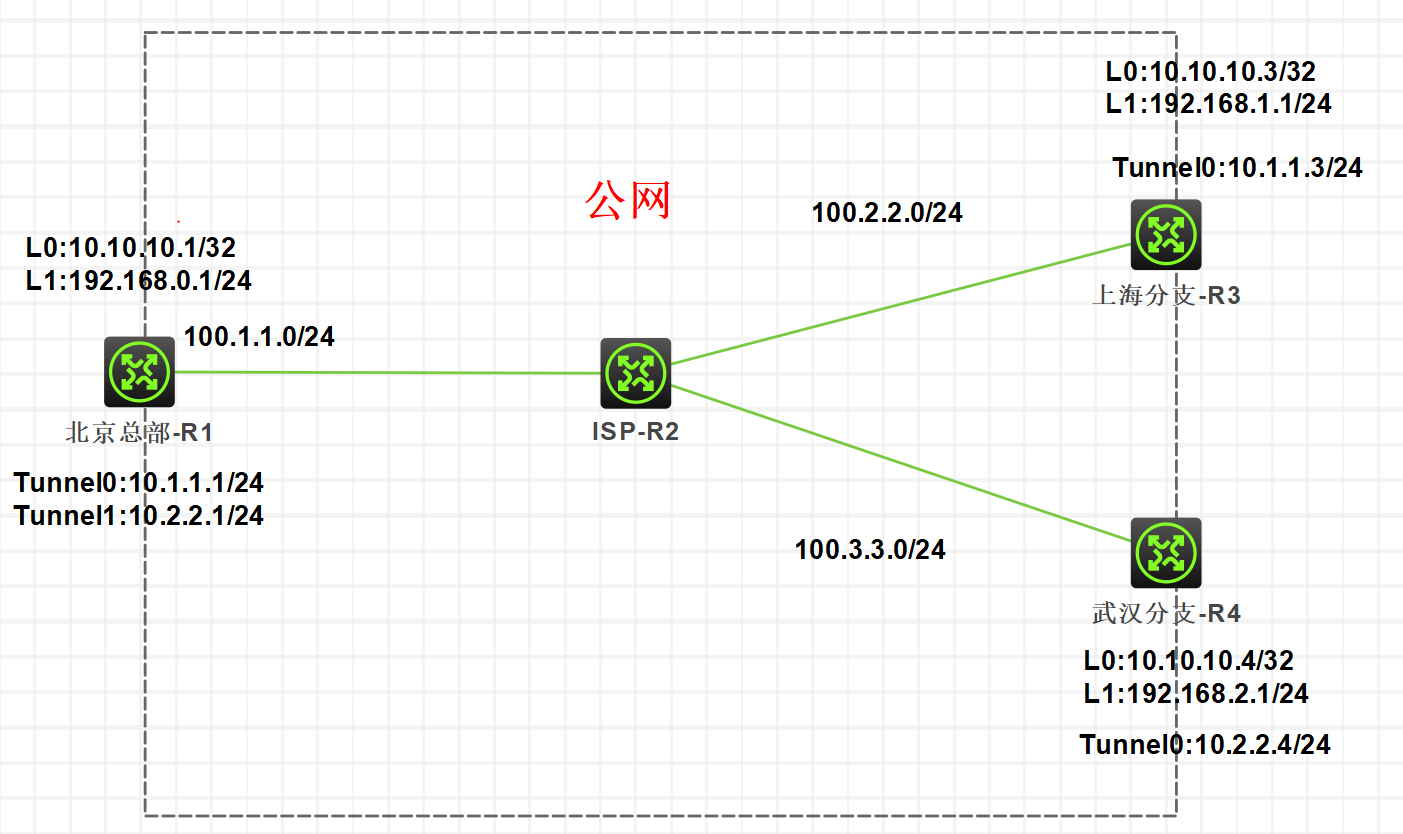

如图1所示,Device A为某机构总部网关,Device B和Device C为分支网关,运营商为各网关分配了公网IP地址,并保证网关之间可以通信,要求:

· 总部和分支之间建立GRE隧道,通过隧道使各总部、分支机构可以实现互访;

· 配置OSPF协议使网关上存在通过Tunnel接口到达目的地址的路由表项。

图1 GRE和OSPF结合使用典型配置举例组网图

设备 | 接口 | IP地址 | 设备 | 接口 | IP地址 |

Device A | GE2/0/1 | 191.2.1.1/24 | Device B | GE2/0/1 | 191.3.1.1/24 |

| GE2/0/2 | 10.1.1.1/24 |

| GE2/0/2 | 10.7.1.1/24 |

| Tunnel 1 | 10.5.1.1/24 |

| Tunnel 1 | 10.5.1.2/24 |

| Tunnel 2 | 10.6.1.1/24 |

|

|

|

Device C | GE2/0/1 | 191.4.1.1/24 |

|

|

|

| GE2/0/2 | 10.8.1.1/24 |

|

|

|

| Tunnel 2 | 10.6.1.2/24 |

|

|

|

3.2 使用版本

本举例是在R0106版本上进行配置和验证的。

3.3 配置步骤

3.3.1 配置准备

配置网关设备之间的IPv4路由协议,确保设备之间IPv4报文能够正常交互,具体配置过程略。

3.3.2 配置Device A

# 配置接口GigabitEthernet2/0/1的IP地址。

<DeviceA> system-view

[DeviceA] interface gigabitethernet 2/0/1

[DeviceA-GigabitEthernet2/0/1] ip address 191.2.1.1 255.255.255.0

[DeviceA-GigabitEthernet2/0/1] quit

# 请参考以上方法配置上图中Device A其它接口的IP地址,配置步骤这里省略。

# 创建Tunnel1接口,并指定隧道模式为GRE over IPv4隧道。

[DeviceA] interface tunnel 1 mode gre

# 配置Tunnel1接口的IP地址。

[DeviceA-Tunnel1] ip address 10.5.1.1 24

# 配置Tunnel1接口的源接口为GigabitEthernet 2/0/1。

[DeviceA-Tunnel1] source GigabitEthernet 2/0/1

# 配置Tunnel1接口的目的端地址。

[DeviceA-Tunnel1] destination 191.3.1.1

[DeviceA-Tunnel1] quit

# 创建Tunnel2接口,并指定隧道模式为GRE over IPv4隧道。

[DeviceA] interface tunnel 2 mode gre

# 配置Tunnel2接口的IP地址。

[DeviceA-Tunnel2] ip address 10.6.1.1 24

# 配置Tunnel2接口的源接口为GigabitEthernet 2/0/1。

[DeviceA-Tunnel2] source GigabitEthernet 2/0/1

# 配置Tunnel2接口的目的端地址。

[DeviceA-Tunnel2] destination 191.4.1.1

[DeviceA-Tunnel2] quit

# 启动OSPF,并配置其Router ID为10.6.1.1。

[DeviceA] router-id 10.6.1.1

[DeviceA] ospf 1

[DeviceA-ospf-1] area 0

[DeviceA-ospf-1-area-0.0.0.0] network 10.1.1.0 0.0.0.255

[DeviceA-ospf-1-area-0.0.0.0] network 10.5.1.0 0.0.0.255

[DeviceA-ospf-1-area-0.0.0.0] network 10.6.1.0 0.0.0.255

3.3.3 配置Device B

# 配置接口GigabitEthernet2/0/1的IP地址。

<DeviceB> system-view

[DeviceB] interface gigabitethernet 2/0/1

[DeviceB-GigabitEthernet2/0/1] ip address 191.3.1.1 255.255.255.0

[DeviceB-GigabitEthernet2/0/1] quit

# 请参考以上方法配置上图中Device B其它接口的IP地址,配置步骤这里省略。

# 创建Tunnel1接口,并指定隧道模式为GRE over IPv4隧道。

[DeviceB] interface tunnel 1 mode gre

# 配置Tunnel1接口的IP地址。

[DeviceB-Tunnel1] ip address 10.5.1.2 24

# 配置Tunnel1接口的源接口为GigabitEthernet 2/0/1。

[DeviceB-Tunnel1] source GigabitEthernet 2/0/1

# 配置Tunnel1接口的目的端地址。

[DeviceB-Tunnel1] destination 191.2.1.1

[DeviceB-Tunnel1] quit

# 启动OSPF,并配置其Router ID为10.7.1.1。

[DeviceB] router-id 10.7.1.1

[DeviceB] ospf 1

[DeviceB-ospf-1] area 0

[DeviceB-ospf-1-area-0.0.0.0] network 10.7.1.0 0.0.0.255

[DeviceB-ospf-1-area-0.0.0.0] network 10.5.1.0 0.0.0.255

3.3.4 配置Device C

# 配置接口GigabitEthernet2/0/1的IP地址。

<DeviceC> system-view

[DeviceC] interface gigabitethernet 2/0/1

[DeviceC-GigabitEthernet2/0/1] ip address 191.4.1.1 255.255.255.0

[DeviceC-GigabitEthernet2/0/1] quit

# 请参考以上方法配置上图中Device C其它接口的IP地址,配置步骤这里省略。

# 创建Tunnel2接口,并指定隧道模式为GRE over IPv4隧道。

[DeviceC] interface tunnel 2 mode gre

# 配置Tunnel2接口的IP地址。

[DeviceC-Tunnel2] ip address 10.6.1.2 24

# 配置Tunnel1接口的源接口为GigabitEthernet 2/0/1。

[DeviceC-Tunnel2] source GigabitEthernet 2/0/1

# 配置Tunnel2接口的目的端地址。

[DeviceC-Tunnel2] destination 191.2.1.1

[DeviceC-Tunnel2] quit

# 启动OSPF,并配置其Router ID为10.8.1.1。

[DeviceC] router-id 10.8.1.1

[DeviceC] ospf 1

[DeviceC-ospf-1] area 0

[DeviceC-ospf-1-area-0.0.0.0] network 10.8.1.0 0.0.0.255

[DeviceC-ospf-1-area-0.0.0.0] network 10.6.1.0 0.0.0.255

3.4 验证配置

(1) 从Host A可以ping通Host B。

C:\> ping 10.7.1.2

Pinging 10.7.1.2 with 32 bytes of data:

Reply from 10.7.1.2: bytes=32 time=19ms TTL=253

Reply from 10.7.1.2: bytes=32 time<1ms TTL=253

Reply from 10.7.1.2: bytes=32 time<1ms TTL=253

Reply from 10.7.1.2: bytes=32 time<1ms TTL=253

Ping statistics for 10.7.1.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 19ms, Average = 4ms

(2) 从Host A可以ping通Host C。

C:\> ping 10.8.1.2

Pinging 10.8.1.2 with 32 bytes of data:

Reply from 10.8.1.2: bytes=32 time=18ms TTL=253

Reply from 10.8.1.2: bytes=32 time<1ms TTL=253

Reply from 10.8.1.2: bytes=32 time<1ms TTL=253

Reply from 10.8.1.2: bytes=32 time<1ms TTL=253

Ping statistics for 10.8.1.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 19ms, Average = 4ms

(3) 从Host B可以ping通Host C。

C:\> ping 10.8.1.2

Pinging 10.8.1.2 with 32 bytes of data:

Reply from 10.8.1.2: bytes=32 time=20ms TTL=251

Reply from 10.8.1.2: bytes=32 time<1ms TTL=251

Reply from 10.8.1.2: bytes=32 time<1ms TTL=251

Reply from 10.8.1.2: bytes=32 time<1ms TTL=251

Ping statistics for 10.8.1.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 19ms, Average = 4ms

- 2020-05-18回答

- 评论(3)

- 举报

-

(0)

这个是GRE OVER IPSEC可能有点不相同

MSR路由器 GRE Over IPSec + OSPF功能的配置 关键词:MSR;GRE;IPSec;IKE;OSPF;VPN;多分支;传输模式 一、组网需求: 其中一台MSR作为总部网络的出口路由器,对2个分支提供GRE Over IPSec的接入,另外两台MSR分别是2个企业分支网络的出口路由器,通过GRE Over IPSec方式接入到总部。总部与各个分支在GRE隧道上启动OSPF路由协议,传送总部和分支的各个路由,该配置实际使用较多,即可以运行OSPF等IGP,又能对所有总部与分支之间的流量进行加密,该应用的弊端在于分支之间的流量需要经过总部转发 设备清单:MSR路由器3台 二、组网图: 三、配置步骤: 设备和版本:MSR、Version 5.20, Beta 1202。 Center的配置 # //OSPF的Router ID router id 192.168.255.254 # //创建与分支1的IKE Peer,可根据实际需要可以采用野蛮模式和NAT穿越 ike peer branch1 //预共享密钥 pre-shared-key h3c-msr //分支1路由器的地址 remote-address 1.0.0.1 //指定本端地址 local-address 1.0.0.254 # //建立与分支2的IKE Peer ike peer branch2 //预共享密钥 pre-shared-key h3c-msr //分支2路由器的地址 remote-address 1.0.0.2 //指定本端地址 local-address 1.0.0.254 # //建立IPSec提议 ipsec proposal default //这里采用传输模式,也可以使用隧道模式 encapsulation-mode transport # //建立IPSec策略branch,序号10,用于与分支1的GRE连接,使用ISAKMP方式 ipsec policy branch 10 isakmp //对匹配ACL 3000的流量使用该策略 security acl 3000 //指定所使用的IKE Peer ike-peer branch1 //指定使用的IPSec提议 proposal default # //建立IPSec策略branch,序号20,用于与分支2的GRE连接,使用ISAKMP方式 ipsec policy branch 20 isakmp //对匹配ACL 3001的流量使用该策略 security acl 3001 //指定所使用的IKE Peer ike-peer branch2 //指定使用的IPSec提议 proposal default # //ACL 3000,精确匹配总部路由器和分支1路由器的出口地址 acl number 3000 rule 0 permit ip source 1.0.0.254 0 destination 1.0.0.1 0 //ACL 3001,精确匹配总部路由器和分支2路由器的出口地址 acl number 3001 rule 0 permit ip source 1.0.0.254 0 destination 1.0.0.2 0 # //用于Router ID的环回地址 interface LoopBack0 ip address 192.168.255.254 255.255.255.255 # //总部外网出口G0/0 interface GigabitEthernet0/0 port link-mode route combo enable copper //总部路由器的出口地址 ip address 1.0.0.254 255.255.255.0 //绑定IPSec策略branch ipsec policy branch # interface GigabitEthernet0/1 port link-mode route combo enable copper //公司总部内网接口地址 ip address 10.0.0.1 255.255.255.0 # //用于与分支1建立GRE连接的隧道接口 interface Tunnel0 ip address 192.168.0.1 255.255.255.252 //指定源地址,注意与ACL 3000吻合 source GigabitEthernet0/0 //指定目的地址,注意与ACL 3000吻合 destination 1.0.0.1 # //用于与分支2建立GRE连接的隧道接口 interface Tunnel1 ip address 192.168.0.5 255.255.255.252 //指定源地址,注意与ACL 3001吻合 source GigabitEthernet0/0 //指定目的地址,注意与ACL 3001吻合 destination 1.0.0.2 # //OSPF进程1,在AREA 0中使能所有配置公司内网地址的接口,不使能G0/0(总部出口) ospf 1 area 0.0.0.0 network 10.0.0.0 0.0.0.255 network 192.168.255.254 0.0.0.0 network 192.168.0.0 0.0.0.3 network 192.168.0.4 0.0.0.3 # Branch1配置 # //OSPF的Router ID router id 192.168.255.1 # //连接总部的IKE Peer,须与总部配置保持一致 ike peer center pre-shared-key h3c-msr remote-address 1.0.0.254 local-address 1.0.0.1 # //IPSec提议,也需要与总部配置一致 ipsec proposal default encapsulation-mode transport # //IPSec策略center,需要1,使用ISAKMP方式 ipsec policy center 1 isakmp //对于匹配ACL 3000的流量使用该策略 security acl 3000 //指定IKE Peer ike-peer center //指定使用的安全提议 proposal default # //ACL 3000,需要与总部路由器的ACL 3000互为镜像 acl number 3000 rule 0 permit ip source 1.0.0.1 0 destination 1.0.0.254 0 # //用于Router ID的环回口 interface LoopBack0 ip address 192.168.255.1 255.255.255.255 # //分支1外网出接口G0/0 interface GigabitEthernet0/0 port link-mode route combo enable copper //分支1出接口IP地址 ip address 1.0.0.1 255.255.255.0 //绑定IPSec策略center ipsec policy center # interface GigabitEthernet0/1 port link-mode route combo enable copper //分支1内网地址 ip address 192.168.1.1 255.255.255.0 # //用于连接总部的GRE隧道接口 interface Tunnel0 ip address 192.168.0.2 255.255.255.252 //指定隧道源地址,注意与ACl 3000吻合 source GigabitEthernet0/0 //指定隧道目的地址,注意与ACL 3000吻合 destination 1.0.0.254 # //OSPF进程1,在AREA 0使能各个配置私网地址的接口,不使能G0/0(外网出口) ospf 1 area 0.0.0.0 network 192.168.255.1 0.0.0.0 network 192.168.0.0 0.0.0.3 network 192.168.1.0 0.0.0.255 # Branch2配置 # //OSPF的Router ID router id 192.168.255.2 # //连接总部的IKE Peer,须与总部配置保持一致 ike peer center pre-shared-key h3c-msr remote-address 1.0.0.254 local-address 1.0.0.2 # //IPSec提议,也需要与总部配置一致 ipsec proposal default encapsulation-mode transport # //IPSec策略center,需要1,使用ISAKMP方式 ipsec policy center 1 isakmp //对于匹配ACL 3000的流量使用该策略 security acl 3000 //指定IKE Peer ike-peer center //指定使用的安全提议 proposal default # //ACL 3000,需要与总部路由器的ACL 3001互为镜像 acl number 3000 rule 0 permit ip source 1.0.0.2 0 destination 1.0.0.254 0 # //用于Router ID的环回口 interface LoopBack0 ip address 192.168.255.2 255.255.255.255 # //分支1外网出接口G0/0 interface GigabitEthernet0/0 port link-mode route combo enable copper //分支1出接口IP地址 ip address 1.0.0.2 255.255.255.0 //绑定IPSec策略center ipsec policy center # interface GigabitEthernet0/1 port link-mode route combo enable copper //分支1内网地址 ip address 192.168.2.1 255.255.255.0 # //用于连接总部的GRE隧道接口 interface Tunnel0 ip address 192.168.0.6 255.255.255.252 //指定隧道源地址,注意与ACl 3000吻合 source GigabitEthernet0/0 //指定隧道目的地址,注意与ACL 3000吻合 destination 1.0.0.254 # //OSPF进程1,在AREA 0使能各个配置私网地址的接口,不使能G0/0(外网出口) ospf 1 area 0.0.0.0 network 192.168.255.2 0.0.0.0 network 192.168.0.4 0.0.0.3 network 192.168.2.0 0.0.0.255 # 四、配置关键点: 1) 总部ACL配置需要注意不能配置Deny的规则,否则部分分支可能不能连通; 2) 分支的ACL需要与总部ACl互为镜像; 3) GRE Over IPSec的专门配置可以参考典型配置; 4) 总部的IPSec策略只能创建一个,在不同的序号中指定不同IKE Peer; 5) 所有的IPSec策略都绑定在出接口G0/0,且该接口不能使能OSPF; 6) 保证总部和各分支之间的外网地址可以互通; 7) ACL一定不要最后添加一条deny ip的规则,该配置会导致不需要加密的流量被丢弃。

以下链接给您附上:https://zhiliao.h3c.com/Theme/details/82157

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

以下链接给您附上:https://zhiliao.h3c.com/Theme/details/82157