问题描述:

wx2560设置NPS mac地址登录验证,wx2560需要怎么配置?

- 2020-06-28提问

- 举报

-

(0)

最佳答案

您好,请知:

可参考如下WX2500E系列的MAC认证案例:

1.10 MAC地址认证典型配置举例

1.10.1 本地MAC地址认证

1. 组网需求

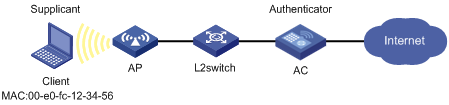

如图1-2所示,AP通过L2switch与无线控制器AC相连接。

· 无线控制器的管理者希望在WLAN-ESS端口上对用户接入进行MAC地址认证,以控制其对Internet的访问。

· 所有用户都属于域:***.***,认证时使用本地认证的方式。

· 使用用户的MAC地址00-e0-fc-12-34-56做为用户名和密码,其中MAC地址不带连字符、字母小写(缺省方式)。

2. 组网图

图1-2 启动MAC地址认证对接入用户进行本地认证

3. 配置步骤

(1) 在AC上配置本地MAC地址认证

# 添加本地接入用户。用户名和密码均为接入用户的MAC地址00e0fc123456,服务类型为lan-access。

[AC] local-user 00e0fc123456

[AC-luser-00e0fc123456] password simple 00e0fc123456

[AC-luser-00e0fc123456] service-type lan-access

[AC-luser-00e0fc123456] quit

# 配置ISP域,使用本地认证方式。

[AC-isp-***.***] authentication lan-access local

[AC-isp-***.***] quit

# 配置MAC地址认证用户所使用的ISP域。

[AC] mac-authentication domain ***.***

# 配置MAC地址认证的定时器。

[AC] mac-authentication timer offline-detect 180

# 使能端口安全。

# 配置无线端口安全,使用MAC地址认证。

[AC-WLAN-ESS0] port-security port-mode mac-authentication

[AC-WLAN-ESS0] quit

(2) 在AC上配置无线服务和AP

# 创建服务模板2,配置SSID为mac-authentication-local,将WLAN-ESS0接口绑定到服务模板2。

[AC-wlan-st-2] ssid mac-authentication-local

[AC-wlan-st-2] bind wlan-ess 0

[AC-wlan-st-2] authentication-method open-system

[AC-wlan-st-2] service-template enable

[AC-wlan-st-2] quit

# 配置AP:创建AP的模板,名称为ap1,型号名称选择WA3628i-AGN,并配置AP的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA3628i-AGN

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板2绑定到AP的radio 1口,并启用射频。

[AC-wlan-ap-ap1] radio 1 type dot11an

[AC-wlan-ap-ap1-radio-1] service-template 2

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] return

# 无线用户通过本地MAC地址认证上线后,可以通过display mac-authentication interface WLAN-DBSS命令显示无线端口的MAC地址认证信息。

<AC> display mac-authentication interface WLAN-DBSS 0:0

MAC address authentication is enabled.

User name format is MAC address in lowercase, like xxxxxxxxxxxx

Fixed username:mac

Fixed password:not configured

Offline detect period is 180s

Quiet period is 60s

Server response timeout value is 100s

The max allowed user number is 4096 per slot

Current user number amounts to 1

Current domain is ***.***

Silent MAC User info:

MAC Addr From Port Port Index

WLAN-DBSS0:6 is link-up

MAC address authentication is enabled

Authenticate success: 0, failed: 0

Max number of on-line users is 4096

Current online user number is 1

MAC Addr Authenticate State Auth Index

00e0-fc12-3456 MAC_AUTHENTICATOR_AUTHOR 1299

# 无线用户Client认证成功后,通过在设备上执行display connection命令可以查看到已上线用户的连接信息

Index=1299,Username=00-e0-fc-l2-34-56@***.***

MAC=00-E0-FC-12-34-56

IP=N/A

IPv6=N/A

Total 1 connection(s) matched.

1.10.2 使用RADIUS服务器进行MAC地址认证

1. 组网需求

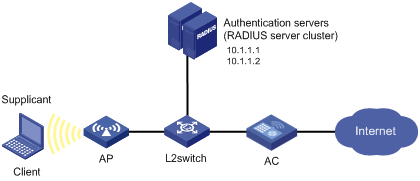

如图1-3所示,AP通过L2switch与无线控制器AC相连,无线控制器通过RADIUS服务器对用户进行认证、授权和计费。

· 无线控制器的管理者希望在WLAN-ESS端口上对用户接入进行MAC地址认证,以控制其对Internet的访问。

· 要求无线控制器每隔180秒就对用户是否下线进行检测。

· 所有用户都属于域2000,认证时采用固定用户名格式,用户名为aaa,密码为123456。

2. 组网图

图1-3 启动MAC地址认证对接入用户进行RADIUS认证

3. 配置步骤

确保RADIUS服务器与无线控制器间路由可达,并成功添加了接入用户帐户:用户名为aaa,密码为123456。

(1) 配置在AC上使用RADIUS服务器进行MAC地址认证

# 配置各接口的IP地址(略)。

# 配置RADIUS方案。

[AC] radius scheme 2000

[AC-radius-2000] primary authentication 10.1.1.1 1812

[AC-radius-2000] primary accounting 10.1.1.2 1813

[AC-radius-2000] key authentication simple abc

[AC-radius-2000] key accounting simple abc

[AC-radius-2000] user-name-format without-domain

[AC-radius-2000] quit

# 配置ISP域的AAA方案。

[AC-isp-2000] authentication default radius-scheme 2000

[AC-isp-2000] authorization default radius-scheme 2000

[AC-isp-2000] accounting default radius-scheme 2000

[AC-isp-2000] quit

# 使能端口安全。

# 配置无线端口安全,使用密文MAC认证,并指定MAC地址认证用户使用的认证域。

[AC-WLAN-ESS0] port-security port-mode mac-and-psk

[AC-WLAN-ESS0] port-security tx-key-type 11key

[AC-WLAN-ESS0] port-security preshared-key pass-phrase 12345678

[AC-WLAN-ESS0] mac-authentication domain 2000

[AC-WLAN-ESS0] quit

(2) 在AC上配置无线服务和AP

# 创建服务模板2(加密类型服务模板),配置SSID为mac-authentication-radius,将WLAN-ESS0接口绑定到服务模板2。

[AC] wlan service-template 2 crypto

[AC-wlan-st-2] ssid mac-authentication-radius

[AC-wlan-st-2] bind wlan-ess 0

[AC-wlan-st-2] authentication-method open-system

[AC-wlan-st-2] cipher-suite ccmp

[AC-wlan-st-2] security-ie rsn

[AC-wlan-st-2] service-template enable

[AC-wlan-st-2] quit

# 配置AP:创建AP的模板,名称为ap1,型号名称选择WA3628i-AGN,并配置AP的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA3628i-AGN

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板2绑定到AP的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11an

[AC-wlan-ap-ap1-radio-1] service-template 2

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

# 配置MAC地址认证用户所使用的ISP域。

[AC] mac-authentication domain 2000

# 配置MAC地址认证的定时器。

[AC] mac-authentication timer offline-detect 180

# 配置MAC地址认证使用固定用户名格式:用户名为aaa,密码为明文123456。

[AC] mac-authentication user-name-format fixed account aaa password simple 123456

# 无线用户通过RADIUS服务器的MAC地址认证上线后,可以通过display mac-authentication interface WLAN-DBSS命令显示无线端口的MAC地址认证信息。

<AC> display mac-authentication interface WLAN-DBSS0:7

MAC address authentication is enabled.

User name format is fixed account

Fixed username:aaa

Fixed password:******

Offline detect period is 180s

Quiet period is 60s

Server response timeout value is 100s

The max allowed user number is 4096 per slot

Current user number amounts to 1

Current domain is 2000

Silent MAC User info:

MAC Addr From Port Port Index

WLAN-DBSS0:7 is link-up

MAC address authentication is enabled

Authenticate success: 1, failed: 0

Max number of on-line users is 4096

Current online user number is 1

MAC Addr Authenticate State Auth Index

000e-35b2-8be9 MAC_AUTHENTICATOR_SUCCESS 1297

# 无线用户Client认证成功后,通过在设备上执行display connection命令可以查看到已上线用户的连接信息。

Index=1297,Username=aaa@2000

MAC=00-0E-35-B2-8B-E9

IP=N/A

IPv6=N/A

Total 2 connection(s) matched.

1.10.3 下发ACL典型配置举例

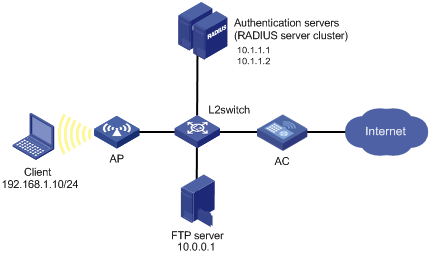

1. 组网需求

如图1-4所示,无线用户Client通过MAC认证接入网络,认证服务器为RADIUS服务器,可对接入用户进行认证、授权和计费,Internet网络中有一台FTP服务器,IP地址为10.0.0.1。

· 认证时使用用户的源MAC地址做用户名和密码,其中MAC地址带连字符、字母小写。

· 在认证服务器上配置授权下发ACL 3000,同时在AC的WLAN-ESS接口上开启MAC认证,并配置ACL 3000。

· 当用户认证成功上线,认证服务器下发ACL 3000,此时ACL 3000在WLAN-ESS接口上生效,无线用户Client可以访问除FTP服务器之外的Internet资源。

2. 组网图

图1-4 下发ACL典型配置组网图

3. 配置步骤

· 确保RADIUS服务器与无线控制器间路由可达。

· 由于该例中使用了MAC地址认证的缺省用户名和密码,即使用用户的源MAC地址做用户名与密码,因此还要保证RADIUS服务器上正确添加了接入用户帐户:用户名为00-e0-fc-12-34-56,密码为00-e0-fc-12-34-56。

· 指定RADIUS服务器上的授权ACL为设备上配置的ACL 3000。

# 配置各接口的IP地址(略)。

# 配置ACL 3000,拒绝目的IP地址为10.0.0.1的报文通过。

[AC] acl number 3000

[AC-acl-adv-3000] rule 0 deny ip destination 10.0.0.1 0

[AC-acl-adv-3000] quit

(2) 配置使用RADIUS服务器进行MAC地址认证

# 配置RADIUS方案。

[AC-radius-2000] primary authentication 10.1.1.1 1812

[AC-radius-2000] primary accounting 10.1.1.2 1813

[AC-radius-2000] key authentication simple abc

[AC-radius-2000] key accounting simple abc

[AC-radius-2000] user-name-format without-domain

[AC-radius-2000] quit

# 配置ISP域的AAA方案。

[AC-isp-2000] authentication default radius-scheme 2000

[AC-isp-2000] authorization default radius-scheme 2000

[AC-isp-2000] accounting default radius-scheme 2000

[AC-isp-2000] quit

# 配置MAC地址认证用户所使用的ISP域。

[AC] mac-authentication domain 2000

# 配置MAC地址认证用户名格式:使用带连字符的MAC地址做用户名与密码,其中字母小写。

[AC] mac-authentication user-name-format mac-address with-hyphen lowercase

# 使能端口安全。

# 配置无线端口安全,使用密文MAC认证,并指定MAC地址认证用户使用的认证域。

[AC-WLAN-ESS0] port-security port-mode mac-and-psk

[AC-WLAN-ESS0] port-security tx-key-type 11key

[AC-WLAN-ESS0] port-security preshared-key pass-phrase 12345678

[AC-WLAN-ESS0] mac-authentication domain 2000

[AC-WLAN-ESS0] quit

# 创建服务模板2(加密类型服务模板),配置SSID为mac-authention-acl,将WLAN-ESS0接口绑定到服务模板2。

[AC] wlan service-template 2 crypto

[AC-wlan-st-2] ssid mac-authention-acl

[AC-wlan-st-2] bind wlan-ess 0

[AC-wlan-st-2] authentication-method open-system

[AC-wlan-st-2] cipher-suite ccmp

[AC-wlan-st-2] security-ie rsn

[AC-wlan-st-2] service-template enable

[AC-wlan-st-2] quit

# 创建AP的模板,名称为ap1,型号名称选择WA3628i-AGN,并配置AP的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA3628i-AGN

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板2绑定到AP的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11an

[AC-wlan-ap-ap1-radio-1] service-template 2

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] return

# 无线用户通过RADIUS服务器的MAC地址认证上线后,可以通过display mac-authentication interface WLAN-DBSS命令显示无线端口的MAC地址认证信息。

<AC>display mac-authentication interface WLAN-DBSS 0:9

MAC address authentication is enabled.

User name format is MAC address in lowercase, like xx-xx-xx-xx-xx-xx

Fixed username:mac

Fixed password:not configured

Offline detect period is 180s

Quiet period is 180s

Server response timeout value is 100s

The max allowed user number is 4096 per slot

Current user number amounts to 1

Current domain is 2000

Silent MAC User info:

MAC Addr From Port Port Index

WLAN-DBSS0:9 is link-up

MAC address authentication is enabled

Authenticate success: 1, failed: 0

Max number of on-line users is 4096

Current online user number is 1

MAC Addr Authenticate State Auth Index

00e0-fc12-3456 MAC_AUTHENTICATOR_SUCCESS 1301

# 无线用户Client认证成功后,通过在设备上执行display connection命令可以查看到已上线用户信息。

Index=1301,Username=00-e0-fc-12-34-56@2000

MAC=00-E0-FC-L2-34-56

IP=N/A

IPv6=N/A

Total 1 connection(s) matched.

无线用户Client通过ping FTP服务器,可以验证认证服务器下发的ACL 3000是否生效。服务器下发的ACL 3000生效后,无线用户无法ping通FTP服务器。

PING 10.0.0.1: 56 data bytes, press CTRL_C to break

Request time out

Request time out

Request time out

Request time out

Request time out

--- 10.0.0.1 ping statistics ---

5 packet(s) transmitted

0 packet(s) received

100.00% packet loss

- 2020-06-28回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论