F100-C-HI

- 0关注

- 1收藏,1918浏览

最佳答案

您好,请知:

3.9 IKEv2典型配置举例

3.9.1 IKEv2预共享密钥认证典型配置举例

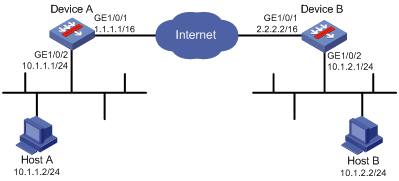

1. 组网需求

在Device A和Device B之间建立IPsec隧道,对Host A所在的子网(10.1.1.0/24)与Host B所在的子网(10.1.2.0/24)之间的数据流进行安全保护。

· Device A和Device B之间采用IKEv2协商方式建立IPsec SA。

· 使用缺省的IKEv2提议。

· 使用缺省的IKEv2安全策略。

2. 组网图

图3-2 IKEv2预共享密钥认证典型组网图

3. 配置步骤

(1) 配置Device A

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.1.0/24去子网10.1.2.0/24的数据流。

<DeviceA> system-view

[DeviceA] acl advanced 3101

[DeviceA-acl-ipv4-adv-3101] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[DeviceA-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议tran1。

[DeviceA] ipsec transform-set tran1

# 配置安全协议对IP报文的封装形式为隧道模式。

[DeviceA-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[DeviceA-ipsec-transform-set-tran1] protocol esp

# 配置ESP协议采用的加密算法为DES,认证算法为HMAC-SHA1。

[DeviceA-ipsec-transform-set-tran1] esp encryption-algorithm des-cbc

[DeviceA-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[DeviceA-ipsec-transform-set-tran1] quit

# 创建IKEv2 keychain,名称为keychain1。

[DeviceA] ikev2 keychain keychain1

# 创建IKEv2对端,名称为peer1。

[DeviceA-ikev2-keychain-keychain1] peer peer1

# 指定对端peer1的主机地址为2.2.2.2/24。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] address 2.2.2.2 24

# 指定对端peer1的身份信息。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] identity address 2.2.2.2

# 配置对端peer1使用的预共享密钥为明文abcde。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] pre-shared-key plaintext abcde

[DeviceA-ikev2-keychain-keychain1-peer-peer1] quit

[DeviceA-ikev2-keychain-keychain1] quit

# 创建IKEv2 profile,名称为profile1。

[DeviceA] ikev2 profile profile1

# 指定本端的身份认证方式为预共享密钥。

[DeviceA-ikev2-profile-profile1] authentication-method local pre-share

# 指定对端的身份认证方式为预共享密钥。

[DeviceA-ikev2-profile-profile1] authentication-method remote pre-share

# 指定引用的IKEv2 keychain为keychain1。

[DeviceA-ikev2-profile-profile1] keychain keychain1

# 配置匹配对端身份的规则为IP地址2.2.2.2/24。

[DeviceA-ikev2-profile-profile1] match remote identity address 2.2.2.2 255.255.255.0

[DeviceA-ikev2-profile-profile1] quit

# 创建一条IKEv2协商方式的IPsec安全策略,名称为map1,顺序号为10。

[DeviceA] ipsec policy map1 10 isakmp

# 配置IPsec隧道的对端IP地址为2.2.2.2。

[DeviceA-ipsec-policy-isakmp-map1-10] remote-address 2.2.2.2

# 指定引用ACL 3101。

[DeviceA-ipsec-policy-isakmp-map1-10] security acl 3101

# 指定引用的安全提议为tran1。

[DeviceA-ipsec-policy-isakmp-map1-10] transform-set tran1

# 指定引用的IKEv2 profile为profile1。

[DeviceA-ipsec-policy-isakmp-map1-10] ikev2-profile profile1

[DeviceA-ipsec-policy-isakmp-map1-10] quit

# 在接口GigabitEthernet1/0/1上应用IPsec安全策略map1。

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ipsec apply policy map1

[DeviceA-GigabitEthernet1/0/1] quit

# 配置到Host B所在子网的静态路由。

[DeviceA] ip route-static 10.1.2.0 255.255.255.0 2.2.2.2

(2) 配置Device B

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.2.0/24去往子网10.1.1.0/24的数据流。

<DeviceB> system-view

[DeviceB] acl advanced 3101

[DeviceB-acl-ipv4-adv-3101] rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[DeviceB-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议tran1。

[DeviceB] ipsec transform-set tran1

# 配置安全协议对IP报文的封装形式为隧道模式。

[DeviceB-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[DeviceB-ipsec-transform-set-tran1] protocol esp

# 配置ESP协议采用的加密算法为DES,认证算法为HMAC-SHA1。

[DeviceB-ipsec-transform-set-tran1] esp encryption-algorithm des-cbc

[DeviceB-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[DeviceB-ipsec-transform-set-tran1] quit

# 创建IKEv2 keychain,名称为keychain1。

[DeviceB] ikev2 keychain keychain1

# 创建IKEV2对端,名称为peer1。

[DeviceB-ikev2-keychain-keychain1] peer peer1

# 指定peer1的主机地址为1.1.1.1/24。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] address 1.1.1.1 24

# 指定peer1的身份信息。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] identity address 1.1.1.1

# 配置对端peer1使用的预共享密钥为明文abcde。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] pre-shared-key plaintext abcde

[DeviceB-ikev2-keychain-keychain1-peer-peer1] quit

[DeviceB-ikev2-keychain-keychain1] quit

# 创建IKEv2 profile,名称为profile1。

[DeviceB] ikev2 profile profile1

# 指定本端的身份认证方式为预共享密钥。

[DeviceB-ikev2-profile-profile1] authentication-method local pre-share

# 指定对端的身份认证方式为预共享密钥。

[DeviceB-ikev2-profile-profile1] authentication-method remote pre-share

# 指定引用的IKEv2 keychain为keychain1。

[DeviceB-ikev2-profile-profile1] keychain keychain1

# 配置匹配对端身份的规则为IP地址1.1.1.1/24。

[DeviceA-ikev2-profile-profile1] match remote identity address 1.1.1.1 255.255.255.0

[DeviceA-ikev2-profile-profile1] quit

# 创建一条IKEv2协商方式的IPsec安全策略,名称为use1,顺序号为10。

[DeviceB] ipsec policy use1 10 isakmp

# 配置IPsec隧道的对端IP地址为1.1.1.1。

[DeviceB-ipsec-policy-isakmp-use1-10] remote-address 1.1.1.1

# 指定引用ACL 3101。

[DeviceB-ipsec-policy-isakmp-use1-10] security acl 3101

# 指定引用的安全提议为tran1。

[DeviceB-ipsec-policy-isakmp-use1-10] transform-set tran1

# 指定引用的IKEv2 profile为profile1。

[DeviceB-ipsec-policy-isakmp-use1-10] ikev2-profile profile1

[DeviceB-ipsec-policy-isakmp-use1-10] quit

# 在接口GigabitEthernet1/0/1上应用IPsec安全策略use1。

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ipsec apply policy use1

[DeviceB-GigabitEthernet1/0/1] quit

# 配置到Host A所在子网的静态路由。

[DeviceB] ip route-static 10.1.1.0 255.255.255.0 1.1.1.1

4. 验证配置

以上配置完成后,Device A和Device B之间如果有子网10.1.1.0/24与子网10.1.2.0/24之间的报文通过,将触发IKEv2协商。

# 可通过如下显示信息查看到Device A上的IKEv2提议和IKEv2安全策略。

[DeviceA] display ikev2 proposal

IKEv2 proposal : default

Encryption: AES-CBC-128 3DES-CBC

Integrity: SHA1 MD5

PRF: SHA1 MD5

DH Group: MODP1536/Group5 MODP1024/Group2

[DeviceA] display ikev2 policy

IKEv2 policy : default

Match VRF : any

Device B上IKEv2 提议和IKEv2安全策略的查看方式与Device A同,此处略。

# 可通过如下显示信息查看到Device A上IKEv2协商成功后生成的IKEv2 SA。

[DeviceA] display ikev2 sa

Tunnel ID Local Remote Status

---------------------------------------------------------------------------

1 1.1.1.1/500 2.2.2.2/500 EST

Status:

IN-NEGO: Negotiating, EST: Establish, DEL:Deleting

# 可通过如下显示信息查看到IKEv2协商生成的IPsec SA。

[DeviceA] display ipsec sa

-------------------------------

Interface: GigabitEthernet1/0/1

-------------------------------

-----------------------------

IPsec policy: map1

Sequence number: 10

Mode: ISAKMP

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect forward secrecy:

Path MTU: 1456

Tunnel:

local address: 1.1.1.1

remote address: 2.2.2.2

Flow:

sour addr: 10.1.1.0/255.255.255.0 port: 0 protocol: IP

dest addr: 10.1.2.0/255.255.255.0 port: 0 protocol: IP

[Inbound ESP SAs]

SPI: 3264152513 (0xc28f03c1)

Transform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3484

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: N

Status: active

[Outbound ESP SAs]

SPI: 738451674 (0x2c03e0da)

Transform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3484

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: N

Status: active

Device B上也会产生相应的IKEv2 SA和IPsec SA,查看方式与Device A同,此处略。

3.9.2 IKEv2 RSA数字签名认证典型配置举例

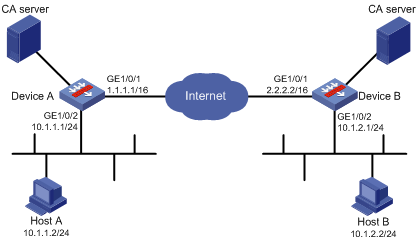

1. 组网需求

在Device A和Device B之间建立IPsec隧道,对Host A所在的子网(10.1.1.0/24)与Host B所在的子网(10.1.2.0/24)之间的数据流进行安全保护。

· Device A和Device B之间采用IKEv2协商方式建立IPsec SA。

· Device A和DeviceB均使用RSA数字签名的认证方法。

· Device A侧子网的IP地址为动态分配,并作为发起方。

2. 组网图

图3-3 IKEv2 RSA数字签名认证典型组网图

3. 配置步骤

(1) 配置Device A

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.1.0/24去往子网10.1.2.0/24的数据流。

<DeviceA> system-view

[DeviceA] acl advanced 3101

[DeviceA-acl-ipv4-adv-3101] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[DeviceA-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议tran1。

[DeviceA] ipsec transform-set tran1

# 配置安全协议对IP报文的封装形式为隧道模式。

[DeviceA-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[DeviceA-ipsec-transform-set-tran1] protocol esp

# 配置ESP协议采用的加密算法为DES,认证算法为HMAC-SHA1。

[DeviceA-ipsec-transform-set-tran1] esp encryption-algorithm des-cbc

[DeviceA-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[DeviceA-ipsec-transform-set-tran1] quit

# 创建PKI实体entity1。

[DeviceA] pki entity entity1

# 配置PKI实体的通用名。

[DeviceA-pki-entity-entity1] common-name Devicea

[DeviceA-pki-entity-entity1] quit

# 创建PKI域domain1。

[DeviceA]pki domain domain1

# 配置证书申请模式为自动模式,并设置吊销证书时使用的口令。

[DeviceA-pki-domain-domain1] certificate request mode auto password simple 123

# 配置验证CA根证书时所使用的指纹。

[DeviceA-pki-domain-domain1] root-certificate fingerprint md5 50c7a2d282ea710a449eede6c56b102e

# 配置CA服务器名称。

[DeviceA-pki-domain-domain1] ca identifier 8088

# 配置实体通过SCEP进行证书申请的注册受理机构服务器的URL(此处的URL仅为示例,请以组网环境中的实际情况为准)。

[DeviceA-pki-domain-domain1] certificate request url http://192.168.222.1:446/eadbf9af4f2c4641e685f7a6021e7b298373feb7

# 配置证书申请的注册受理机构。

[DeviceA-pki-domain-domain1] certificate request from ca

# 配置指定用于申请证书的PKI实体名称。

[DeviceA-pki-domain-domain1] certificate request entity entity1

# 配置指定证书申请使用的RSA密钥对。

[DeviceA-pki-domain-domain1] public-key rsa general name rsa1

[DeviceA-pki-domain-domain1] quit

# 创建IKEv2 profile,名称为profile1。

[DeviceA] ikev2 profile profile1

# 指定本端的身份认证方式为RSA数字签名。

[DeviceA-ikev2-profile-profile1] authentication-method local rsa-signature

# 指定对端的身份认证方式为RSA数字签名。

[DeviceA-ikev2-profile-profile1] authentication-method remote rsa-signature

# 指定引用的PKI域为domain1。

[DeviceA-ikev2-profile-profile1] certificate domain domain1

# 配置FQDN名***.***作为本端的身份标识。

[DeviceA-ikev2-profile-profile1] identity local fqdn ***.***

# 配置匹配对端身份的规则为FQDN名***.***。

[DeviceA-ikev2-profile-profile1] match remote identity fqdn ***.***

[DeviceA-ikev2-profile-profile1] quit

# 创建IKEv2提议10。

[DeviceA] ikev2 proposal 10

# 指定IKEv2提议使用的完整性校验算法为HMAC-MD5。

[DeviceA-ikev2-proposal-10] integrity md5

# 指定IKEv2提议使用的加密算法为3DES。

[DeviceA-ikev2-proposal-10] encryption 3des-cbc

# 指定IKEv2提议使用的DH group为group1。

[DeviceA-ikev2-proposal-10] dh group1

# 指定IKEv2提议使用的PRF算法为HMAC-MD5。

[DeviceA-ikev2-proposal-10] prf md5

[DeviceA-ikev2-proposal-10] quit

# 创建IKEv2安全策略1。

[DeviceA] ikev2 policy 1

# 指定引用的IKEv2 proposal 10。

[DeviceA-ikev2-policy-1] proposal 10

[DeviceA-ikev2-policy-1] quit

# 创建一条IKEv2协商方式的IPsec安全策略,名称为map1,顺序号为10。

[DeviceA] ipsec policy map1 10 isakmp

# 配置IPsec隧道的对端IP地址为2.2.2.2。

[DeviceA-ipsec-policy-isakmp-map1-10] remote-address 2.2.2.2

# 指定引用的安全提议为tran1。

[DeviceA-ipsec-policy-isakmp-map1-10] transform-set tran1

# 指定引用ACL 3101。

[DeviceA-ipsec-policy-isakmp-map1-10] security acl 3101

# 指定引用的IKEv2 profile为profile1。

[DeviceA-ipsec-policy-isakmp-map1-10] ikev2-profile profile1

[DeviceA-ipsec-policy-isakmp-map1-10] quit

# 在接口GigabitEthernet1/0/1上应用IPsec安全策略map1。

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ipsec apply policy map1

[DeviceA-GigabitEthernet1/0/1] quit

# 配置到Host B所在子网的静态路由。

[DeviceA] ip route-static 10.1.2.0 255.255.255.0 2.2.2.2

(2) 配置Device B

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.2.0/24去子网10.1.1.0/24的数据流。

[DeviceB] acl advanced 3101

[DeviceB-acl-ipv4-adv-3101] rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[DeviceB-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议tran1。

[DeviceB] ipsec transform-set tran1

# 配置安全协议对IP报文的封装形式为隧道模式。

[DeviceB-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[DeviceB-ipsec-transform-set-tran1] protocol esp

# 配置ESP协议采用的加密算法为DES,认证算法为HMAC-SHA-1-96。

[DeviceB-ipsec-transform-set-tran1] esp encryption-algorithm des-cbc

[DeviceB-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[DeviceB-ipsec-transform-set-tran1] quit

# 创建PKI实体entity2。

[DeviceB] pki entity entity2

# 配置PKI实体的通用名。

[DeviceB-pki-entity-entity2] common-name Deviceb

[DeviceB-pki-entity-entity2] quit

# 创建PKI域domain2。

[DeviceB] pki domain domain2

# 配置证书申请模式为自动模式,并设置吊销证书时使用的口令。

[DeviceB-pki-domain-domain2] certificate request mode auto password simple 123

# 配置验证CA根证书时所使用的指纹。

[DeviceB-pki-domain-domain2] root-certificate fingerprint md5 50c7a2d282ea710a449eede6c56b102e

# 配置CA服务器名称。

[DeviceB-pki-domain-domain2] ca identifier 8088

# 配置实体通过SCEP进行证书申请的注册受理机构服务器的URL(此处的URL仅为示例,请以组网环境中的实际情况为准)。

[DeviceB-pki-domain-domain2] certificate request url http://192.168.222.1:446/eadbf9af4f2c4641e685f7a6021e7b298373feb7

# 配置证书申请的注册受理机构。

[DeviceB-pki-domain-domain2] certificate request from ca

# 配置指定用于申请证书的PKI实体名称。

[DeviceB-pki-domain-domain2] certificate request entity entity2

# 配置指定证书申请使用的RSA密钥对。

[DeviceB-pki-domain-domain2] public-key rsa general name rsa1

[DeviceB-pki-domain-domain2] quit

# 创建IKEv2 profile,名称为profile2。

[DeviceB] ikev2 profile profile2

# 指定本端的身份认证方式为RSA数字签名。

[DeviceB-ikev2-profile-profile2] authentication-method local rsa-signature

# 指定对端的身份认证方式为RSA数字签名。

[DeviceB-ikev2-profile-profile2] authentication-method remote rsa-signature

# 配置FQDN名***.***作为本端的身份标识。

[DeviceB-ikev2-profile-profile2] identity local fqdn ***.***

# 配置匹配对端身份的规则为FQDN名***.***。

[DeviceB-ikev2-profile-profile2] match remote identity fqdn ***.***

[DeviceB-ikev2-profile-profile2] quit

# 创建IKEv2提议10。

[DeviceB] ikev2 proposal 10

# 指定IKEv2提议使用的完整性校验算法为HMAC-MD5。

[DeviceB-ikev2-proposal-10] integrity md5

# 指定IKEv2提议使用的加密算法为3DES。

[DeviceB-ikev2-proposal-10] encryption 3des-cbc

# 指定IKEv2提议使用的DH group为group1。

[DeviceB-ikev2-proposal-10] dh group1

# 指定IKEv2提议使用的PRF算法为HMAC-MD5。

[DeviceB-ikev2-proposal-10] prf md5

[DeviceB-ikev2-proposal-10] quit

# 创建IKEv2安全策略1。

[DeviceB] ikev2 policy 1

# 指定引用的IKEv2 proposal 10。

[DeviceB-ikev2-policy-1] proposal 10

[DeviceB-ikev2-policy-1] quit

# 创建一条IPsec安全策略模板,名称为template1,顺序号为1。

[DeviceB] ipsec policy-template template1 1

# 配置IPsec隧道的对端IP地址为1.1.1.1。

[DeviceB-ipsec-policy-template-template1-1] remote-address 1.1.1.1

# 指定引用ACL 3101。

[DeviceB-ipsec-policy-template-template1-1] security acl 3101

# 指定引用的安全提议为tran1。

[DeviceB-ipsec-policy-template-template1-1] transform-set tran1

# 指定引用的IKEv2 profile为profile2。

[DeviceB-ipsec-policy-template-template1-1] ikev2-profile profile2

[DeviceB-ipsec-policy-template-template1-1] quit

# 引用IPsec安全策略模板创建一条IPsec安全策略,名称为use1,顺序号为1。

[DeviceB] ipsec policy use1 1 isakmp template template1

# 在接口GigabitEthernet1/0/1上应用IPsec安全策略use1。

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ipsec apply policy use1

[DeviceB-GigabitEthernet1/0/1] quit

# 配置到Host A所在子网的静态路由。

[DeviceB] ip route-static 10.1.1.0 255.255.255.0 1.1.1.1

4. 验证配置

以上配置完成后,Device A和Device B之间如果有子网10.1.1.0/24与子网10.1.2.0/24之间的报文通过,将触发IKEv2协商。

# 可通过如下显示信息查看到Device A和Device B上的IKEv2提议。

[DeviceA] display ikev2 proposal 10

IKEv2 proposal : 10

Encryption : 3DES-CBC

Integrity : MD596

PRF : MD5

DH Group : Group1

[DeviceB] display ikev2 proposal 10

IKEv2 proposal : 10

Encryption : 3DES-CBC

Integrity : MD596

PRF : MD5

DH Group : Group1

# 可通过如下显示信息查看到Device A和Device B上的IKEv2安全策略。

[DeviceA] display ikev2 policy 1

IKEv2 policy : 1

Match Local : any

Match VRF : public

Proposal : 1

[DeviceB] display ikev2 policy 1

IKEv2 policy : 1

Match Local : any

Match VRF : public

Proposal : 1

# 可通过如下显示信息查看到Device A上IKEv2协商成功后生成的IKEv2 SA。

[DeviceA] display ikev2 sa

Tunnel ID Local Remote Status

---------------------------------------------------------------------------

1 1.1.1.1/500 2.2.2.2/500 EST

Status:

IN-NEGO: Negotiating, EST: Establish, DEL:Deleting

# 可通过如下显示信息查看到Device A上自动触发获取到的CA证书。

[DeviceA] display pki certificate domain domain1 ca

Certificate:

Data:

Version: 1 (0x0)

Serial Number:

b9:14:fb:25:c9:08:2c:9d:f6:94:20:30:37:4e:00:00

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=cn, O=rnd, OU=sec, CN=8088

Validity

Not Before: Sep 6 01:53:58 2012 GMT

Not After : Sep 8 01:50:58 2015 GMT

Subject: C=cn, O=rnd, OU=sec, CN=8088

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (1024 bit)

Modulus:

00:de:81:f4:42:c6:9f:c2:37:7b:21:84:57:d6:42:

00:69:1c:4c:34:a4:5e:bb:30:97:45:2b:5e:52:43:

c0:49:1f:e1:d8:0f:5c:48:c2:39:69:d1:84:e4:14:

70:3d:98:41:28:1c:20:a1:9a:3f:91:67:78:77:27:

d9:08:5f:7a:c4:36:45:8b:f9:7b:e7:7d:6a:98:bb:

4e:a1:cb:2c:3d:92:66:bd:fb:80:35:16:c6:35:f0:

ff:0b:b9:3c:f3:09:94:b7:d3:6f:50:8d:83:f1:66:

2f:91:0b:77:a5:98:22:b4:77:ac:84:1d:03:8e:33:

1b:31:03:78:4f:77:a0:db:af

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

9a:6d:8c:46:d3:18:8a:00:ce:12:ee:2b:b0:aa:39:5d:3f:90:

08:49:b9:a9:8f:0d:6e:7b:e1:00:fb:41:f5:d4:0c:e4:56:d8:

7a:a7:61:1d:2b:b6:72:e3:09:0b:13:9d:fa:c8:fc:c4:65:a7:

f9:45:21:05:75:2c:bf:36:7b:48:b4:4a:b9:fe:87:b9:d8:cf:

55:16:87:ec:07:1d:55:5a:89:74:73:68:5e:f9:1d:30:55:d9:

8a:8f:c5:d4:20:7e:41:a9:37:57:ed:8e:83:a7:80:2f:b8:31:

57:3a:f2:1a:28:32:ea:ea:c5:9a:55:61:6a:bc:e5:6b:59:0d:

82:16

# 可通过如下显示信息查看到Device A上自动触发申请到的本地证书。

[DeviceA]display pki certificate domain domain1 local

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

a1:f4:d4:fd:cc:54:c3:07:c4:9e:15:2d:5f:64:57:77

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=cn, O=rnd, OU=sec, CN=8088

Validity

Not Before: Sep 26 02:06:43 2012 GMT

Not After : Sep 26 02:06:43 2013 GMT

Subject: CN=devicea

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (1024 bit)

Modulus:

00:b0:a1:cd:24:6e:1a:1d:51:79:f0:2a:3e:9f:e9:

84:07:16:78:49:1b:7d:0b:22:f0:0a:ed:75:91:a4:

17:fd:c7:ef:d0:66:5c:aa:e3:2a:d9:71:12:e4:c6:

25:77:f0:1d:97:bb:92:a8:bd:66:f8:f8:e8:d5:0d:

d2:c8:01:dd:ea:e6:e0:80:ad:db:9d:c8:d9:5f:03:

2d:22:07:e3:ed:cc:88:1e:3f:0c:5e:b3:d8:0e:2d:

ea:d6:c6:47:23:6a:11:ef:3c:0f:6b:61:f0:ca:a1:

79:a0:b1:02:1a:ae:8c:c9:44:e0:cf:d1:30:de:4c:

f0:e5:62:e7:d0:81:5d:de:d3

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 CRL Distribution Points:

Full Name:

URI:***.***:447/8088.crl

Signature Algorithm: sha1WithRSAEncryption

73:ac:66:f9:b8:b5:39:e1:6a:17:e4:d0:72:3e:26:9e:12:61:

9e:c9:7a:86:6f:27:b0:b9:a3:5d:02:d9:5a:cb:79:0a:12:2e:

cb:e7:24:57:e6:d9:77:12:6b:7a:cf:ee:d6:17:c5:5f:d2:98:

30:e0:ef:00:39:4a:da:ff:1c:29:bb:2a:5b:60:e9:33:8f:78:

f9:15:dc:a5:a3:09:66:32:ce:36:cd:f0:fe:2f:67:e5:72:e5:

21:62:85:c4:07:92:c8:f1:d3:13:9c:2e:42:c1:5f:0e:8f:ff:

65:fb:de:7c:ed:53:ab:14:7a:cf:69:f2:42:a4:44:7c:6e:90:

7e:cd

# 可通过如下显示信息查看到Device A上IKEv2协商生成的IPsec SA。

[DeviceA] display ipsec sa

-------------------------------

Interface: GigabitEthernet1/0/1

-------------------------------

-----------------------------

IPsec policy: map1

Sequence number: 10

Mode: ISAKMP

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect forward secrecy:

Path MTU: 1456

Tunnel:

local address: 1.1.1.1

remote address: 2.2.2.2

Flow:

sour addr: 10.1.1.0/255.255.255.0 port: 0 protocol: ip

dest addr: 10.1.2.0/255.255.255.0 port: 0 protocol: ip

[Inbound ESP SAs]

SPI: 3264152513 (0xc28f03c1)

Transform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3484

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: N

Status: active

[Outbound ESP SAs]

SPI: 738451674 (0x2c03e0da)

Transform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3484

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: N

Status: active

Device B上也会产生相应的IKEv2 SA和IPsec SA,并自动获取CA证书,自动申请本地证书,查看方式与Device A同,此处略。

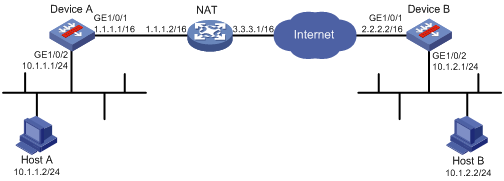

3.9.3 IKEv2 NAT穿越典型配置举例

1. 组网需求

Device A在NAT安全网关内网侧。要求在Device A和Device B之间建立一个IPsec隧道,对Host A所在的子网(10.1.1.2/24)与Host B所在的子网(10.1.2.2/24)之间的数据流进行安全保护。具体需要求如下:

· 协商双方使用缺省的IKEv2安全提议和IKEv2安全策略。

· 第一阶段协商的认证方法为预共享密钥认证。

2. 组网图

图3-4 IKEv2 NAT穿越典型组网图

3. 配置步骤

(1) 配置Device A

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.1.0/24去往子网10.1.2.0/24的数据流。

<DeviceA> system-view

[DeviceA] acl advanced 3101

[DeviceA-acl-ipv4-adv-3101] rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[DeviceA-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议transform1。

[DeviceA] ipsec transform-set transform1

# 配置采用的安全协议为ESP。

[DeviceA-ipsec-transform-set-transform1] protocol esp

# 配置ESP协议采用的加密算法为3DES,认证算法为HMAC-MD5。

[DeviceA-ipsec-transform-set-transform1] esp encryption-algorithm 3des-cbc

[DeviceA-ipsec-transform-set-transform1] esp authentication-algorithm md5

[DeviceA-ipsec-transform-set-transform1] quit

# 创建IKEv2 keychain,名称为keychain1。

[DeviceA] ikev2 keychain keychain1

# 创建IKEV2对端,名称为peer1。

[DeviceA-ikev2-keychain-keychain1] peer peer1

# 指定对端peer1的主机地址为2.2.2.2/24。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] address 2.2.2.2 24

# 指定对端 peer1 的身份信息。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] identity address 2.2.2.2

# 配置对端peer1使用的预共享密钥为明文123。

[DeviceA-ikev2-keychain-keychain1-peer-peer1] pre-shared-key plaintext 123

[DeviceA-ikev2-keychain-keychain1-peer-peer1] quit

[DeviceA-ikev2-keychain-keychain1] quit

# 创建IKEv2 profile,名称为profile1。

[DeviceA] ikev2 profile profile1

# 指定引用的IKEv2 keychain为keychain1。

[DeviceA-ikev2-profile-profile1] keychain keychain1

# 配置本端身份为FQDN名称***.***。

[DeviceA-ikev2-profile-profile1] identity local fqdn ***.***

# 配置匹配对端身份的规则为IP地址2.2.2.2/24。

[DeviceA-ikev2-profile-profile1] match remote identity address 2.2.2.2 255.255.255.0

[DeviceA-ikev2-profile-profile1] quit

# 创建一条IKEv2协商方式的IPsec安全策略,名称为policy1,顺序号为1。

[DeviceA] ipsec policy policy1 1 isakmp

# 配置IPsec隧道的对端IP地址为2.2.2.2。

[DeviceA-ipsec-policy-isakmp-policy1-1] remote-address 2.2.2.2

# 指定引用的安全提议为transform1。

[DeviceA-ipsec-policy-isakmp-policy1-1] transform-set transform1

# 指定引用ACL 3101。

[DeviceA-ipsec-policy-isakmp-policy1-1] security acl 3101

# 指定引用的IKEv2 profile为profile1。

[DeviceA-ipsec-policy-isakmp-policy1-1] ikev2-profile profile1

[DeviceA-ipsec-policy-isakmp-policy1-1] quit

# 在接口GigabitEthernet1/0/1上应用IPsec安全策略policy1。

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ipsec apply policy policy1

[DeviceA-GigabitEthernet1/0/1] quit

# 配置到Host B所在子网的静态路由。

[DeviceA] ip route-static 10.1.2.0 255.255.255.0 2.2.2.2

(2) 配置Device B

# 配置各接口的IP地址,具体略。

# 配置ACL 3101,定义要保护由子网10.1.2.0/24去往子网10.1.1.0/24的数据流。

<DeviceB> system-view

[DeviceB] acl advanced 3101

[DeviceB-acl-ipv4-adv-3101] rule 0 permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[DeviceB-acl-ipv4-adv-3101] quit

# 创建IPsec安全提议transform1。

[DeviceB] ipsec transform-set transform1

# 配置采用的安全协议为ESP。

[DeviceB-ipsec-transform-set-transform1] protocol esp

# 配置ESP协议采用的加密算法为3DES,认证算法为HMAC-MD5。

[DeviceB-ipsec-transform-set-transform1] esp encryption-algorithm 3des-cbc

[DeviceB-ipsec-transform-set-transform1] esp authentication-algorithm md5

[DeviceB-ipsec-transform-set-transform1] quit

# 创建IKEv2 keychain,名称为keychain1。

[DeviceB]ikev2 keychain keychain1

# 创建IKEV2对端,名称为peer1。

[DeviceB-ikev2-keychain-keychain1] peer peer1

# 指定对端 peer1 的主机地址为1.1.1.1/24。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] address 1.1.1.1 24

# 指定对端 peer1的身份信息。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] identity address 1.1.1.1

# 配置对端peer1使用的预共享密钥为明文123。

[DeviceB-ikev2-keychain-keychain1-peer-peer1] pre-shared-key plaintext 123

[DeviceB-ikev2-keychain-keychain1-peer-peer1] quit

[DeviceB-ikev2-keychain-keychain1] quit

# 创建IKEv2 profile,名称为profile1。

[DeviceB] ikev2 profile profile1

# 指定引用的IKEv2 keychain为keychain1。

[DeviceB-ikev2-profile-profile1] keychain keychain1

# 配置匹配对端身份的规则为FQDN名称***.***。

[DeviceB-ikev2-profile-profile1] match remote identity fqdn ***.***

[DeviceB-ikev2-profile-profile1] quit

# 创建一个IKEv2协商方式的IPsec安全策略模板,名称为template1,顺序号为1。

[DeviceB] ipsec policy-template template1 1

# 配置IPsec隧道的对端IP地址为1.1.1.1。

[DeviceB-ipsec-policy-template-template1-1] remote-address 1.1.1.1

# 指定引用ACL 3101。

[DeviceB-ipsec-policy-template-template1-1] security acl 3101

# 指定引用的安全提议为transform1。

[DeviceB-ipsec-policy-template-template1-1] transform-set transform1

# 指定引用的IKEv2 profile为profile1。

[DeviceB-ipsec-policy-template-template1-1] ikev2-profile profile1

[DeviceB-ipsec-policy-template-template1-1] quit

# 引用IPsec安全策略模板创建一条IKEv2协商方式的IPsec安全策略,名称为policy1,顺序号1。

[DeviceB] ipsec policy policy1 1 isakmp template template1

# 在接口GigabitEthernet1/0/1上应用安全策略policy1。

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ipsec apply policy policy1

[DeviceB-GigabitEthernet1/0/1] quit

# 配置到Host A所在子网的静态路由,下一跳为NAT设备出接口的IP地址。

4. 验证配置

以上配置完成后,子网10.1.1.0/24若向子网10.1.2.0/24发送报文,将触发IKEv2协商。

# 可通过如下显示信息查看到Device A上IKEv2协商成功后生成的IKEv2 SA。

[DeviceA] display ikev2 sa

Tunnel ID Local Remote Status

---------------------------------------------------------------------------

1 1.1.1.1/500 2.2.2.2/500 EST

Status:

IN-NEGO: Negotiating, EST: Establish, DEL:Deleting

[DeviceA] display ikev2 sa verbose

-----------------------------------------------

Connection ID: 13

Outside VPN:

Inside VPN:

Profile: profile1

Transmitting entity: Initiator

-----------------------------------------------

Local IP: 1.1.1.1

Local ID type: FQDN

Local ID: ***.***

Remote IP: 2.2.2.2

Remote ID type: IPV4_ADDR

Remote ID: 2.2.2.2

Authentication-method: PRE-SHARED-KEY

Authentication-algorithm: MD5

Encryption-algorithm: 3DES-CBC

Life duration(sec): 86400

Remaining key duration(sec): 84565

Exchange-mode: Aggressive

Diffie-Hellman group: Group 1

NAT traversal: Detected

# 可通过如下显示信息查看到IKEv2协商生成的IPsec SA。

[DeviceA] display ipsec sa

-------------------------------

Interface: GigabitEthernet1/0/1

-------------------------------

-----------------------------

IPsec policy: policy1

Sequence number: 1

Mode: ISAKMP

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect forward secrecy:

Path MTU: 1435

Tunnel:

local address: 1.1.1.1

remote address: 2.2.2.2

Flow:

sour addr: 10.1.1.0/255.255.255.0 port: 0 protocol: IP

dest addr: 10.2.1.0/255.255.255.0 port: 0 protocol: IP

[Inbound ESP SAs]

SPI: 830667426 (0x3182faa2)

Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/2313

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for nat traversal: Y

Status: active

[Outbound ESP SAs]

SPI: 3516214669 (0xd1952d8d)

Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/2313

Max received sequence-number:

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for nat traversal: Y

Status: activ

具体的连接如下:

https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F100/

- 2020-07-15回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论