核心上有服务器网关和PC网关,核心旁挂一台防火墙,现在希望PC访问服务器流量要先经过防火墙设置需要怎么做策略路由器?

- 0关注

- 1收藏,2370浏览

问题描述:

核心上有服务器网关和PC网关,核心旁挂一台防火墙,现在希望PC访问服务器流量要先经过防火墙设置需要怎么做策略路由器?

组网及组网描述:

- 2020-08-02提问

- 举报

-

(0)

最佳答案

可以参考如下案例

1.2配置需求及实现的效果

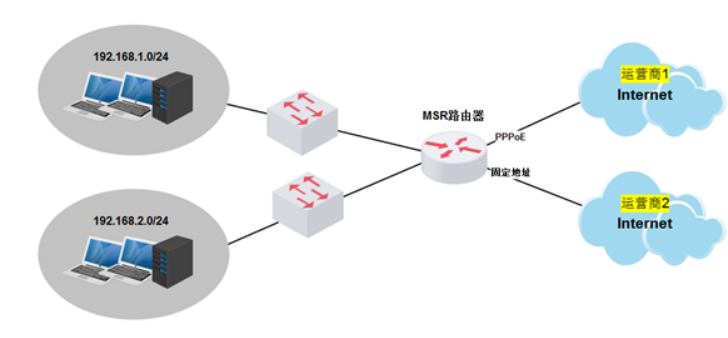

MSR路由器双WAN口上网,WAN口1采用静态地址,地址为1.1.1.1(网关1.1.1.254),WAN口2采用PPPoE拨号上网,拨号口为Dialer 1。内网有两个网段,VLAN1网段为192.168.1.0/24,VLAN2网段为 192.168.2.0/24,网关都设置在MSR路由器上(VLAN1的网关为192.168.1.1,VLAN2的网关为192.168.2.1)。需要实现192.168.1.0/24网段通过拨号口WAN2上网,192.168.2.0/24网段通过固定地址接口WAN1上网。

2 组网图

3 配置步骤

3.1配置路由器基本上网

# 路由器PPPOE拨号上网配置步骤请参考“2.1.1路由器外网使用PPPoE拨号方式配置方法” 章节中“MSR830-WiNet(V7)系列路由器使用PPPoE拨号方式上网(命令行)配置方法”案例, 路由器静态地址上网配置步骤请参考“2.1.2路由器外网使用静态地址方式配置方法”章节中“MSR830-WiNet(V7)系列路由器使用静态地址方式上网(命令行)配置方法”案例

3.2配置策略路由

# 进入系统视图,配置两条默认路由,并且修改PPPoe拨号线路的默认路由优先级为80(默认路由优先级为60,值越大优先级越低),这样内网流量会全部从固定地址接口WAN口1出去。

<H3C>system-view

System View: return to User View with Ctrl+Z.

[H3C]ip route-static 0.0.0.0 0 1.1.1.254

[H3C]ip route-static 0.0.0.0 0 Dialer 1 preference 80

# 定义访问控制列表3000,用来匹配内网源地址为192.168.1.0/24网段的数据流。

[H3C]acl advanced 3000

[H3C-acl-adv-3000]rule permit ip source 192.168.1.0 0.0.0.255

[H3C-acl-adv-3000]quit

# 定义访问控制列表3001,用来匹配内网192.168.1.0/24网段去访问内网192.168.2.0/24网段的数据流。

[H3C]acl advanced 3001

[H3C-acl-adv-3001]rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[H3C-acl-adv-3001]quit

# 创建策略路由,名称为aaa,节点为10,匹配acl 3001的数据流,不设置apply动作(如果不设置动作,则匹配到的数据转发时根据路由表来进行转,且不再匹配下一节点,配置这个节点的作用是实现内网不同网段之间互访的流量不匹配策略路由,达到可以互访的目的。备注:默认情况下,网关在路由器上的不同网段是可以互相访问的)。

[H3C]policy-based-route aaa permit node 10

[H3C-pbr-aaa-10]if-match acl 3001

[H3C-pbr-aaa-10]quit

# 创建策略路由aaa的节点20,匹配acl 3000的数据流,设置apply动作,指定数据的出口为PPPoE拨号口Dialer 1(如果出口是固定地址的,则配置命令为:apply next-hop x.x.x.x)。

[H3C]policy-based-route aaa permit node 20

[H3C-pbr-aaa-20]if-match acl 3000

[H3C-pbr-aaa-20]apply output-interface Dialer 1

[H3C-pbr-aaa-20]quit

# 在内网VLAN虚接口(网关)上应用策略路由。

[H3C]interface Vlan-interface 1

[H3C-Vlan-interface2]ip address 192.168.1.1 24

[H3C-Vlan-interface2]ip policy-based-route aaa

[H3C-Vlan-interface2]quit

# 配置完成后,可以实现1.0网段访问公网的流量从PPPoe拨号的出口WAN2上网,2.0网段访问公网的流量从固定地址的出口WAN1上网。

4 保存配置信息

[H3C]save force

- 2020-08-02回答

- 评论(0)

- 举报

-

(0)

交换机zuoPBR将服务器流量强制发往防火墙

<H3C>system-view

System View: return to User View with Ctrl+Z.

#定义访问控制列表3000,用来匹配内网源地址为192.168.2.0/24网段的数据流

[H3C]acl advanced 3000

[H3C-acl-ipv4-adv-3000]rule permit ip source 192.168.2.0 0.0.0.255

[H3C-acl-ipv4-adv-3000]quit

# 定义访问控制列表3001,用来匹配内网192.168.2.0/24网段去访问内网192.168.1.0/24网段的数据流。

[H3C]acl advanced 3001

[H3C-acl-adv-3001]rule permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

[H3C-acl-adv-3001]quit

# 创建策略路由,名称为aaa,节点为10,匹配acl 3001的数据流,不设置apply动作(如果不设置动作,则匹配到的数据转发时根据路由表来进行转,且不再匹配下一节点,配置这个节点的作用是实现内网不同网段之间互访的流量不匹配策略路由,达到可以互访的目的。备注:默认情况下,网关在路由器上的不同网段是可以互相访问的)。

[H3C]policy-based-route aaa permit node 10

[H3C-pbr-aaa-10]if-match acl 3001

[H3C-pbr-aaa-10]quit

#创建策略路由aaa的节点20,匹配acl 3000的数据流,设置apply动作,指定数据的下一跳为20.20.20.2。

[H3C]policy-based-route aaa permit node 20

[H3C-pbr-aaa-20]if-match acl 3000

[H3C-pbr-aaa-20]apply next-hop 1.1.1.1 防火墙地址

[H3C-pbr-aaa-20]quit

#在内网VLAN虚接口(网关)上应用策略路由

[H3C]interface vlan 2

[H3C-Vlan-interface2]ip policy-based-route aaa

[H3C-Vlan-interface2]quit

[H3C]save force

最后核心原来和出口路由器相连的接口地址,路由不变。

核心---防护墙---出口设备 起互联地址即可

- 2020-08-02回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

由于防火墙旁挂在核心旁边,因此有如下要点需要注意,请参考:

1、部署好防火墙和核心的三层互联,并相互配置路由确保路由可达。

2、防火墙上涉及到的物理接口等需要加入安全域,并放通域间策略。

3、核心上配置策略路由,下一跳地址指向到防火墙与核心互联接口的IP地址。最后策略路由应用到VLAN上。

4、剩余的就是防火墙的安全策略的部署了。

- 2020-08-02回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论