关于acl

- 0关注

- 1收藏,2036浏览

问题描述:

想在交换机上写某个vlan可以访问公网,但是不能访问内网其它网段的ip,可以写deny掉内网的网段ip,其它permit,但是这样未来在加vlan或者其它ip的时候就有可能忘记在acl添加这个,所以想写permit到公网端口,其它全部deny,这个格式是什么样子呢

组网及组网描述:

- 2020-08-25提问

- 举报

-

(0)

最佳答案

1.6.1 在接口上应用包过滤的ACL典型配置举例

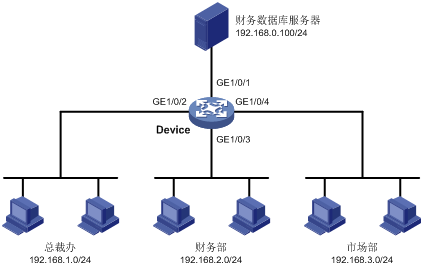

1. 组网需求

· 某公司内的各部门之间通过Device实现互连,该公司的工作时间为每周工作日的8点到18点。

· 通过配置,允许总裁办在任意时间、财务部在工作时间访问财务数据库服务器,禁止其它部门在任何时间、财务部在非工作时间访问该服务器。

2. 组网图

图1-1 ACL典型配置组网图

3. 配置步骤

# 创建名为work的时间段,其时间范围为每周工作日的8点到18点。

<Device> system-view

[Device] time-range work 08:00 to 18:00 working-day

# 创建IPv4高级ACL 3000,并制订如下规则:允许总裁办在任意时间、财务部在工作时间访问财务数据库服务器,禁止其它部门在任何时间、财务部在非工作时间访问该服务器。

[Device] acl advanced 3000

[Device-acl-ipv4-adv-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.0.100 0

[Device-acl-ipv4-adv-3000] rule permit ip source 192.168.2.0 0.0.0.255 destination 192.168.0.100 0 time-range work

[Device-acl-ipv4-adv-3000] rule deny ip source any destination 192.168.0.100 0

[Device-acl-ipv4-adv-3000] quit

# 应用IPv4高级ACL 3000对接口GigabitEthernet1/0/1出方向上的报文进行过滤。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] packet-filter 3000 outbound

[Device-GigabitEthernet1/0/1] quit

4. 验证配置

配置完成后,在各部门的PC(假设均为Windows XP操作系统)上可以使用ping命令检验配置效果,在Device上可以使用display acl命令查看ACL的配置和运行情况。例如在工作时间:

# 在财务部的PC上检查到财务数据库服务器是否可达。

C:\> ping 192.168.0.100

Pinging 192.168.0.100 with 32 bytes of data:

Reply from 192.168.0.100: bytes=32 time=1ms TTL=255

Reply from 192.168.0.100: bytes=32 time<1ms TTL=255

Reply from 192.168.0.100: bytes=32 time<1ms TTL=255

Reply from 192.168.0.100: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.100:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

由此可见,财务部的PC能够在工作时间访问财务数据库服务器。

# 在市场部的PC上检查财务数据库服务器是否可达。

C:\> ping 192.168.0.100

Pinging 192.168.0.100 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 192.168.0.100:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

由此可见,市场部的PC不能在工作时间访问财务数据库服务器。

# 查看IPv4高级ACL 3000的配置和运行情况。

[Device] display acl 3000

Advanced IPv4 ACL 3000, 3 rules,

ACL's step is 5

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.0.100 0

rule 5 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.0.100 0 time-range work (Active)

rule 10 deny ip destination 192.168.0.100 0

- 2020-08-25回答

- 评论(1)

- 举报

-

(0)

这个不太对吧,这个deny了所有其它ip,但是公网是需要其它ip访问的

假如针对VLan40的策略,可以这样写。

acl advanced 3000(V5的使用acl number 3000)

rule 15 deny ip destination 10.0.0.0 0.255.255.255

rule 20 deny ip destination 172.16.0.0 0.15.255.255

rule 25 deny ip destination 192.168.0.0 0.0.255.255

rule 30 permit ip source 192.168.40.0 0.0.0.255

int vlan 40

packet-filter 3000 inbound

- 2020-08-25回答

- 评论(1)

- 举报

-

(1)

这个很实用

这个很实用

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

这个不太对吧,这个deny了所有其它ip,但是公网是需要其它ip访问的