iMC UAM结合WX 3010做无线portal认证并基于不同SSID 操作系统推送不同认证页面的典型配置

- 0关注

- 1收藏 2035浏览

iMC UAM结合WX 3010做无线portal认证并基于不同SSID/操作系统推送不同认证页面的典型配置

一、 组网需求:

Portal网页认证方式简单,无需客户端,且适用于各种终端如PC、手机、pad等。本案例介绍了无线AC结合iMC进行portal网页的认证方式,并且能够实现根据不同的SSID或者操作系统推送不同的认证页面,从而满足客户多样化的需求。

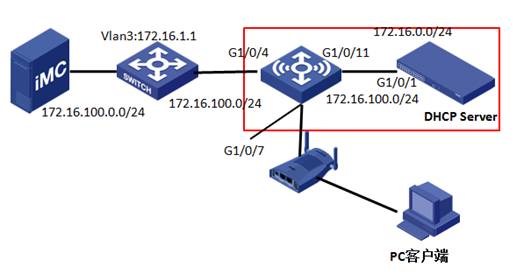

二、 组网图:

说明:

AC型号:WX3010;

iMC、接入交换机、AC同处于vlan 10里面,IP为172.16.100.0/24

图中红色区域内为一台AC设备,为了便于理解,虚拟出AC自带的无线交换机

AP属于VLAN 4,网关为172.16.4.1,在AC上;

PC属于VLAN 8,网关为172.16.8.1,在AC上;

无线SW与AC相连的接口分布为G1/0/11和G1/0/1,端口类型为trunk类型,只需放通VLAN 4、10即可(PC的报文在经过AP时会被打上VLAN 4的包头)。

三、 配置步骤:

1.接入交换机配置

[1234-vlan10]vlan 10

[1234-vlan10]port g2/0/42 g2/0/10

[1234-Vlan-interface10]ip add 172.16.100.1 24

添加静态路由,指向PC网关

[1234]ip route-static 172.16.8.0 24 172.16.100.144

2.无线交换机配置:

[SW]vlan 10

[SW-vlan10]port g1/0/4

[SW-Vlan-interface10]ip add 172.16.100.144 24

[SW]vlan 4

[SW-vlan4]port g1/0/7

G1/0/11为与AC互联端口,需要保证vlan 4和10的报文经过,所以需将链路类型改为trunk

[SW]inter g1/0/11

[SW-GigabitEthernet1/0/11] port link-type trunk

[SW-GigabitEthernet1/0/11]port trunk permit vlan 4 10

[SW-GigabitEthernet1/0/11]port trunk pvid vlan 10

添加静态路由,保证路由可达:

ip route-static 0.0.0.0 0.0.0.0 172.16.100.1 preference 60

ip route-static 172.16.8.0 255.255.255.0 172.16.100.166 preference 60

3.AC配置:

[H3C]vlan 10

[H3C-vlan10]port g1/0/1

[H3C]inter vlan 10

[H3C-Vlan-interface10]ip add 172.16.100.166 24

进入互联端口视图:

[H3C-Vlan-interface10]inter g1/0/1

[H3C-GigabitEthernet1/0/1] port link-type trunk

[H3C-GigabitEthernet1/0/1]port trunk permit vlan 4 10

[H3C-GigabitEthernet1/0/1]port trunk pvid vlan 10

创建服务模板1并进入服务模板视图,类型为clear

[H3C]wlan service-template 1

设置服务模板1的SSID为xun-portal

[H3C-wlan-st-1] ssid xun-portal

将无线接口wlan-ess 1绑定到服务模板1,用户终端连接SSID xun-portal后,终端流量均会经过此无线接口:

[H3C-wlan-st-1] bind WLAN-ESS 1

服务模板默认并未激活,需手动激活

[H3C-wlan-st-1] service-template enable

创建无线接口wlan-ess 1,并进入其视图

[H3C]inter WLAN-ESS 1

连接SSID xun-portal的用户流量均需经过该接口,所以该接口需放行用户所属vlan8

[H3C-WLAN-ESS1]port access vlan 8

创建AP管理模板,AP名称为ap_xun,型号名称为WA2210-AG

[H3C]wlan ap ap_xun model WA2210-AG id 1

[H3C-wlan-ap-ap_xun] serial-id 210235A29DB095000845

启用AP的radio 1并进入射频视图

[H3C-wlan-ap-ap_xun]radio 1 type dot11g

默认情况下,没有任何服务模板与射频相关联,需将服务模板1映射到射频1

[H3C-wlan-ap-ap_xun-radio-1] service-template 1

启用射频1

[H3C-wlan-ap-ap_xun-radio-1]radio enable

添加静态路由,保证路由可达:

ip route-static 0.0.0.0 0.0.0.0 172.16.100.144

配置radius 方案h3c:

[H3C]radius scheme h3c

[H3C-radius-h3c]radius scheme h3c

[H3C-radius-h3c] server-type extended

[H3C-radius-h3c] primary authentication 172.16.100.122

[H3C-radius-h3c] primary accounting 172.16.100.122

[H3C-radius-h3c] key authentication h3c

[H3C-radius-h3c] key accounting h3c

配置domain portal:

[H3C]domain portal

[H3C-isp-portal] authentication portal radius-scheme h3c

[H3C-isp-portal] authorization portal radius-scheme h3c

[H3C-isp-portal] accounting portal radius-scheme

配置portal服务器:

[H3C]portal server portal ip 172.16.100.122 key h3c url http://172.16.100.122/imc

Vlan接口下启用portal:

[H3C-Vlan-interface8]portal server portal method direct

4.iMC侧配置:

配置接入设备,接入设备IP为AC上vlan 100接口的IP地址

配置portal服务器,保持默认即可:

Portal设备配置,Portal设备IP为用户网关:

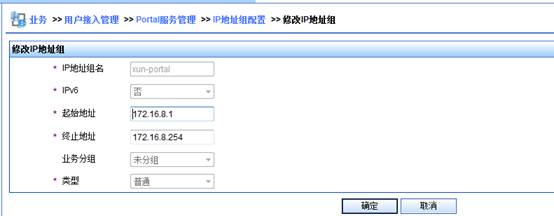

指定运行接入的IP地址范围:

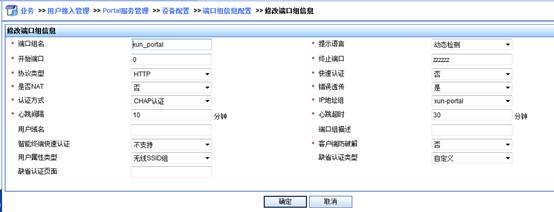

配置端口组,调用IP地址组

配置用户引用的服务,配置服务前需配置接入接入规则供服务调用:

配置接入用户调用该服务:

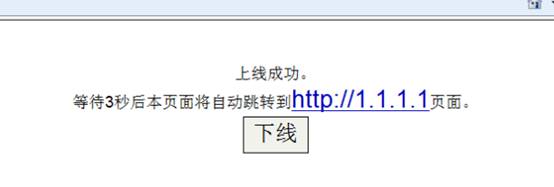

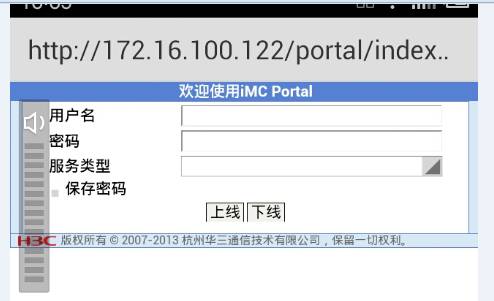

终端用户连接SSID xun-portal后,即可进行portal认证:

要想配置基于SSID或者操作系统推送不同的认证页面还需进行如下配置:

AC配置:

创建服务模板2和SSID xun_portal2

[H3C] wlan service-template 2 clear

[H3C-wlan-st-2] ssid xun_portal2

绑定无线接口wlan-ess 2

[H3C-wlan-st-2] bind WLAN-ESS 2

[H3C-wlan-st-2] service-template enable

创建无线接口wlan-ess 2,并进入其视图

[H3C]inter WLAN-ESS2

由于用户连接不同的SSID时,IP并不会变化,所以无线接口2仍允许vlan8的流量通过

[H3C-WLAN-ESS2]port access vlan 8

进入AP管理视图:

[H3C]wlan ap ap_xun model WA2210-AG id 1

[H3C-wlan-ap-ap_xun]

进入射频视图:

[H3C-wlan-ap-ap_xun]radio 1 type dot11g

将服务模板2与该射频关联:

[H3C-wlan-ap-ap_xun-radio-1] service-template 2

此时,创建了2个SSID,用户连接这两个SSID时,会获取相同的IP地址;要想根据SSID弹出不同的认证页面,还需在iMC侧进行如下配置:

由于iMC是根据不同的SSID组推送不同的页面,所以需创建两个SSID组,然后将不同的SSID放入不同的SSID组即可:

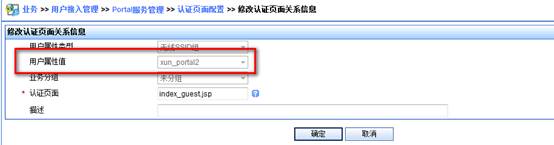

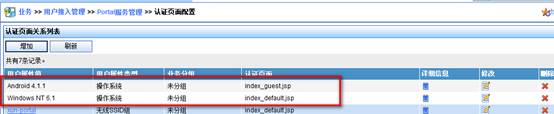

配置Portal的认证页面:下面的配置表示,连接xun-portal时,会推送出index_default.jsp,连接xun_portal2时,推送出index_guest.jsp

用户属性值为之前创建的SSID组名;

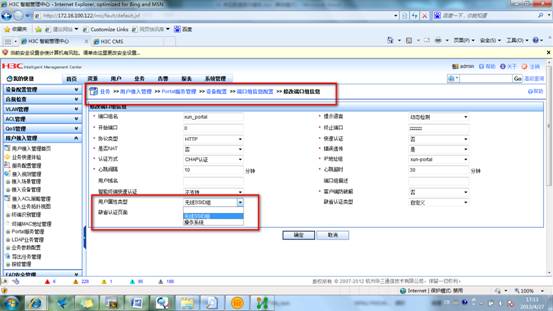

配置完SSID与认证页面的对应关系后,需在端口组视图下引用这种对应关系:

如上图,用户属性类型选择框需选择无线SSID组,效果如下:

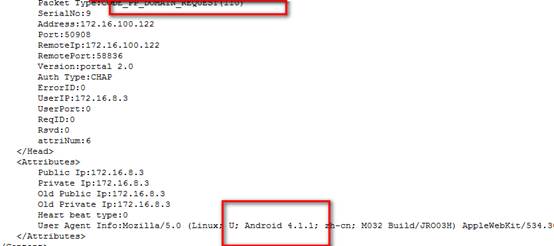

基于操作系统的配置类似如下:操作系统的属性值直接从Portal调试日志获取即可或者通过抓包获取,常见内核版本:

Windows 2000:Windows NT 5.0

Windows XP:Windows NT 5.1

Windows 2003:Windows NT 5.2

Windows Vista:Windows NT 6.0

Windows 7:Windows NT 6.1

对于其它操作系统,可以通过使用抓包工具查看HTTP报文头中的User-Agent类型的值来确定操作系统的内核版本。User-Agent类型常见的格式为:浏览器版本信息(操作系统;浏览器语言;操作系统内核版本号)。例:客户端安装Windows XP,使用Firefox浏览器时,其User-Agent的值为: Mozilla/5.0 (Windows; U; Windows NT 5.1)。

四、 配置关键点:

无

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作