防火墙旁挂引流,核心上有多vrf,回程路由如何源进源出

- 0关注

- 0收藏,4129浏览

问题描述:

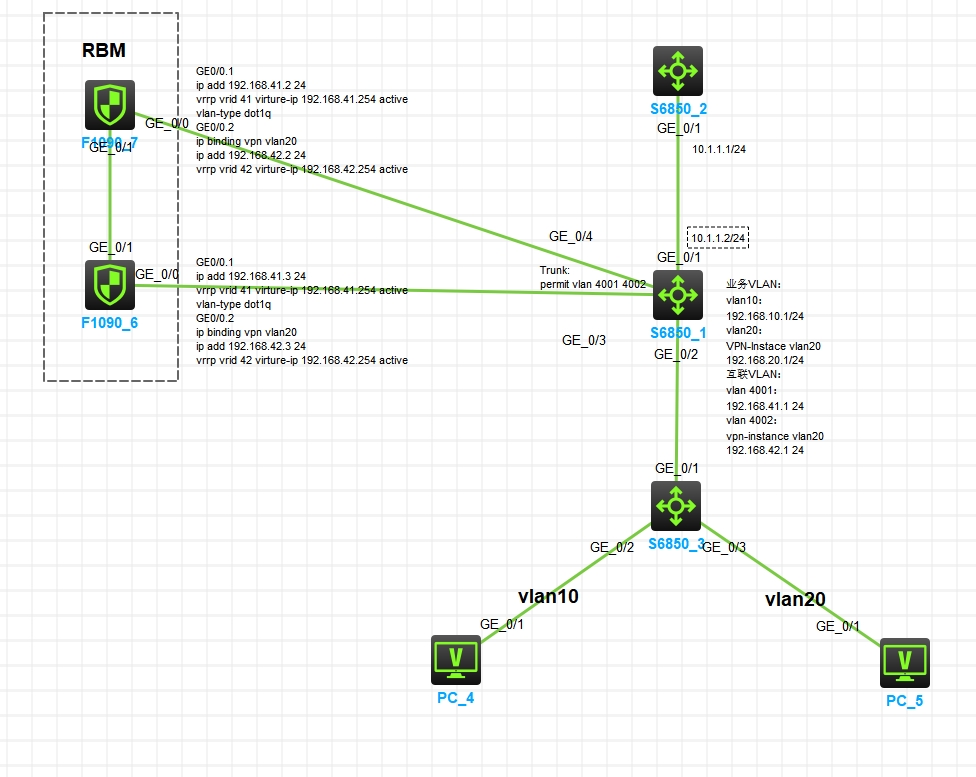

防火墙旁挂引流,要求来回流量都经过防火墙审查,核心上有一个vrf平面,绑定了业务vlan20和4002。防火墙互联核心是通过起子接口,开启dot1q识别,并配置vrrp虚拟出一个IP地址作为路由下一跳,核心这边则是放通了互联vlan。核心上通过策略路由,在将vlan10和vlan20的流量导向防火墙这边的两个virtual-ip,防火墙上和核心一样,同样创建了vlan20这个vrf,绑定了其中一个子接口。由于核心和S6520_2之间互联的三层接口属于public平面,所以回程流量被导向防火墙上后也是进入了public平面,这样来回路径是不是就不一致了,且此时防火墙上public平是没有关于vlan20的明细路由的,需要额外配置一条(模拟器无法配置),感觉有点多余,请问核心上同时有public和vrf,且需要引流到防火墙分开管理,怎么处理比较好

组网及组网描述:

- 2024-03-21提问

- 举报

-

(0)

最佳答案

其实没必要这么复杂

建议参考思路

由于模拟器不支持vpn实例之间复制

以下方案已传统路由方式实现

1、配置业务vlan 10 20和4001为vpn实例vpn1

2、vlan 4002和上行保持默认

3、配置静态路由或ospf保障网络可达【重点在s6850_2上配置ospf的话,是双进程,静态路由方案不涉及,FW侧默认就行。静态的话,默认甩4002,业务10 20甩4001】

优势的话,就是几乎没啥特殊配置,后续调整也灵活。

要么更“笨”的方案,就是不需要vpn实例,全靠PBR双向人工配置。

fw侧还是默认为主。主要是静态路由的话,默认甩4002,业务10 20甩4001

重点配置在S6850_2上vlan 10 20进行PBR到4001给FW,6850_2上行口进行回流控制PBR到4002再给FW

缺点就是配置维护量工作不低,且对调试维护人员技术有一定要求。

- 2024-03-21回答

- 评论(0)

- 举报

-

(0)

对于核心上同时存在public和vrf平面,并且需要将流量引流到防火墙进行分开管理的情况,可以考虑以下处理方法:

添加默认路由至防火墙:在核心设备上添加一条默认路由,将所有未知目的地的流量导向防火墙作为下一跳。这样,防火墙可以负责处理所有来自public平面和vrf平面的流量。

在防火墙上创建直连路由:在防火墙上配置public平面和vrf平面的子接口,并在对应子接口上配置直连路由(即在public平面子接口上配置public平面网段的路由条目,在vrf平面子接口上配置vrf平面网段的路由条目)。这样,防火墙就可以正确地将流量导向不同的平面。

配置静态路由或动态路由协议:如果防火墙需要与其他设备进行通信,可以根据实际情况配置静态路由或者动态路由协议(如OSPF、BGP等),确保防火墙能够与其他设备在public平面和vrf平面上建立正确的路由信息。

总的来说,通过添加默认路由、配置直连路由和静态路由/动态路由协议,可以确保来回路径一致,并且将流量正确引流到防火墙进行分开管理。请注意,在实际环境中,根据具体网络拓扑和设备配置情况进行细节调整。

- 复制

- 2024-03-21回答

- 评论(1)

- 举报

-

(0)

直接配置缺省路由指向防火墙的话,防火墙回包给核心后核心靠什么转发给出口设备呢

直接配置缺省路由指向防火墙的话,防火墙回包给核心后核心靠什么转发给出口设备呢

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明