最佳答案

本文档介绍MAC+远程Portal认证典型配置举例。

本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、Portal认证、Mac认证和WLAN特性。

如图1所示,AC作为DHCP服务器为AP和Client分配IP地址,要求:

· 对无线用户采用Mac认证加直接方式的Portal认证。

· 采用一台iMC承担Portal认证服务器和Portal Web服务器的职责。

采用RADIUS服务器作为认证/计费服务器。

配置步骤

一.配置AC

(1)配置AC的接口

#创建VLAN 4094及其对应的VLAN接口,并为该接口配置IP地址。AP将获取该IP地址与AC建立CAPWAP隧道

system-view

[AC] vlan 4094

[AC-vlan4094] quit

[AC] interface vlan-interface 4094

[AC-Vlan-interface100] ip address 172.31.3.5 24

[AC-Vlan-interface100] quit

#创建VLAN 20及其对应的VLAN接口,并为该接口配置IP地址。AP将获取该IP地址与AC建立CAPWAP隧道

[AC] vlan 20

[AC-vlan20] quit

[AC] interface vlan-interface 20

[AC-Vlan-interface100] ip address 20.1.1.1 24

[AC-Vlan-interface100] quit

(2)配置无线服务

#创建无线服务模板macportal,并进入无线服务模板视图

[AC]wlan service-template macportal

#配置SSID为macportal

[AC-wlan-st-macportal]ssid macportal

#配置无线服务模板VLAN为VLAN20

[AC-wlan-st-macportal]vlan 20

#配置mac认证和portal认证的认证域为mac+portal

[AC-wlan-st-macportal]mac-authentication domain mac+portal

[AC-wlan-st-macportal]portal domain mac+portal

#配置客户端安全认证模式为mac认证

[AC-wlan-st-macportal]client-security authentication-mode mac

#使能直接方式的portal认证

[AC-wlan-st-macportal]portal enable method direct

#配置bas-ip为172.31.3.5

[AC-wlan-st-macportal]portal bas-ip 172.31.3.5

#选择portal web-server 为tri

[AC-wlan-st-macportal]portal apply web-server tri

[AC-wlan-st-macportal]service-template enable

# 创建AP,配置AP名称为tri,型号名称选择UAP300-SI,并配置序列号219801A1CT8176E00080

[AC]wlan ap tri model UAP300-SI

[AC-wlan-ap-tri]serial-id 219801A1CT8176E00080

# 将无线服务模板st1绑定到radio 1,并开启射频。

[AC-wlan-ap-tri]radio 1

[AC-wlan-ap-tri-radio-1]service-template macportal

[AC-wlan-ap-tri-radio-1]radio enable

(3)配置RADIUIS方案

# 创建名称为mac+portal的RADIUS方案,并进入该方案视图

[AC] radius scheme mac+portal

[AC-radius-mac+portal] primary authentication 172.31.3.252

[AC-radius-mac+portal] primary accounting 172.31.3.252

[AC-radius-mac+portal] primary authentication 172.31.3.252

[AC-radius-mac+portal]key authentication simple 123456

[AC-radius-mac+portal]key accounting simple 123456

# 配置发送给RADIUS服务器的用户名不携带ISP域名

[AC-radius-mac+portal]user-name-format without-domain

# 使能RADUIS session control功能。

[AC] radius session-control enable

(4)配置认证域

# 创建名称为mac+portal的ISP域并进入其视图。

[AC] domain mac+portal

# 为Portal用户配置AAA认证方法为RADIUS。

[AC-isp-mac+portal] authentication portal radius-scheme mac+portal

# 为Portal用户配置AAA授权方法为RADIUS。

[AC-isp-mac+portal] authorization portal radius-scheme mac+portal

# 为Portal用户配置AAA计费方法为RADIUS。

[AC-isp-mac+portal] accounting portal radius-scheme mac+portal

# 为接入用户配置AAA认证方法为RADIUS。

[AC-isp-mac+portal] authentication lan-access radius-scheme mac+portal

# 为接入用户配置AAA授权方法为RADIUS。

[AC-isp-mac+portal] authorization lan-access radius-scheme mac+portal

# 为接入用户配置AAA计费方法为RADIUS。

[AC-isp-mac+portal] accounting lan-access radius-scheme mac+portal

# 指定ISP域mac+portal下的用户闲置切断时间为15分钟,闲置切断时间内产生的流量为1024字节。

[AC-isp-mac+portal] authorization-attribute idle-cut 15 1024

[AC-isp-mac+portal] quit

(5)配置portal认证

# 配置Portal认证服务器,名称为tri,IP地址为172.31.3.252,监听Portal报文的端口为50100。

[AC] portal server tri

[AC-portal-server-tri] ip 172.31.3.252

[AC-portal-server-tri] port 50100

# 配置Portal认证服务器类型为CMCC。

[AC-portal-server-tri] server-type cmcc

[AC-portal-server-tri] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。

[AC] portal web-server tri

[AC-portal-websvr-tri] url http://172.31.3.252:8080/portal

# 配置设备重定向给用户的Portal Web服务器的URL中携带参数ssid、wlanuserip和wlanacname,其值分别为AP的SSID、用户的IP地址和AC名称(与中国移动对接时必配)。

[AC-portal-websvr-tri] url-parameter ssid ssid

[AC-portal-websvr-tri] url-parameter wlanuserip source-address

[AC-portal-websvr-tri] url-parameter wlanacname value AC

# 配置Portal Web服务器类型为CMCC。

[AC-portal-websvr-tri] server-type cmcc

[AC-portal-websvr-tri] quit

二.配置switch

# 创建VLAN 4094,用于转发AC和AP间CAPWAP隧道内的流量。

system-view

[Switch] vlan 4094

[Switch-vlan4094] quit

# 配置Switch与AC相连的GigabitEthernet1/0/1接口的属性为Trunk,允许VLAN 4094通过。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] port link-type trunk

[Switch-GigabitEthernet1/0/1] port trunk permit vlan 4094

[Switch-GigabitEthernet1/0/1] quit

# 配置Switch与AP相连的GigabitEthernet1/0/2接口属性为Access,并允许VLAN 4094通过。

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] port link-type access

[Switch-GigabitEthernet1/0/2] port access vlan 4094

# 使能PoE功能。

[Switch-GigabitEthernet1/0/2] poe enable

[Switch-GigabitEthernet1/0/2] quit

三.配置IMC

(1)配置RADIUS server

# 增加接入设备

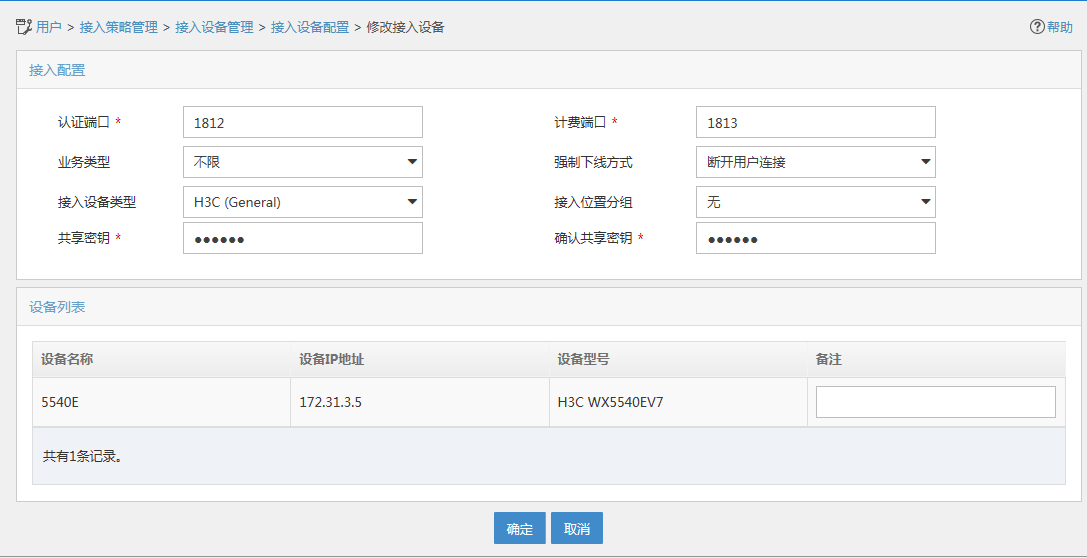

登录进入iMC管理平台,选择“用户”页签,单击导航树中的[接入策略管理/接入设备管理/接入设备配置]菜单项,单击<增加>按钮,进入“增加接入设备”页面,单击<手工增加>按钮,进入“手工增加接入设备”页面。

·填写起始IP地址为172.31.3.5。

·单击<确定>按钮完成操作。

·在“接入配置”页面配置共享密钥为123456,该共享密钥与AC上配置RADIUS服务器时的密钥一致。

·其他配置采用页面默认配置即可。

·单击<确定>按钮完成操作。

图1 增加接入设备

# 增加接入策略

单击导航树中的[接入策略管理/接入策略管理]菜单项,单击<增加>按钮,进入“增加接入策略”页面。

·填写接入策略名;

·选择业务分组;

·其它参数可采用缺省配置。

图2 增加接入策略配置

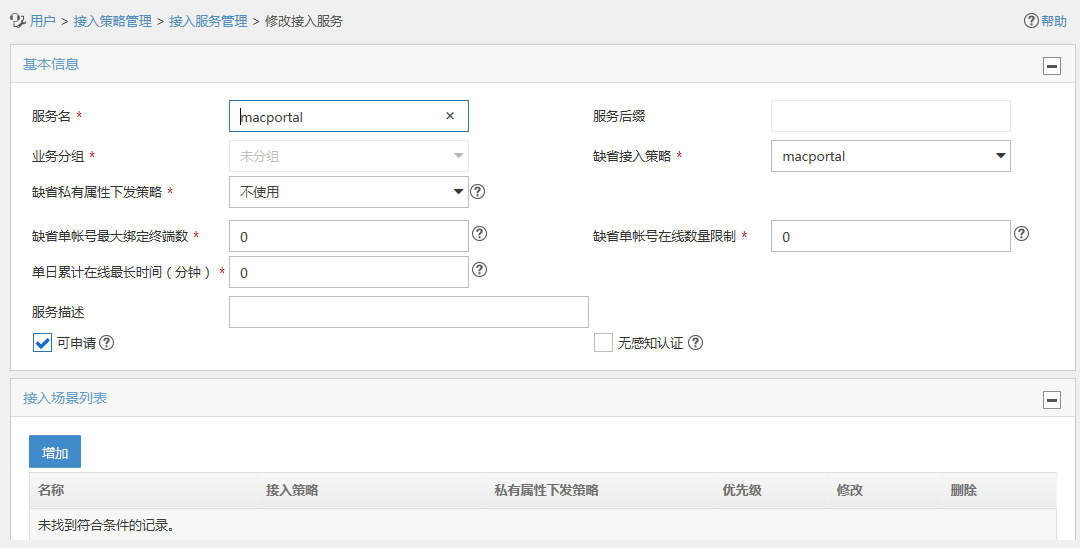

# 增加接入服务

单击导航树中的[接入策略管理/接入服务管理]菜单项,单击<增加>按钮,进入“增加接入服务”页面。

·填写服务名;

·其它参数可采用缺省配置。

图3 增加接入服务配置

# 增加接入用户

单击导航树中的[接入用户管理/接入用户]菜单项,单击<增加>按钮,进入增加接入用户页面。在接入信息部分:

·如果用户已存在,用户姓名选择可接入的用户,如果 用户不存在,则需要单击<增加用户>按钮添加新用户;

用户不存在,则需要单击<增加用户>按钮添加新用户;

·设置密码。

图4 增加接入用户

# 配置Portal认证服务。

登录进入iMC管理平台,选择“用户”页签,单击导航树中的[接入策略管理/Portal服务管理/服务器配置]菜单项,进入服务器配置页面。

·根据实际组网情况调整以下参数,本例中使用缺省配置。

图5 Portal认证服务器配置页面

# 配置IP地址组。

单击导航树中的[接入策略管理/Portal服务管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

·填写IP地址组名;

·输入起始地址和终止地址,输入的地址范围中应包含用户主机的IP地址;

·选择业务分组,本例中使用缺省的“未分组”;

·选择IP地址组的类型为“普通”。

图6 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[接入策略管理/Portal服务管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

·填写设备名;

·指定IP地址为与接入用户相连的设备接口IP;

·选择是否支持逃生心跳功能和用户心跳功能,本例中选择否。

·输入密钥,与AC上的配置保持一致;

·选择组网方式为直连;

图7 增加设备信息配置页面

# Portal设备关联IP地址组。

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

图8 设备信息列表

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

·填写端口组名;

·选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

·其它参数可采用缺省配置。

图9 增加端口组信息配置页面

- 2024-04-17回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论