S7506

- 0关注

- 0收藏,1615浏览

问题描述:

华三交换机部署了SSH,从华为交换机上Stelnet登录上去,提示“ Warning: The negotiated encryption, digest or key exchange algorithm is insecure.

Using a security algorithm (AES256-CTR,SHA2-256,diffie-hellman-group-exchange-sha256) is recommended”

看告警应该是密钥不匹配导致的,请问如何解决

- 2024-05-10提问

- 举报

-

(0)

最佳答案

修改一下ssl加密算法

1.3.2 ssh2 algorithm cipher

ssh2 algorithm cipher命令用来配置SSH2协议使用的加密算法列表。

undo ssh2 algorithm cipher命令用来恢复缺省情况。

【命令】

(非FIPS模式)

ssh2 algorithm cipher { 3des-cbc | aes128-cbc | aes128-ctr | aes128-gcm | aes192-ctr | aes256-cbc | aes256-ctr | aes256-gcm | des-cbc } *

undo ssh2 algorithm cipher

(FIPS模式)

ssh2 algorithm cipher { aes128-cbc | aes128-ctr | aes128-gcm | aes256-cbc | aes256-ctr | aes256-gcm } *

undo ssh2 algorithm cipher

【缺省情况】

(非FIPS模式下)

SSH2协议采用的缺省加密算法从高到低的优先级列表为aes128-ctr、aes192-ctr、aes256-ctr、aes128-gcm、aes256-gcm、aes128-cbc、3des-cbc、aes256-cbc和des-cbc。

(FIPS模式下)

SSH2协议采用的缺省加密算法从高到低的优先级列表为aes128-ctr、aes256-ctr、aes128-gcm、aes256-gcm、aes128-cbc和aes256-cbc。

【视图】

系统视图

【缺省用户角色】

network-admin

mdc-admin

【参数】

3des-cbc:3DES-CBC加密算法。

aes128-cbc:128位AES-CBC加密算法。

aes128-ctr:128位AES-CTR加密算法。

aes128-gcm:128位AES-GCM加密算法。

aes192-ctr:192位AES-CTR加密算法。

aes256-cbc:256位AES-CBC加密算法。

aes256-ctr:256位AES-CTR加密算法。

aes256-gcm:256位AES-GCM加密算法。

des-cbc:DES-CBC加密算法。

【使用指导】

当设备运行环境要求SSH2只能采用特定加密算法的情况下,可采用本命令将设备上的SSH2客户端、SSH2服务器所能使用的加密算法限定在配置的范围内。算法的配置顺序即为算法的优先级顺序。

【举例】

# 配置SSH2协议所使用的加密算法为aes256-cbc。

<Sysname> system-view

[Sysname] ssh2 algorithm cipher aes256-cbc

【相关命令】

· display ssh2 algorithm

· ssh2 algorithm key-exchange

· ssh2 algorithm mac

· ssh2 algorithm public-key

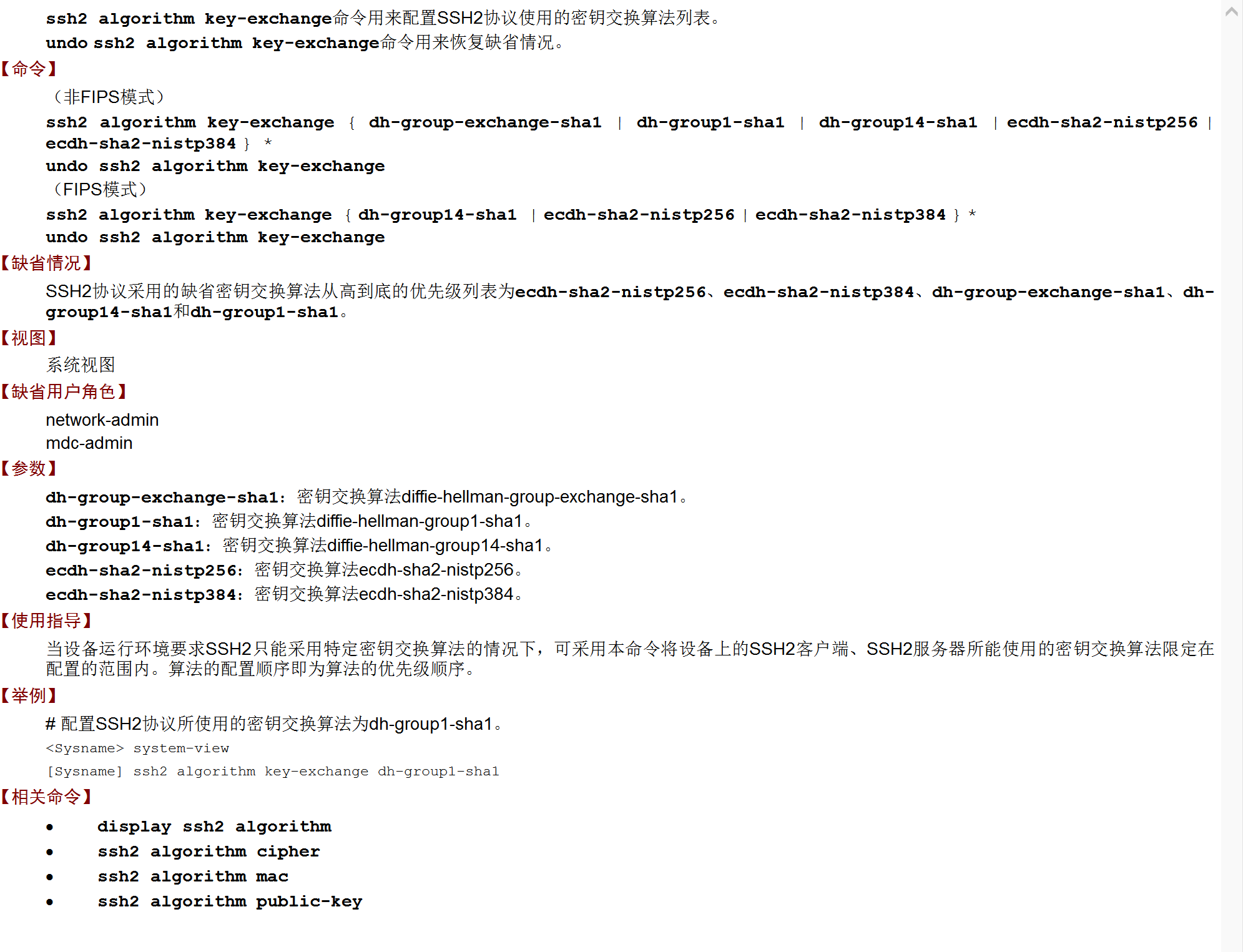

1.3.3 ssh2 algorithm key-exchange

ssh2 algorithm key-exchange命令用来配置SSH2协议使用的密钥交换算法列表。

undo ssh2 algorithm key-exchange命令用来恢复缺省情况。

【命令】

(非FIPS模式)

ssh2 algorithm key-exchange { dh-group-exchange-sha1 | dh-group1-sha1 | dh-group14-sha1 | ecdh-sha2-nistp256 | ecdh-sha2-nistp384 } *

undo ssh2 algorithm key-exchange

(FIPS模式)

ssh2 algorithm key-exchange { dh-group14-sha1 | ecdh-sha2-nistp256 | ecdh-sha2-nistp384 } *

undo ssh2 algorithm key-exchange

【缺省情况】

SSH2协议采用的缺省密钥交换算法从高到低的优先级列表为ecdh-sha2-nistp256、ecdh-sha2-nistp384、dh-group-exchange-sha1、dh-group14-sha1和dh-group1-sha1。

【视图】

系统视图

【缺省用户角色】

network-admin

mdc-admin

【参数】

dh-group-exchange-sha1:密钥交换算法diffie-hellman-group-exchange-sha1。

dh-group1-sha1:密钥交换算法diffie-hellman-group1-sha1。

dh-group14-sha1:密钥交换算法diffie-hellman-group14-sha1。

ecdh-sha2-nistp256:密钥交换算法ecdh-sha2-nistp256。

ecdh-sha2-nistp384:密钥交换算法ecdh-sha2-nistp384。

【使用指导】

当设备运行环境要求SSH2只能采用特定密钥交换算法的情况下,可采用本命令将设备上的SSH2客户端、SSH2服务器所能使用的密钥交换算法限定在配置的范围内。算法的配置顺序即为算法的优先级顺序。

【举例】

# 配置SSH2协议所使用的密钥交换算法为dh-group1-sha1。

<Sysname> system-view

[Sysname] ssh2 algorithm key-exchange dh-group1-sha1

【相关命令】

· display ssh2 algorithm

· ssh2 algorithm cipher

· ssh2 algorithm mac

· ssh2 algorithm public-key

1.3.4 ssh2 algorithm mac

ssh2 algorithm mac命令用来配置SSH2协议使用的HMAC算法列表。

undo ssh2 algorithm mac命令用来恢复缺省情况。

【命令】

(非FIPS模式)

ssh2 algorithm mac { md5 | md5-96 | sha1 | sha1-96 | sha2-256 | sha2-512 } *

undo ssh2 algorithm mac

(FIPS模式)

ssh2 algorithm mac { sha1 | sha1-96 | sha2-256 | sha2-512 } *

undo ssh2 algorithm mac

【缺省情况】

SSH2协议使用的缺省HMAC算法从高到底的优先级列表为sha2-256、sha2-512、sha1、md5、sha1-96和md5-96。

【视图】

系统视图

【缺省用户角色】

network-admin

mdc-admin

【参数】

md5:HMAC算法HMAC-MD5。

md5-96:HMAC算法HMAC-MD5-96。

sha1:HMAC算法HMAC-SHA1。

sha1-96:HMAC算法HMAC-SHA1-96。

sha2-256:HMAC算法HMAC-SHA2-256。

sha2-512:HMAC算法HMAC-SHA2-512。

【使用指导】

当设备运行环境要求SSH2只能采用特定HMAC算法的情况下,可采用本命令将设备上的SSH2客户端、SSH2服务器所能使用的HMAC算法限定在配置的范围内。算法的配置顺序即为算法的优先级顺序。

【举例】

# 配置SSH2协议所使用的HMAC算法为md5。

<Sysname> system-view

[Sysname] ssh2 algorithm mac md5

【相关命令】

· display ssh2 algorithm

· ssh2 algorithm cipher

· ssh2 algorithm key-exchange

· ssh2 algorithm public-key

1.3.5 ssh2 algorithm public-key

ssh2 algorithm public-key命令用来配置SSH2协议使用的主机签名算法列表。

undo ssh2 algorithm public-key命令用来恢复缺省情况。

【命令】

(非FIPS模式)

ssh2 algorithm public-key { dsa | ecdsa-sha2-nistp256 | ecdsa-sha2-nistp384 | rsa | x509v3-ecdsa-sha2-nistp256 | x509v3-ecdsa-sha2-nistp384 } *

undo ssh2 algorithm public-key

(FIPS模式)

ssh2 algorithm public-key { ecdsa-sha2-nistp256 | ecdsa-sha2-nistp384 | rsa | x509v3-ecdsa-sha2-nistp256 | x509v3-ecdsa-sha2-nistp384 } *

undo ssh2 algorithm public-key

【缺省情况】

SSH2协议使用的缺省主机签名算法从高到低的优先级列表为x509v3-ecdsa-sha2-nistp256、x509v3-ecdsa-sha2-nistp384、ecdsa-sha2-nistp256、ecdsa-sha2-nistp384、rsa和dsa。

【视图】

系统视图

【缺省用户角色】

network-admin

mdc-admin

【参数】

dsa:公钥算法为DSA。

ecdsa-sha2-nistp256:指定公钥长度为256的ECDSA算法。

ecdsa-sha2-nistp384:指定公钥长度为384的ECDSA算法。

rsa:公钥算法为RSA。

x509v3-ecdsa-sha2-nistp256:x509v3-ecdsa-sha2-nistp256公钥算法。

x509v3-ecdsa-sha2-nistp384:x509v3-ecdsa-sha2-nistp384公钥算法。

【使用指导】

当设备运行环境要求SSH2只能采用特定主机签名算法的情况下,可采用本命令将设备上的SSH2客户端、SSH2服务器所能使用的主机签名算法限定在配置的范围内。算法的配置顺序即为算法的优先级顺序。

【举例】

# 配置SSH2协议所使用的主机签名算法为dsa。

<Sysname> system-view

[Sysname] ssh2 algorithm public-key dsa

【相关命令】

· display ssh2 algorithm

· ssh2 algorithm cipher

· ssh2 algorithm key-exchange

· ssh2 algorithm mac

- 2024-05-10回答

- 评论(1)

- 举报

-

(0)

修改的方式是?

通过命令修改SSH加密算法。

ssh2 algorithm cipher { 3des-cbc | aes128-cbc | aes128-ctr | aes128-gcm | aes192-ctr | aes256-cbc | aes256-ctr | aes256-gcm | des-cbc } *

缺省情况下,SSH2协议采用的缺省加密算法从高到底的优先级列表为aes128-ctr、aes192-ctr、aes256-ctr、aes128-gcm、aes256-gcm、aes128-cbc、、3des-cbc、aes256-cbc和des-cbc

- 2024-05-10回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

修改的方式是?