问题描述:

SecPath F1020 没有跨三层MAC识别吗,在防火墙里没找到,命令也没有,那怎么获取三层交换机网络的MAC地址呢。Version 7.1.064 Release 9333P41

- 2024-12-05提问

- 举报

-

(0)

最佳答案

支持的

配置步骤

跨三层MAC学习的具体配置步骤如下:

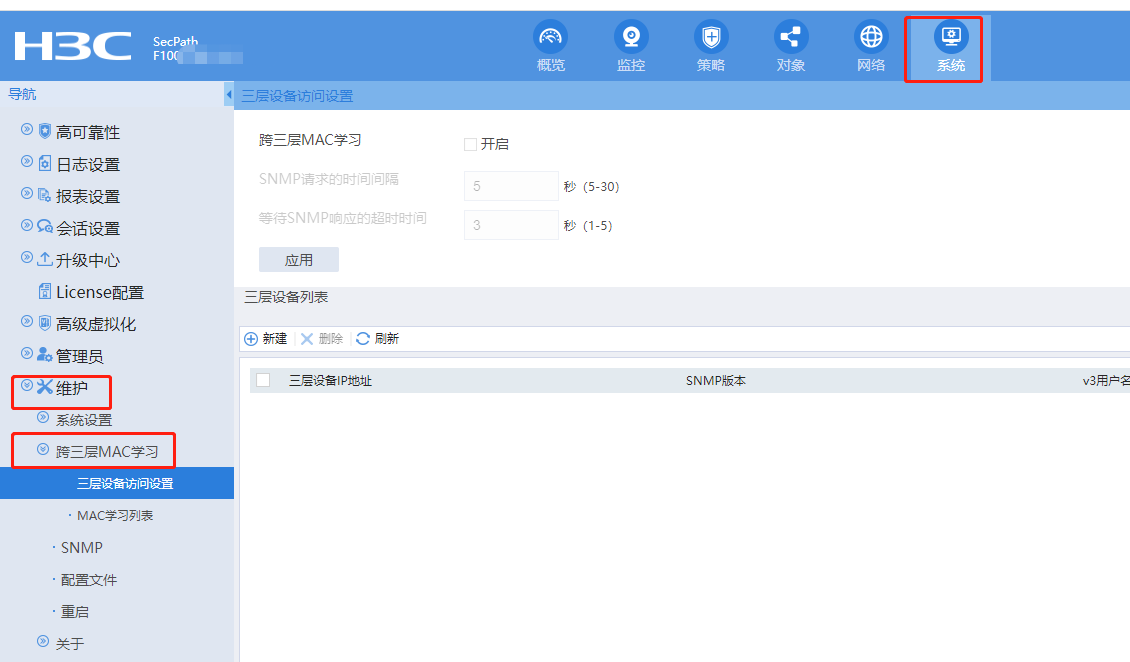

1. 选择“系统 > 维护 > 跨三层MAC学习 > 三层设备访问设置”。

2. 在“三层设备访问设置”页面开启跨三层MAC学习功能。

3. (可选)配置访问目标三层网络设备的时间间隔和超时时长,具体内容如下表所示。

表-1 配置访问目标三层网络设备的时间间隔和超时时长参数表

参数 | 说明 |

SNMP请求的时间间隔 | 配置发送SNMP请求报文的时间间隔,单位为秒 |

等待SNMP响应的超时时间 | 配置等待SNMP响应报文的超时时间,单位为秒 |

4. 单击<应用>按钮。

5. 添加目标三层网络设备。

a. 在“三层设备访问设置”页面的三层设备列表下,单击<新建>按钮。

b. 在“新建三层设备”页面配置三层设备信息,具体内容如下表所示。

认证方式 | 说明 |

SNMP版本 | 配置SNMP协议使用的版本,其包括v2c和v3版本 |

三层设备IP地址 | 配置目标三层网络设备的IP地址,一般为终端网络的网关设备,以获取此三层设备上的ARP表。目前仅支持IPv4地址 |

团体名(v2c版本支持) | 团体名相当于密码,团体内的设备通信使用团体名来进行认证。只有与目标三层设备上SNMP Agent的团体名相同时,才能互相访问 |

用户名(v3版本支持) | 只有与目标三层设备上SNMP Agent的用户名相同时,才能进行认证 |

认证方式 | 这几项信息的配置必须与目标三层设备上SNMP Agent的配置信息相同时,才能认证成功进行互相访问 |

认证密码 | |

加密方式 | |

加密密码 |

c. 单击<确定>按钮。

- 2024-12-05回答

- 评论(0)

- 举报

-

(0)

支持。系统-维护-跨三层mac学习

- 2024-12-05回答

- 评论(1)

- 举报

-

(0)

里面没有这个选项

里面没有这个选项

您好,支持的,参考案例

1.9 跨三层MAC学习典型配置举例

1.9.1 跨三层MAC学习基础配置举例

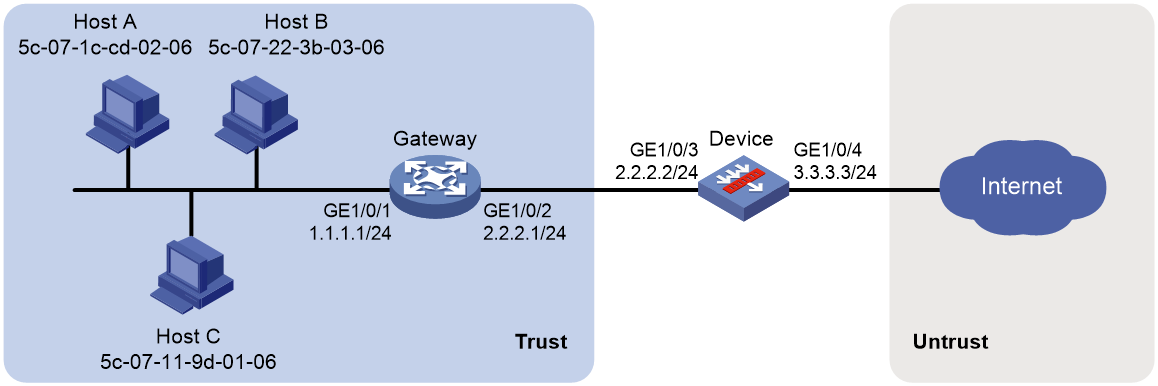

1. 组网需求

· 某公司内网主机经过三层网关设备与Device连接,并通过Device与外网相连。

· 公司内网主机的IP地址动态分配,公司仅允许Host A(MAC:00e0-0000-0001)和Host B(MAC:00e0-0000-0002)访问外网,其余主机不允许访问外网。

2. 组网图

图1-2 跨三层MAC学习基础配置组网图

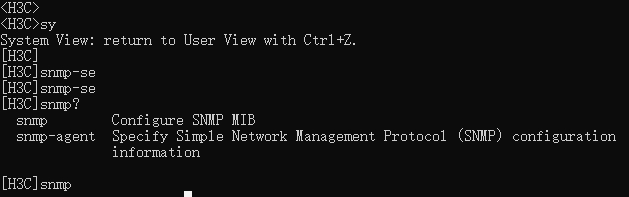

3. 配置Gateway

(1) 配置接口IP地址、路由从而保证网络路由可达,具体配置步骤略。

(2) 在Gateway上配置SNMP Agent支持SNMPv2本、只读团体名为public,以明文方式配置团体名并以密文方式保存到配置文件中。

<Gateway> system-view

[Gateway] snmp-agent sys-info version v2c

[Gateway] snmp-agent community read simple public

4. 配置Device

(1) 配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 2.2.2.2 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 配置静态路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由,本举例假设到Internet下一跳IP地址为3.3.3.1,实际使用中请以具体组网情况为准,具体配置步骤如下。

[Device] ip route-static 1.1.1.0 24 2.2.2.1

[Device] ip route-static 0.0.0.0 0 3.3.3.1

(3) 配置接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/1

[Device-security-zone-Trust] quit

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

(4) 配置安全策略

# 配置名称为rule1的安全策略规则,仅允许Device访问Gateway,以便Device可以学习Gateway上的ARP表项,具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name rule1

[Device-security-policy-ip-0-rule1] source-zone local

[Device-security-policy-ip-0-rule1] destination-zone trust

[Device-security-policy-ip-0-rule1] source-ip-host 2.2.2.2

[Device-security-policy-ip-0-rule1] destination-ip-host 2.2.2.1

[Device-security-policy-ip-0-rule1] action pass

[Device-security-policy-ip-0-rule1] quit

# 配置名称为rule2的安全策略规则,仅允许内网中的Host A和Host B访问外网,具体配置步骤如下。

[Device-security-policy-ip] rule name rule2

[Device-security-policy-ip-1-rule2] source-zone trust

[Device-security-policy-ip-1-rule2] destination-zone untrust

[Device-security-policy-ip-1-rule2] source-mac groupmac

[Device-security-policy-ip-1-rule2] action pass

[Device-security-policy-ip-1-rule2] quit

# 激活安全策略规则的加速功能,具体配置步骤如下。

[Device-security-policy-ip] accelerate enhanced enable

[Device-security-policy-ip] quit

(5) 配置跨三层MAC学习相关功能

# 开启通过SNMP协议同步ARP表项功能,配置Device从目标三层网络设备获取ARP表项,具体配置步骤如下。

[Device] snmp-server arp-sync enable

[Device] snmp-server arp-sync target-host address 2.2.2.1 community simple public v2c

[Device] snmp-server arp-sync interval 10 timeout 4

(6) 创建MAC地址对象组,将允许通过的主机的MAC地址加入此对象组

# 创建名称为groupmac的MAC地址对象组,创建MAC地址对象00e0-0000-0001和00e0-0000-0002,具体配置步骤如下。

[Device] object-group mac-address groupmac

[Device-obj-grp-mac-groupmac] mac 00e0-0000-0001

[Device-obj-grp-mac-groupmac] mac 00e0-0000-0002

[Device-obj-grp-mac-groupmac] quit

5. 验证配置

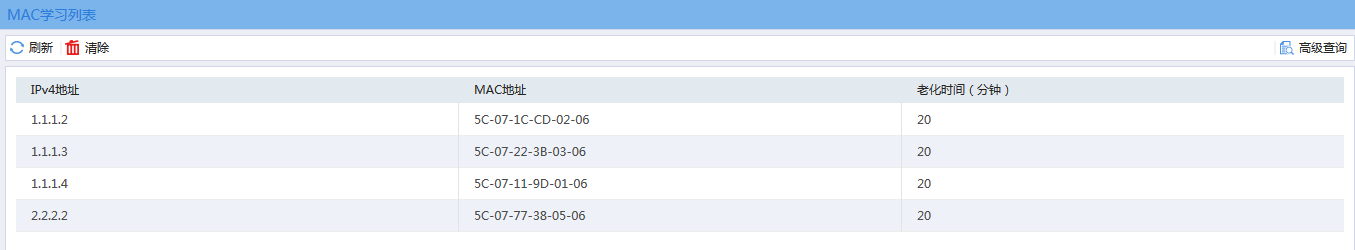

(1) 配置完成后,Device通过跨三层MAC学习功能获取到的ARP表项如下所示。

# 显示通过SNMP协议同步的ARP表项。

[Device] display snmp-server arp-sync table

IP Address MAC Address Aging(M)

1.1.1.1 00e0-0000-0001 1

1.1.1.2 00e0-0000-0002 1

1.1.1.3 00e0-0000-0003 1

Total:3

(2) 配置完成后,内网中的Host A和Host B可以访问外网,Host C不能访问外网。

- 2024-12-05回答

- 评论(0)

- 举报

-

(0)

你好,可以参考这个案例

组网需求

如图-1所示,公司网络环境中Host用户使用Gateway作为网关,并通过Device与外网相连。网络管理员仅允许Host A(MAC:5c-07-1c-cd-02-06)和Host B(MAC:5c-07-22-3b-03-06)访问外网,其余主机不允许访问外网。

使用版本

本举例是在F1060的F9345版本上进行配置和验证的。

配置步骤

Gateway网关的配置

1. 配置接口IP地址、路由从而保证网络路由可达,具体配置步骤略

2. 配置SNMP Agent支持SNMPv2版本、只读团体名为public,以明文方式配置团体名并以密文方式保存到配置文件中。具体配置请参见对应网关设备的SNMP配置

Device 的配置

1. 配置接口的IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/3右侧的<编辑>按钮,配置如下。

· 安全域:Trust

· 选择“IPv4地址”页签,配置IP地址/掩码长度:2.2.2.2/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 按照同样的步骤配置接口GE1/0/4,配置如下。

· 添加到安全域:Untrust

· IP地址/掩码长度:3.3.3.3/24

· 其他配置项使用缺省值

2. 配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

· 目的IP地址:1.1.1.0

· 掩码长度:24

· 下一跳IP地址:2.2.2.1

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

3. 新建三层设备

# 选择“系统 > 维护 > 跨三层MAC学习 > 三层设备访问设置”,进入配置页面。

# 开启跨三层MAC地址学习功能,并根据实际组网要求配置SNMP的请求时间间隔与响应超时时间。

# 单击<应用>按钮,完成开启跨三层MAC地址学习功能及相关配置下发。

# 单击<新建>按钮,新建获取ARP表项的目标三层设备IP地址和SNMP团体名,具体配置如下图所示。

图-2 新建三层设备

# 单击<确定>按钮,完成新建三层设备的配置。

4. 创建MAC地址对象组groupmac,将允许通过的主机Host A与Host B的MAC地址加入MAC地址对象组

# 选择“对象 > 对象组 > MAC地址对象组”,单击<新建>按钮,进入新建MAC地址对象组页面,添加名为groupmac的内网地址对象组。

# 在新建MAC地址对象组页面中,单击<添加>按钮,进入添加对象页面,配置如下。

· 类型:MAC地址

· MAC地址:5c-07-1c-cd-02-06

# 单击<确定>按钮,完成Host A的MAC地址添加。

# 在新建MAC地址对象组页面中,单击<添加>按钮,进入添加对象页面,配置如下。

· 类型:MAC地址。

· MAC地址:5c-07-22-3b-03-06。

# 单击<确定>按钮,完成Host B的MAC地址添加。

# 单击<确定>按钮,完成MAC地址对象组的配置。

5. 配置Local域、IP地址对象组访问Trust域、IP地址对象组的安全策略,允许Device访问Gateway

# 选择“策略 > 安全策略 > 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。具体配置如下。

· 名称:policy1

· 源安全域:Local

· 目的安全域:Trust

· 动作:允许

· 源IPv4地址:2.2.2.0/24

· 目的IPv4地址:2.2.2.0/24

· 其他配置项保持缺省情况即可。

# 单击<确定>按钮,完成配置。

6. 配置Trust域、MAC地址对象组访问Untrust域的安全策略,允许Host A和Host B访问Internet

# 选择“策略 > 安全策略 > 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

· 名称:policy2

· 源安全域:Trust

· 目的安全域:Untrust

· 动作:允许

· 源IP/MAC地址:groupmac

· 其他配置项保持缺省情况即可。

# 单击<确定>按钮,完成配置。

验证配置

# 在Device设备上,选择“系统 > 维护 > 跨三层MAC学习 > MAC地址学习表”,查看设备学习到的MAC地址。

# 在Host A和Host B设备可以访问Internet,Host C不能访问Internet。

- 2024-12-05回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明