H3C WX系列AC 802.1X无线认证和iMC配合典型配置案例

一、组网需求:

WX系列AC、WA系列FIT AP(如WA2620-AGN)、便携机

二、组网图:

三、配置步骤:

1.配置信息

1)AC配置

[WX3010-AC]dis cu

#

version 5.20, Release 3111P10

#

sysname WX3010-AC

#

domain default enable system

#

telnet server enable

#

port-security enable

#

dot1x authentication-method eap

#

portal trap server-down

#

oap management-ip 192.168.0.101 slot 0

#

vlan 1

#

vlan 2

#

vlan 100

#

radius scheme imc

server-type extended

primary authentication 172.16.100.122

primary accounting 172.16.100.122

key authentication h3c

key accounting h3c

user-name-format without-domain

nas-ip 192.168.1.254

#

domain system

authentication lan-access radius-scheme imc

authorization lan-access radius-scheme imc

accounting lan-access radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

#

dhcp server ip-pool ap_add

network 192.168.1.0 mask 255.255.255.0

gateway-list 192.168.1.254

#

dhcp server ip-pool sta_add

network 192.168.2.0 mask 255.255.255.0

gateway-list 192.168.2.254

#

user-group system

#

local-user admin

password simple admin

authorization-attribute level 3

service-type telnet

#

wlan rrm

dot11a mandatory-rate 6 12 24

dot11a supported-rate 9 18 36 48 54

dot11b mandatory-rate 1 2

dot11b supported-rate 5.5 11

dot11g mandatory-rate 1 2 5.5 11

dot11g supported-rate 6 9 12 18 24 36 48 54

#

wlan service-template 1 crypto

ssid test-802.1x

bind WLAN-ESS 1

cipher-suite tkip

security-ie wpa

service-template enable

#

interface NULL0

#

interface Vlan-interface1

ip address 192.168.1.254 255.255.255.0

#

interface Vlan-interface2

ip address 192.168.2.254 255.255.255.0

#

interface Vlan-interface100

ip address 172.16.100.202 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-type trunk

port trunk permit vlan all

#

interface WLAN-ESS1

port access vlan 2

port-security port-mode userlogin-secure-ext

port-security tx-key-type 11key

undo dot1x handshake

dot1x mandatory-domain system

#

wlan ap ap1 model WA2620E-AGN id 1

serial-id 000F-E233-5500

radio 1 type dot11a

radio 2

service-template 1

radio enable

#

ip route-static 172.16.100.0 255.255.255.0 192.168.1.253

ip route-static 172.16.100.0 255.255.255.0 192.168.2.253

#

dhcp enable

#

load xml-configuration

#

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

user privilege level 3

#

return

[WX3010-AC]

o c s 0 Press CTRL+K to quit.

Connected to OAP!

%Sep 18 16:46:11:607 2011 WX3010-SW SHELL/5/LOGIN:- 1 - Console(aux0) in unit1 login

dis cu #

sysname WX3010-SW

#

oap management-ip 192.168.0.100 slot 0

#

radius scheme system

#

domain system

#

local-user admin

password simple admin

service-type telnet

level 3

#

vlan 1 to 2

#

vlan 100

#

interface Vlan-interface1

ip address 192.168.1.253 255.255.255.0

#

interface Vlan-interface2

ip address 192.168.2.253 255.255.255.0

#

interface Vlan-interface100

ip address 172.16.100.201 255.255.255.0

#

interface Aux1/0/0

#

interface GigabitEthernet1/0/1

poe enable

#

interface GigabitEthernet1/0/2

port link-type trunk

port trunk permit vlan all

#

interface GigabitEthernet1/0/3

#

interface GigabitEthernet1/0/4

#

interface GigabitEthernet1/0/5

#

interface GigabitEthernet1/0/6

#

interface GigabitEthernet1/0/7

#

interface GigabitEthernet1/0/8

#

interface GigabitEthernet1/0/9

#

interface GigabitEthernet1/0/10

#

interface GigabitEthernet1/0/11

stp disable

port link-type trunk

port trunk permit vlan all

#

interface NULL0

#

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

user privilege level 3

#

Return

2)主要配置步骤

(1) 创建RADIUS方案。

# 创建RADIUS方案imc并进入其视图。

[WX3010-AC] radius scheme imc

# 设置主认证RADIUS服务器的IP地址172.16.100.122。

[WX3010-AC-radius-h3c] primary authentication 172.16.100.122

# 设置主计费RADIUS服务器的IP地址172.16.100.122。

[WX3010-WX3010-AC-radius-h3c] primary accounting 172.16.100.122

# 设置系统与认证RADIUS服务器交互报文时的共享密钥为h3c。

[WX3010-AC-radius-h3c] key authentication h3c

# 设置系统与计费RADIUS服务器交互报文时的共享密钥为h3c。

[WX3010-AC-radius-h3c] key accounting h3c

# 将RADIUS方案h3c的RADIUS服务器类型设置为extended。

[WX3010-AC-radius-h3c] server-type extended

(2) 创建domain域。

# 创建cams域并进入其视图。

[WX3010-AC] domain system

# 为lan-access用户配置认证方案为RADIUS方案,方案名为imc。

[WX3010-AC-isp-system] authentication lan-access radius-scheme imc

# 为lan-access用户配置授权方案为RADIUS方案,方案名为imc。

[WX3010-AC-isp-system] authorization lan-access radius-scheme imc

# 为lan-access用户配置计费方案为RADIUS方案,方案名为imc。

[WX3010-AC-isp-system]accounting lan-access radius-scheme imc

(3) 全局使能802.1x。

[WX3010-AC] port-security enable

(4) 设置802.1x用户的认证方式为EAP。

[WX3010-AC] dot1x authentication-method eap

(5) 配置接口WLAN-ESS 1。

# 创建接口WLAN-ESS1并进入其视图。

[WX3010-AC] interface WLAN-ESS 1

# WLAN-ESS 1 上使能802.1x端口安全模式。

[WX3010-AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

# 在接口WLAN-ESS1下使能11key类型的密钥协商功能。

[WX3010-AC-WLAN-ESS1] port-security tx-key-type 11key

(6) 无线服务集设置。

# 创建crypto类型的服务模板1并进入其视图。

[WX3010-AC] wlan service-template 1 crypto

# 设置当前服务模板的SSID(服务模板的标识)为test-802.1x。

[WX3010-AC-wlan-st-1] ssid test-802.1x

# 将WLAN-ESS1接口绑定到服务模板1。

[WX3010-AC-wlan-st-1] bind WLAN-ESS 1

# 设置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证。

[WX3010-AC-wlan-st-1] authentication-method open-system

# 使能TKIP加密套件。

[WX3010-AC-wlan-st-1] cipher-suite tkip

# 设置在AP发送信标和探查响应帧时携带WPA IE。

[WX3010-AC-wlan-st-1] security-ie wpa

# 使能服务模板。

[WX3010-AC-wlan-st-1] service-template enable

2、配置iMC

1)接入设备配置

在iMC控制界面,点击菜单栏中[业务]->[接入业务] ->[接入设备管理] ->[接入设备配置]的“增加接入设备”。

进入接入设备配置,选择“手工增加”->“手工增加接入设备”后,进入接入设备配置页面。根据设备上的RADIUS属性配置,对参数进行设置,然后点击“确定”。

2)服务配置

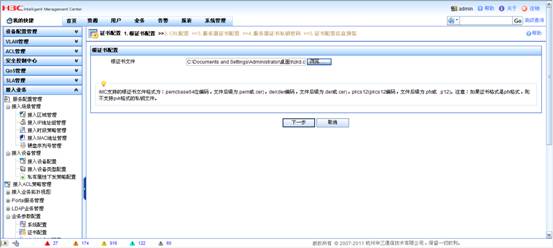

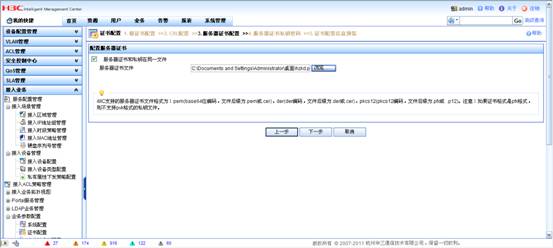

在iMC控制界面,首先进入“业务”、“接入业务”、“业务参数配置”、“证书配置”安装证书。然后进入“服务配置管理”、“增加服务配置”,在服务配置列表中,选择“增加”,添加服务名,在计费策略中选中配置好的计费策略(计费策略配置方法,此处略),这里选择不计费。无线EAP认证方式,iMC中支持两种:peap、tls。此处选择peap,之后确定即可。

3)用户配置

在iMC控制界面,进入“用户”,选择“增加用户”输入用户名和密码。此处需要注意将刚才配置的服务选上。

4、验证结果

l在未通过802.1x认证的情况下使用PC1访问internet,PC不能访问Internet上的资源。

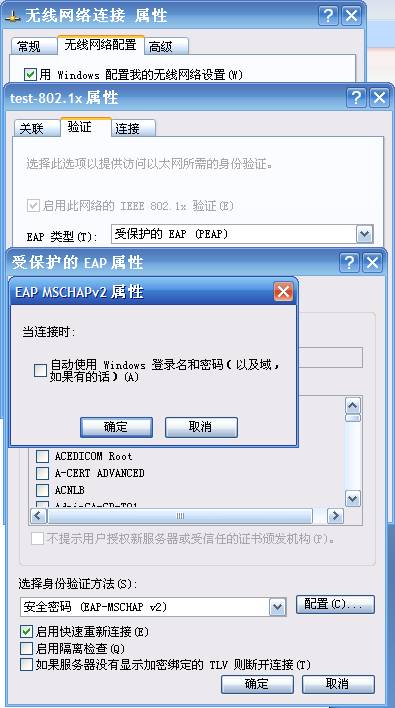

l 在PC1上使用802.1x客户端进行认证,PC1可以通过802.1x认证成功,并且可以正常访问internet上的资源。需根据不同设置认证方式的不同(peap、tls)对无线客户端进行相应的配置。

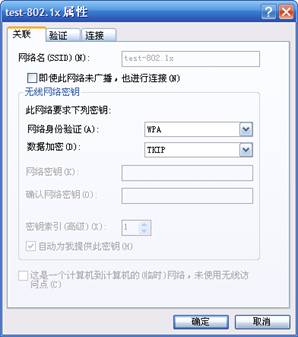

(1) 添加SSID。

(2)首先在无线网络属性中,添加SSID,并选择相应的加密方式、认证方式。

(3)在验证对话框中,选择EAP类型为PEAP,点击<属性>,去掉验证服务器证书选项(此处不验证服务器证书),点击<配置>,去掉自动使用Windows登陆名和密码选项,然后点击<确定>。

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作