测试 防火墙 F1000 安全日志

- 1关注

- 0收藏,2017浏览

最佳答案

配置步骤

终端地址为100.100.100.2/24,防火墙地址:100.100.100.1/24

防火墙配置

# interface GigabitEthernet1/0/0

ip address 100.100.100.1 255.255.255.0

#

security-zone name Trust

import interface GigabitEthernet1/0/0

#

security-policy ip

rule 0 name any

action pass

#

ip https enable

info-center enable

配置好后登录web页面

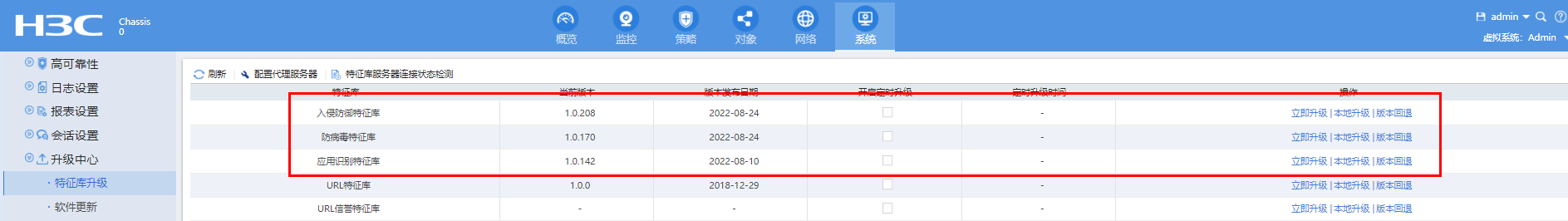

1.特征库升级到最新(官网获取)

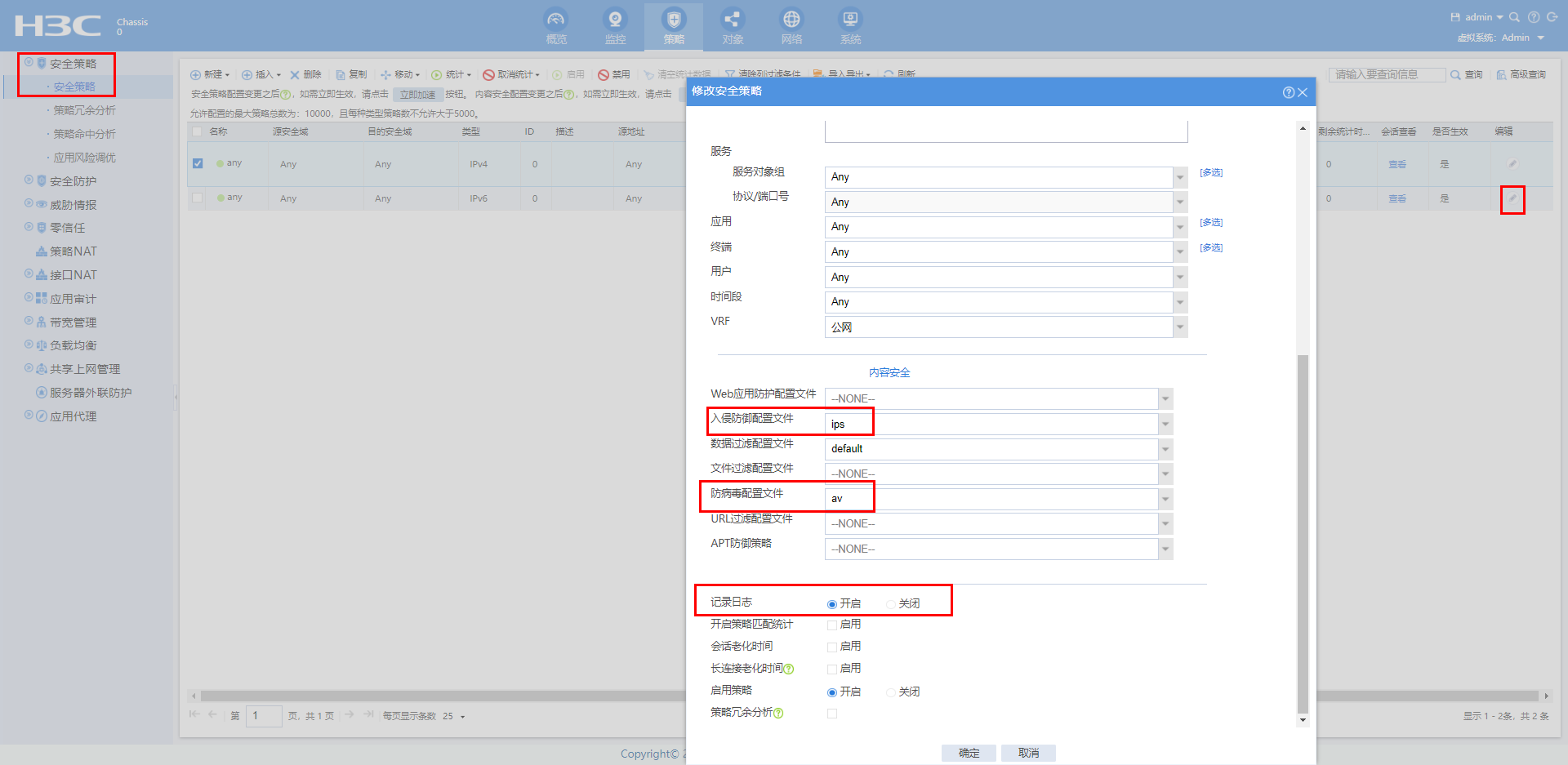

2.开启日志记录功能,并记录系统日志

3.开启入侵防御功能,记录日志,也可使用default默认规则

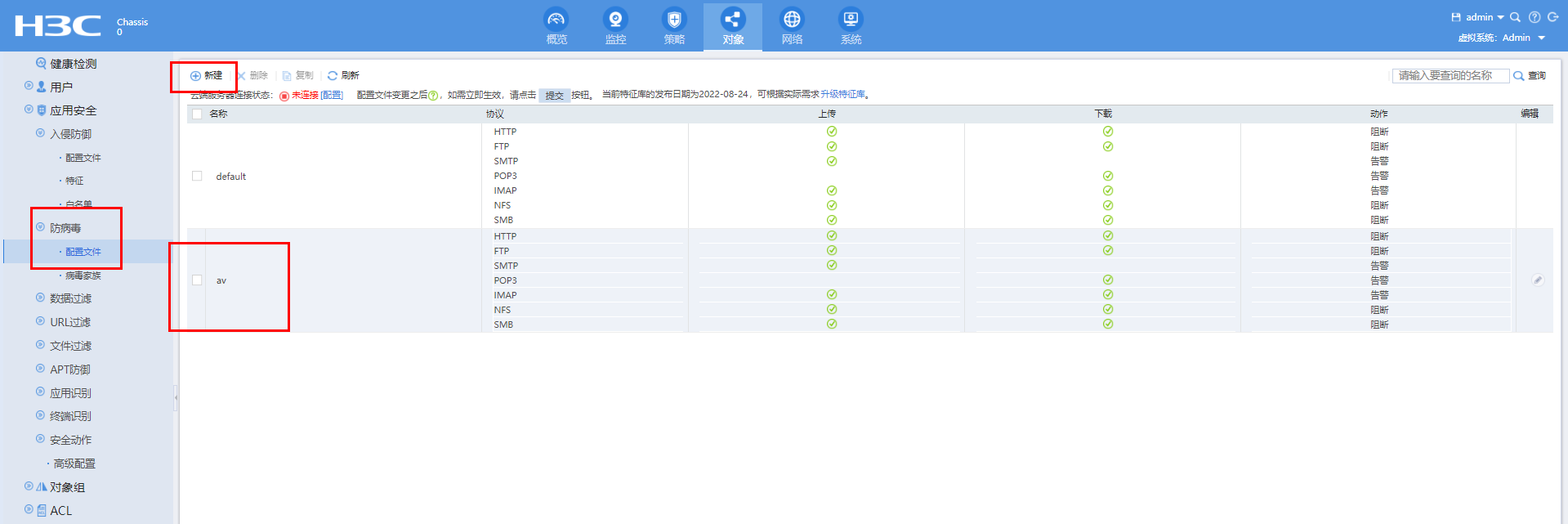

4.新建防病毒功能

5.在安全策略中进行应用,记录下日志

配置完成后测试:

1.在我们配置入侵防御或者防病毒策略的时候,很多时候要验证病毒策略是否生效,此时可以访问eicar网站***.***/来获取病毒测试样本。

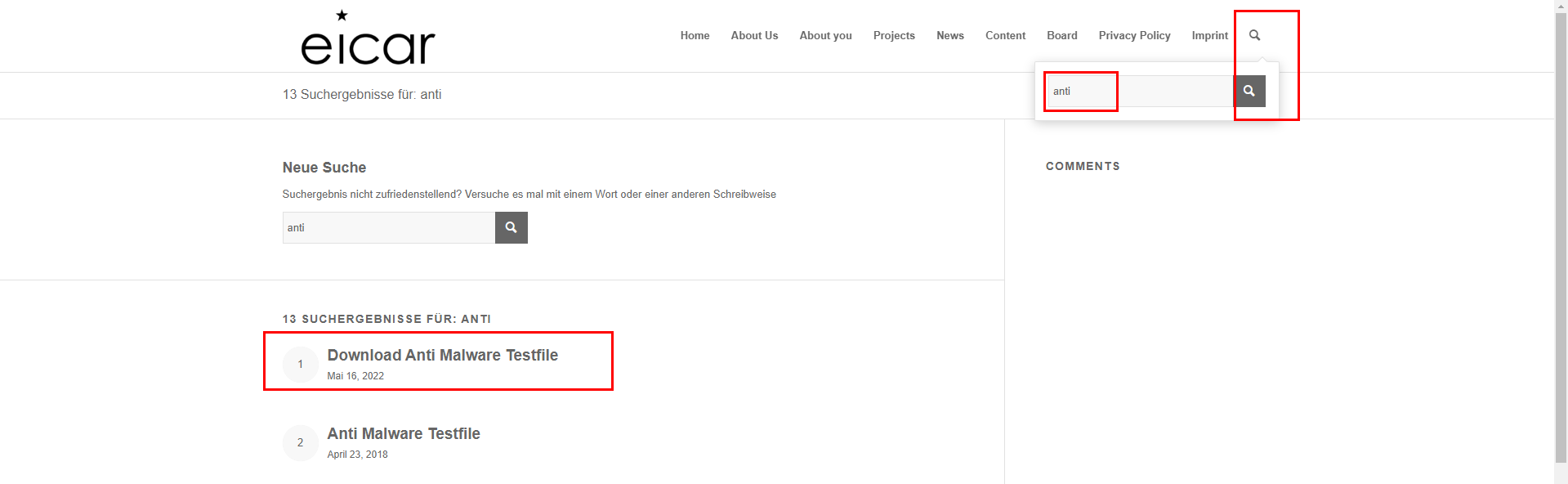

(在网页搜索anti,点击Download Anti Malware Testfile)

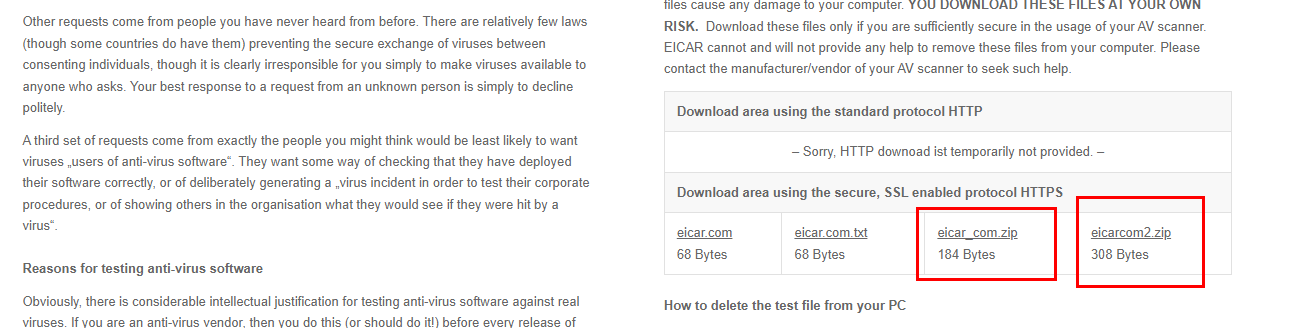

2.下载一下eicar的病毒样本,两个都可以

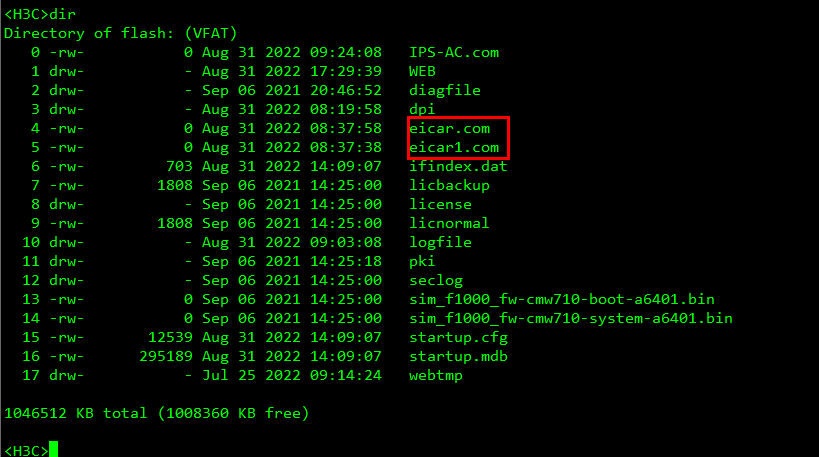

3.下载到本地PC后,解压,把文件使用ftp或者tftp传到防火墙上

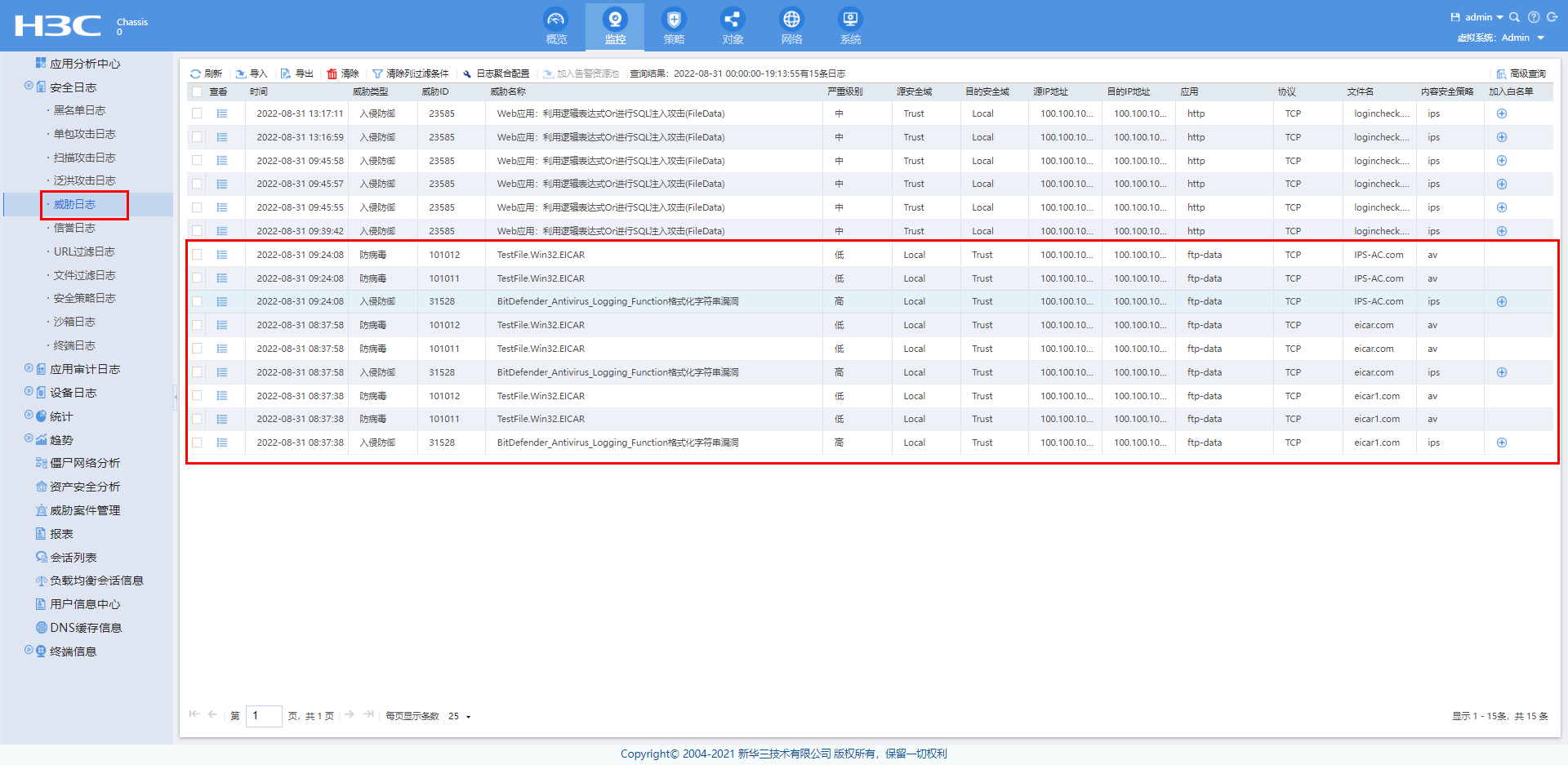

4.然后打开web页面就会发现IPS和AV日志。

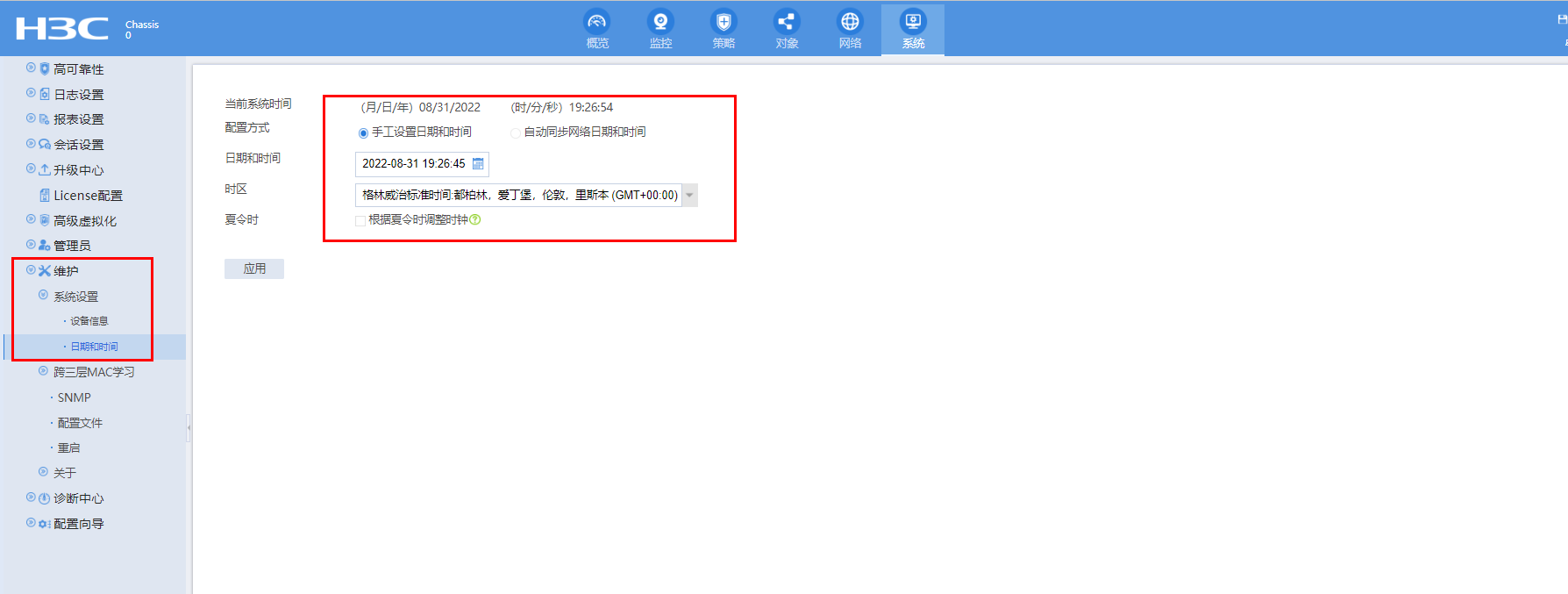

5.如果没有发现设备上没有产生威胁日志,调整下设备时间,把设备时间调整与终端相同

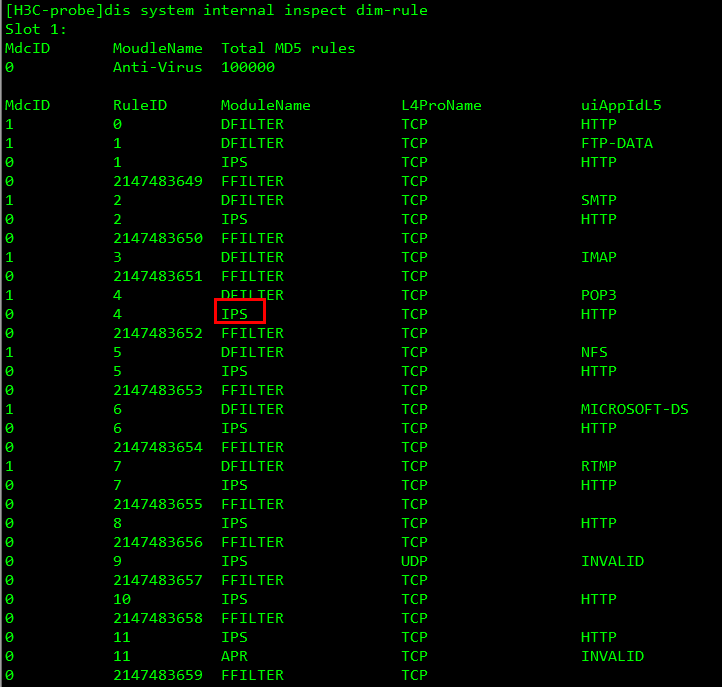

probe视图下通过命令查看,是否有ModuleName为IPS的规则下发。

命令:[H3C]probe

[H3C-probe]display system internal inspect dim-rule

例如:以下设备当中,IPS的配置文件下发正常。在ModuleName这一项当中有IPS的字样则表示IPS配置文件下发成功。

如果现网出现display system internal inspect dim-rule查看到ModuleName这一栏下没有IPS相关的规则下发,那么说明设备上的IPS文件下发失败,需要重新激活应用检测引擎。

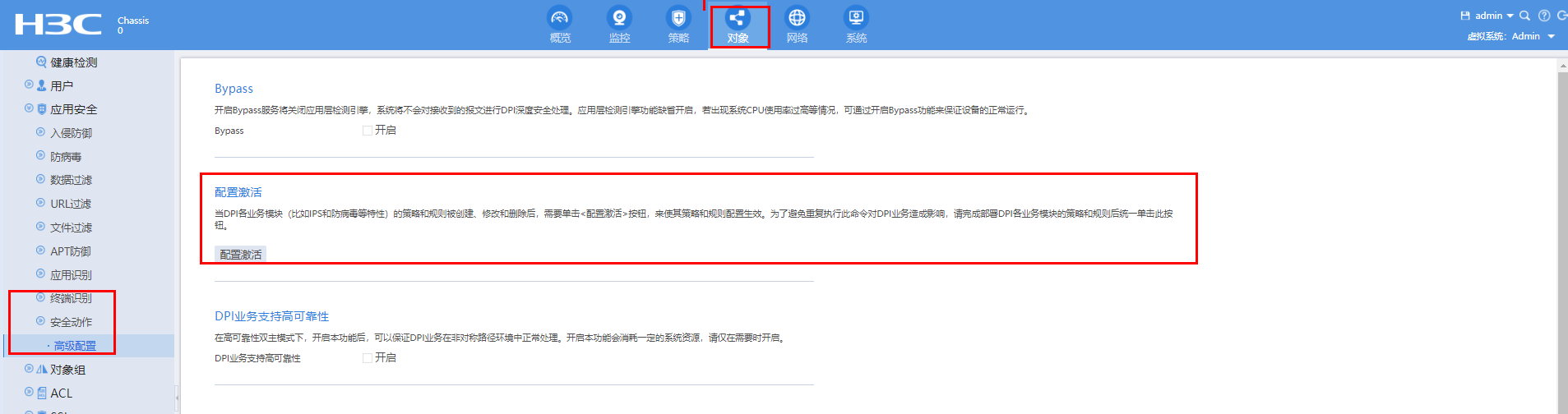

命令:inspect activate 激活DPI各业务模块的策略和规则配置。

在web界面也可以进行DPI模块的激活操作,在【对象】-【应用安全】-【高级配置】当中点击【配置激活】的按钮即可。Web界面激活DPI模块的详情如下图所示。

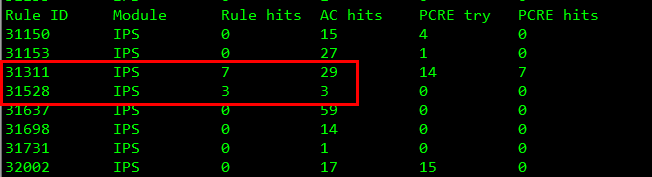

测试完之后,可以进入probe视图,查看底层这几条规则有没有被报文命中。

命令:display system internal inspect hit-statistics

例如:在案例当中,可以看到101011、101012这两条条规则均被匹配中

- 2023-11-01回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论