问题描述:

核心交换机上联路由器出口。内网所有网段全部指向核心交换机,现在想比如说想屏蔽掉某一个IP地址和MAC禁止上网。有什么操作方法吗?

IP地址是DHCP自动获取的,不好屏蔽,想屏蔽MAC地址,在交换机上如何操作。

- 2024-01-23提问

- 举报

-

(0)

最佳答案

通过acl限制

3 通过MAC地址过滤流量典型配置举例

3.1 组网需求

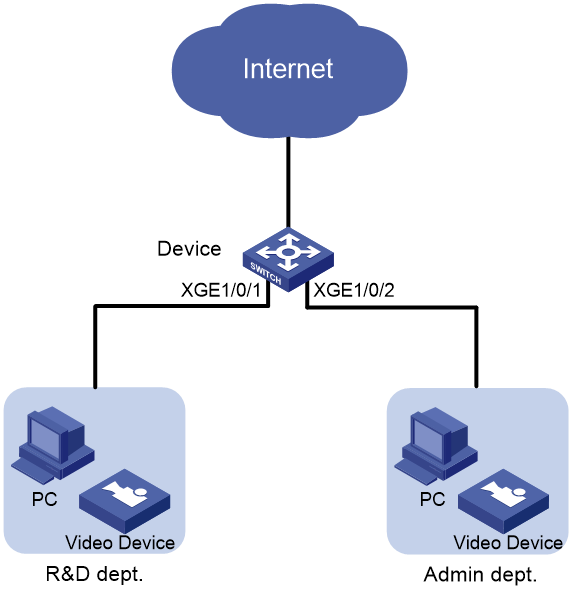

如图1所示,研发部和管理部中均部署了网络视频设备,这些视频设备的MAC地址为000f-e2xx-xxxx,现要求限制这些设备仅每天的8:30到18:00才能够向外网发送数据。

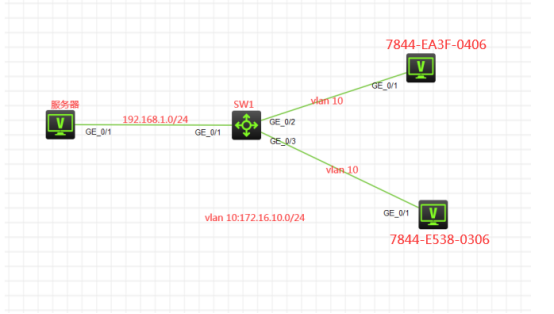

图1 通过MAC地址过滤流量配置组网图

3.3 配置思路

在受限设备的IP地址不定时,可以通过MAC地址来进行匹配;而对于具有相同MAC地址前缀的多台设备,也可以通过MAC地址掩码的方式来进行同时匹配。

3.4 配置步骤

# 配置时间段time1,时间范围为每天的8:30~18:00。

<Device> system-view

[Device] time-range time1 8:30 to 18:00 daily

# 创建二层ACL 4000,定义规则为在time1时间段内允许源MAC地址前缀为000f-e2的所有报文通过,其他时间拒绝。

[Device] acl mac 4000

[Device-acl-mac-4000] rule permit source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1

[Device-acl-mac-4000] rule deny source-mac 000f-e200-0000 ffff-ff00-0000

[Device-acl-mac-4000] quit

# 配置包过滤功能,应用二层ACL 4000对端口GigabitEthernet1/0/1和GigabitEthernet1/0/2收到的报文进行过滤。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] packet-filter mac 4000 inbound

[Device-GigabitEthernet1/0/1] quit

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] packet-filter mac 4000 inbound

[Device-GigabitEthernet1/0/2] quit

3.5 验证配置

# 执行display packet-filter命令查看包过滤功能的应用状态。

[Device] display packet-filter interface inbound

Interface: GigabitEthernet1/0/1

Inbound policy:

MAC ACL 4000

Interface: GigabitEthernet1/0/2

Inbound policy:

MAC ACL 4000

上述信息显示GigabitEthernet1/0/1和GigabitEthernet1/0/2端口上已经正确应用了包过滤功能。

在每天的8:30到18:00时间段内,视频设备可以正常与外网中的设备进行通信;在其它时间段内,视频设备无法与外网中的设备进行通信。

- 2024-01-23回答

- 评论(2)

- 举报

-

(0)

有详细操作案例吗?

看答案,差不多的案例

您好,请知:

可以使用二层ACL来实现。

组网说明:

本案例采用H3C HCL模拟器来模拟高级ACL典型组网配置。服务器在网络拓扑图中已有明确的标识。要求使用二层ACL来限制MAC为7844-E538-0306不能访问服务器。

配置步骤

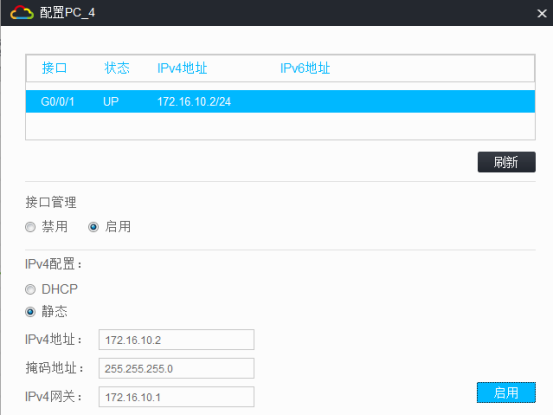

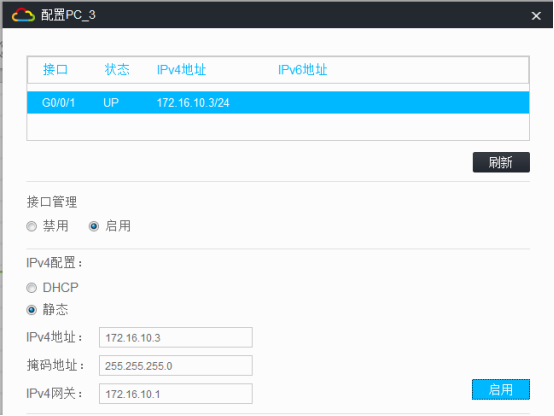

1、按照网络拓扑图正确配置IP地址

2、SW1配置二层ACL

配置关键点

第一阶段调试(基础网络配置):

SW1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname SW1

[SW1]vlan 10

[SW1-vlan10]quit

[SW1]int vlan 10

[SW1-Vlan-interface10]ip address 172.16.10.1 24

[SW1-Vlan-interface10]quit

[SW1]int range gi 1/0/2 to gi 1/0/3

[SW1-if-range]port link-type access

[SW1-if-range]port access vlan 10

[SW1-if-range]quit

[SW1]int gi 1/0/1

[SW1-GigabitEthernet1/0/1]ip address 192.168.1.1 24

[SW1-GigabitEthernet1/0/1]quit

第一阶段测试:

所有PC都填写IP地址,且都能互通:

第二阶段调试(二层ACL关键配置点):

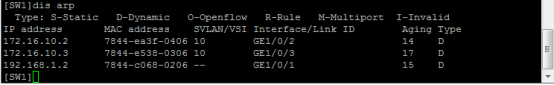

先查看ARP表:

[SW1]acl mac 4000

[SW1-acl-mac-4000]rule 0 deny source-mac 7844-E538-0306 FFFF-FF00-0000

[SW1-acl-mac-4000]rule 1 permit

[SW1-acl-mac-4000]quit

[SW1]int gi 1/0/1

[SW1-GigabitEthernet1/0/1]packet-filter mac 4000 outbound

[SW1-GigabitEthernet1/0/1]quit

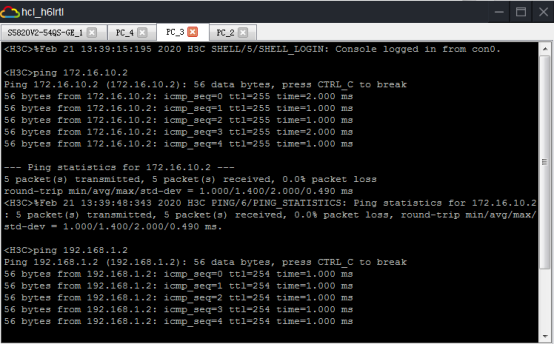

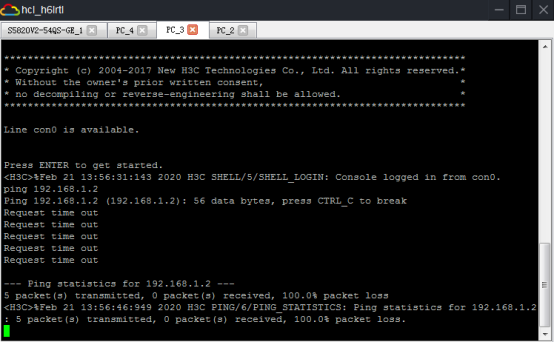

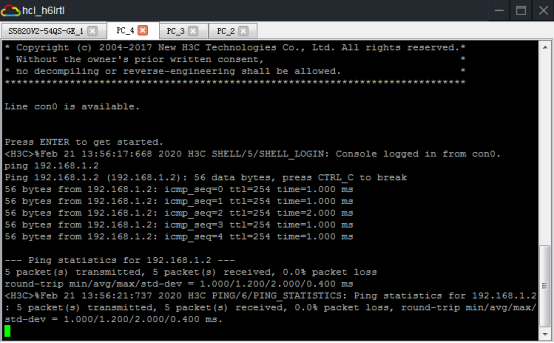

第二阶段测试:

MAC地址为7844-E538-0306的PC无法PING通服务器

除此之外VLAN10另外一个PC可PING通服务器

查看MAC ACL匹配的情况:

至此,基于二层ACL典型组网配置案例已完成!

- 2024-01-23回答

- 评论(0)

- 举报

-

(0)

ACL 4000 基于mac过滤

- 2024-01-23回答

- 评论(1)

- 举报

-

(0)

方便提供一下详细操作案例吗?

方便提供一下详细操作案例吗?

您好,最简单的就是黑名单设置

- 2024-01-23回答

- 评论(1)

- 举报

-

(0)

有相关配置案例嘛?可否提供一下?

有相关配置案例嘛?可否提供一下?

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

看答案,差不多的案例