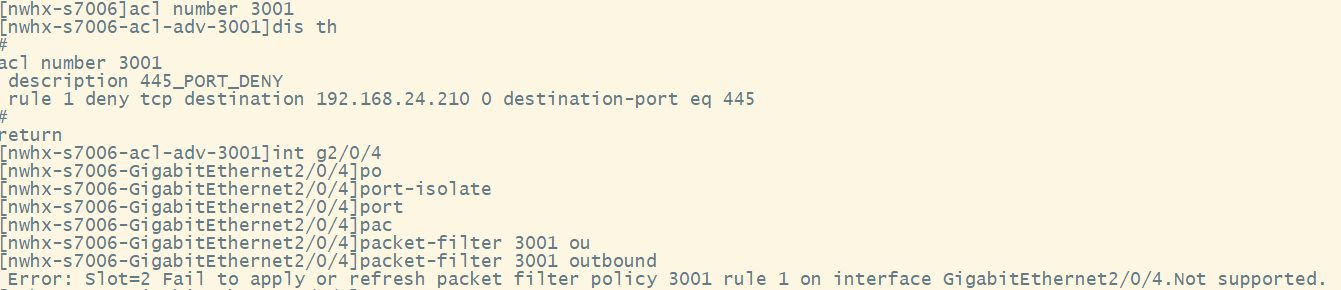

S7006的acl在端口出方向应用报错

- 0关注

- 0收藏,684浏览

最佳答案

方案一:【首选】将ACL应用在数据包的“入方向”(inbound)

这是最直接、最可靠的替代方法。您需要分析流量路径,在数据包进入交换机的那个端口上应用ACL。

操作步骤:

判断流量来源: 要阻止去往

192.168.24.210:445的流量,请先确定这些流量是从哪个(或哪些)端口进入S7006交换机的。例如,如果这些流量来自下联的接入交换机(比如来自

GigabitEthernet1/0/1),或者来自上联的核心/防火墙(比如来自GigabitEthernet3/0/1)。

在源端口应用ACL: 进入源端口的视图,在其入方向应用相同的ACL 3001。

[nwhx-s7006] interface GigabitEthernet1/0/1 # 假设流量从这里进来 [nwhx-s7006-GigabitEthernet1/0/1] packet-filter 3001 inbound # 应用在入方向验证: 此时命令应该会成功执行,不会报错。其效果与在出方向应用是等价的:从Gi1/0/1进入的、目标为

192.168.24.210:445的流量在进入设备时就被丢弃了,根本不会被转发到Gi2/0/4端口。

方案二:【全局应用】在VLAN上应用ACL

如果需要阻止的流量来自多个端口(例如同一个VLAN下的所有用户),您可以考虑在VLAN虚拟接口(VLAN-interface)的入方向应用ACL。

操作步骤:

确认目标VLAN: 确定源IP地址所在的VLAN(例如VLAN 10)。

在VLAN接口应用:

[nwhx-s7006] interface Vlan-interface 10 [nwhx-s7006-Vlan-interface10] packet-filter 3001 inbound效果: 所有从该VLAN发出的数据包,在进入三层路由转发时都会受到ACL 3001的检查。

总结与建议

根本原因: H3C S7006交换机的硬件转发芯片不支持在物理端口的出方向(outbound)应用包过滤策略。

最佳实践: 立即改用方案一。将ACL 3001从

GigabitEthernet2/0/4 outbound移动到流量源的端口或VLAN的 inbound 方向。配置检查: 在更改应用方向后,可以使用

display packet-filter interface [interface-name]命令来查看ACL的应用情况和匹配统计信息,以验证配置是否生效。版本考量: 虽然理论上新版本的软件可能会解锁更多硬件特性,但对于S7006这类相对较旧的平台,其硬件能力是固定的,通过升级系统软件(CMW)来解决此问题的可能性极低。因此,修改ACL的应用位置是唯一有效且快速的解决方案。

- 2025-09-16回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论