问题描述:

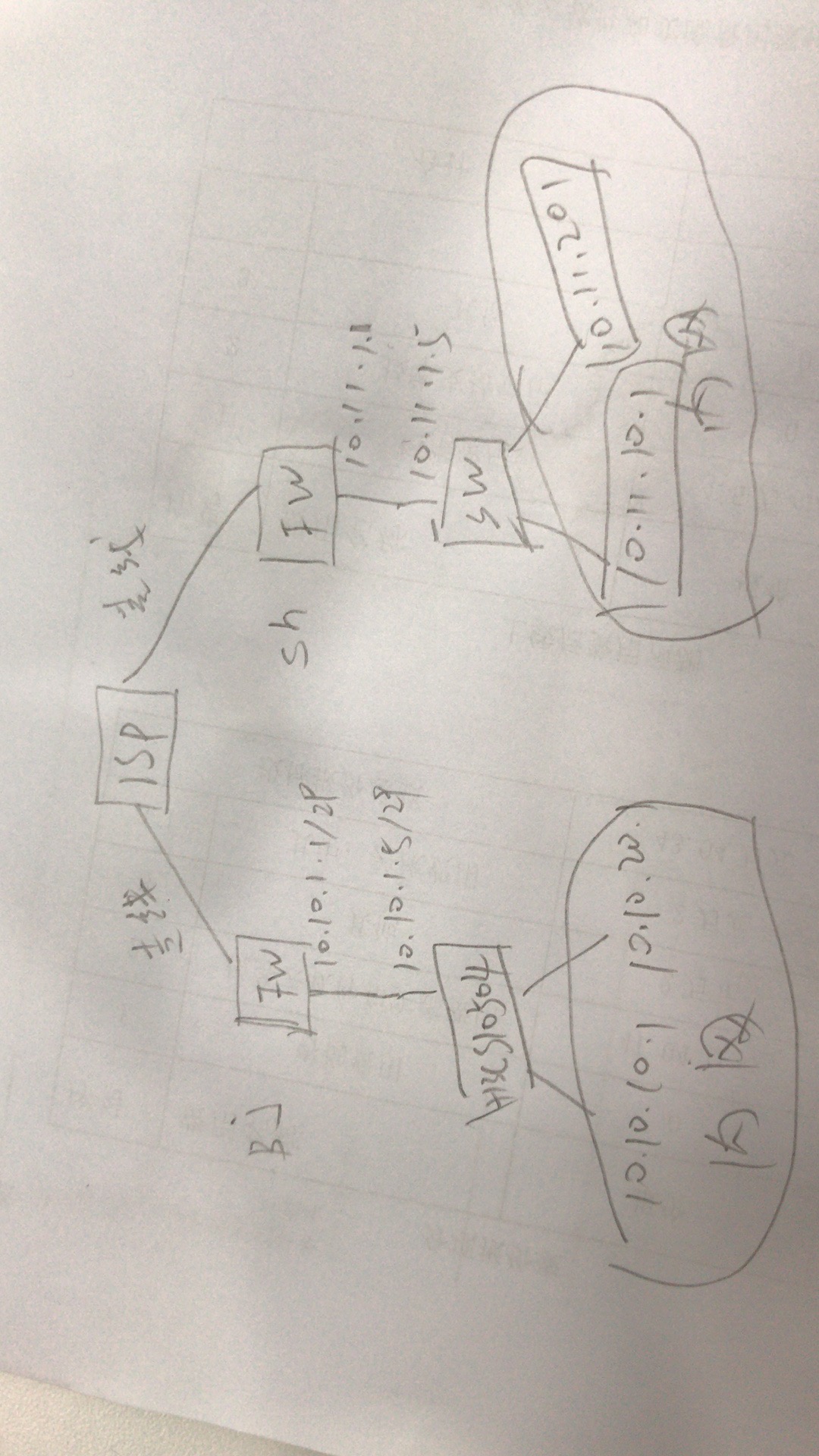

网络环境为 北京 到 上海 通过专线网络连接, 北京核心交换机 H3C S10504 两台做irf 上联为二层 interface Bridge-Aggregation 口连接防火墙。通过vlan地址互通。

故障现象:

登录北京防火墙 ping 上海内网核心交换机/计算机网段 10.11.0.0/16 通信正常。 登录上海防火墙ping 北京这边只能ping到北京防火墙设备,下联的核心交换机无法ping通 网段 10.10.0.0/16 。

尝试修复:

判断为北京核心交换机路由问题,因北京核心交换机H3C S10504 配置了(ip vpn-instance vpn1 route-distinguisher 100:1 # ip vpn-instance vpn2 route-distinguisher 200:1) 并用ospf 发布路由, 使用 dis ip route-tables 没有去上联防火墙的默认路由,

于是手动添加了 0.0.0.0 0.0.0.0 10.10.1.1 去防火墙的路由,还是不能与上海通信。

继续配置

ip route-static vpn-instance vpn1 10.11.0.0 255.255.0.0 10.10.1.1

ip route-static vpn-instance vpn2 10.11.0.0 255.255.0.0 10.10.1.1

但是查看路由表没有显示新增的路由, 还是不能与上海通信。

想请教各位大神,如果添加路由才能和上海内网通信 (北京内网 10.10.0.0/16 上海内网 10.11.0.0/16 专线连接)

组网及组网描述:

- 2019-08-07提问

- 举报

-

(0)

最佳答案

105设备到手工添加的路由的下一跳是通的吗?

- 2019-08-07回答

- 评论(7)

- 举报

-

(0)

从北京核心交换机ping ,可以ping到上海防火墙,上海内网就ping不通了。

加上也查看了,里面没有到 防火墙 10.10.1.1的路由表。只是本地的 ospf发布的路由表

上海那边没有配置 vpn-instance设置,就北京这边核心交换机配置了。

上海没有配置 vpn实例? 那你这算是mplsvpn?你这是突然不通了,还是开局没做好

没有配置mplsvpn,用的是专线连接。 用运营商的话来说,相当于一个大内网。开局就这样

问题已完美解决。

解决方案:

在核心交换机上新增新Vlan 并绑定VRF,在上联防火墙也配置相同的VLAN 让两个VLAN直接通信。

总结:

等于核心交换机配置了VRF后 多了一张独立的路由表(虚拟路由器),和全局路由完全隔离了,只有新创建vlan 并绑定该vrf后 与上联防火墙建立通信,逻辑上防火墙等于下联接通两台路由表设备,物理上就一台。

- 2019-08-16回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

没有配置mplsvpn,用的是专线连接。 用运营商的话来说,相当于一个大内网。开局就这样