IPSEC设备部署在内部问题

- 0关注

- 1收藏,1620浏览

问题描述:

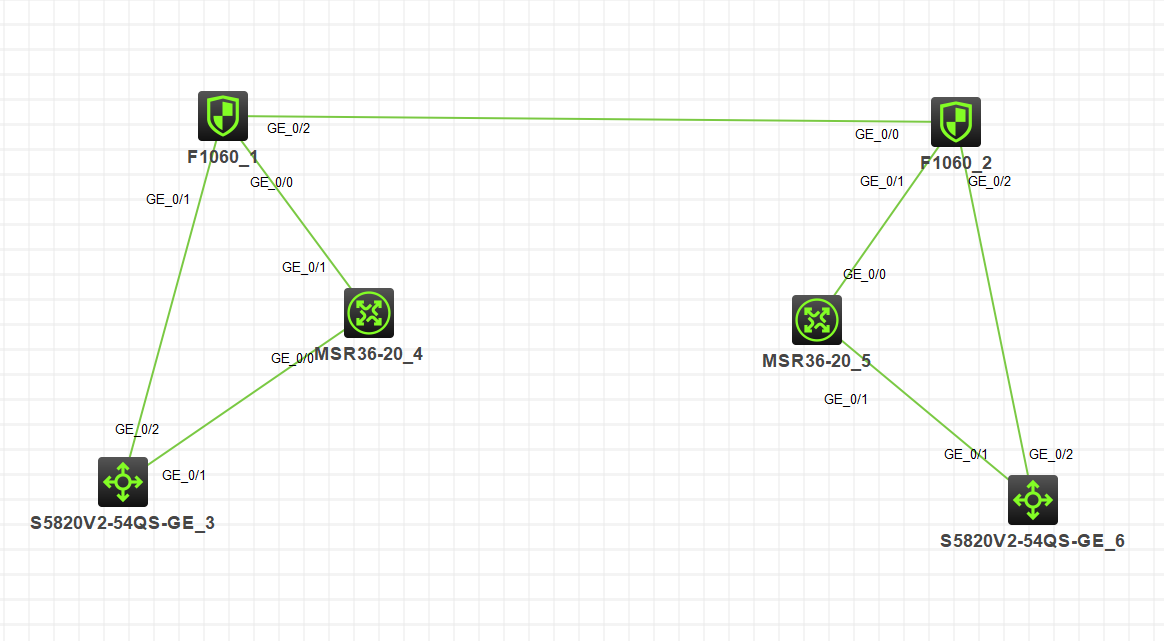

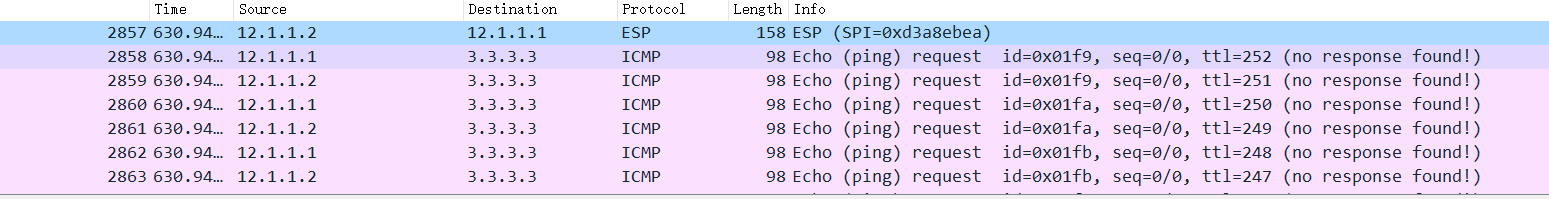

路由器4和5是充当IPSec vpn的设备,野蛮模式,FW2的公网地址模拟成非固定的地址,在4和5上查看ike 的sa 和ipsec sa都是正常建立的,但是ping的时候FW1和FW2之间的抓包发现数据包并没有IPSEC的封装,

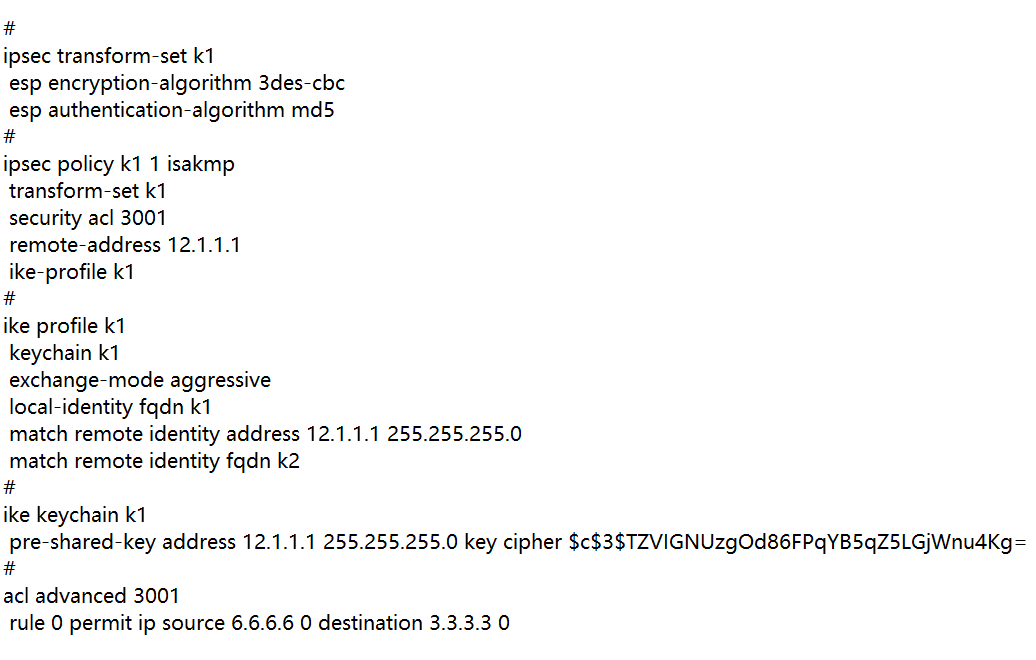

路由器4和5是充当IPSec vpn的设备,野蛮模式,FW2的公网地址模拟成非固定的地址,在4和5上查看ike 的sa 和ipsec sa都是正常建立的,但是ping的时候FW1和FW2之间的抓包发现数据包并没有IPSEC的封装, 路由器5上关于IPSEC的配置如下

路由器5上关于IPSEC的配置如下

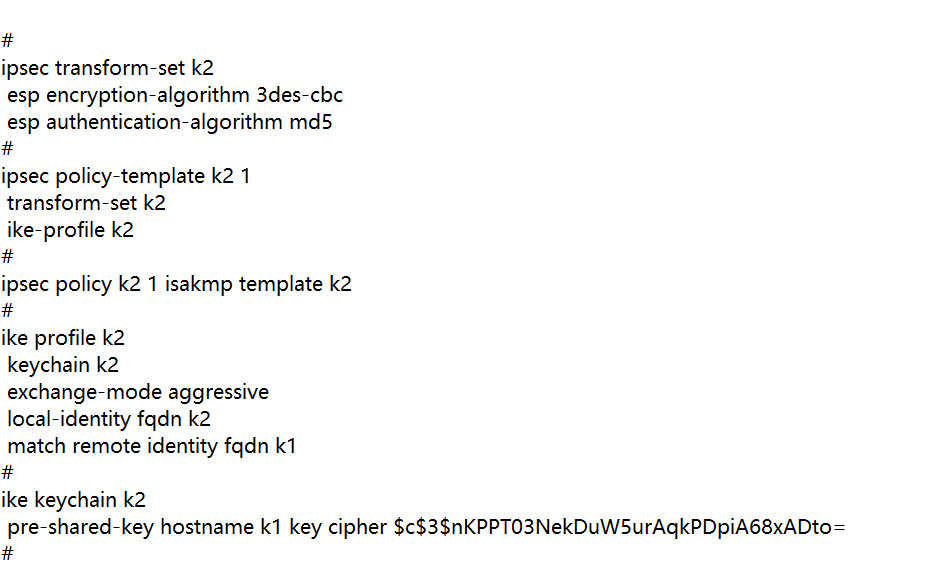

路由器4的配置

- 2019-10-08提问

- 举报

-

(1)

最佳答案

ipsec的感兴趣流在nat 的acl里deny了吗

- 2019-10-08回答

- 评论(12)

- 举报

-

(1)

FW上都是直接的nat outband ,没有带acl,需要拒绝吗

大佬,似乎不行,我直接在FW上把NAT去掉了,还是不通,但是SA都正常建立,您给的这个页面打不开了

FW接口上就这些东西了 interface GigabitEthernet1/0/0 port link-mode route combo enable copper ip address 12.1.1.2 255.255.255.0 nat server protocol udp global 12.1.1.2 500 inside 25.1.1.5 500 nat server protocol udp global 12.1.1.2 4500 inside 25.1.1.5 4500

好的,我一会再看看,您还有类似的文档发我参考 一下吗

之前没有做nat deny抓包显示的是nat之后的数据包,刚才做了nat deny以后就看就到icmp的包了

看不到icmp的包了

但还是不通

更正一下,这种场景中,需要在FW的出接口对IPSEC的流量做NAT的,如果不做NAT,IPSEC协商的源或目的地址会变成内网地址

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

更正一下,这种场景中,需要在FW的出接口对IPSEC的流量做NAT的,如果不做NAT,IPSEC协商的源或目的地址会变成内网地址