问题描述:

由于一个项目技术要求,预实现802.1X 本地认证和radius认证,在radius认证过程中有两个问题,请专家指点问题1: dot1x + Radius认证, pap协议类型 用户密码的解密方式是什么,怎么解析密码问题2:dot1x+ Radius认证,认证成功后需要下发vlan 和 acl id ,vlan下发成功,acl下发失败(用的是11 Filter-ID字段)【上配置】:dot1x //全局dot1x dot1x authentication-method pap dot1x access-user log enable abnormal-logoff failed-login normal-logoff successful-logininterface Ethernet1/0/3 //端口配置dot1x dot1x undo dot1x handshake dot1x mandatory-domain system undo dot1x multicast-trigger dot1x unicast-trigger dot1x guest-vlan 10acl advanced 3000 //配置acl rule 0 deny icmpradius scheme wangding //配置radius primary authentication 192.168.100.70 primary accounting 192.168.100.70 key authentication cipher $c$3$eq3RG+wLeAU6Zs8zcLBFcRJ7OUXTmp/VxjSB key accounting cipher $c$3$MyjsT1yB+LKHQFjGJLuVthLLgcDZ8pgB5ZfO user-name-format without-domain

组网及组网描述:

由于一个项目技术要求,预实现802.1X 本地认证和radius认证,在radius认证过程中有两个问题,请专家指点问题1: dot1x + Radius认证, pap协议类型 用户密码的解密方式是什么,怎么解析密码问题2:dot1x+ Radius认证,认证成功后需要下发vlan 和 acl id ,vlan下发成功,acl下发失败(用的是11 Filter-ID字段)【上配置】:dot1x //全局dot1x dot1x authentication-method pap dot1x access-user log enable abnormal-logoff failed-login normal-logoff successful-logininterface Ethernet1/0/3 //端口配置dot1x dot1x undo dot1x handshake dot1x mandatory-domain system undo dot1x multicast-trigger dot1x unicast-trigger dot1x guest-vlan 10acl advanced 3000 //配置acl rule 0 deny icmpradius scheme wangding //配置radius primary authentication 192.168.100.70 primary accounting 192.168.100.70 key authentication cipher $c$3$eq3RG+wLeAU6Zs8zcLBFcRJ7OUXTmp/VxjSB key accounting cipher $c$3$MyjsT1yB+LKHQFjGJLuVthLLgcDZ8pgB5ZfO user-name-format without-domain

- 2020-07-02提问

- 举报

-

(0)

最佳答案

您好,请知:

以下是802.1X下发ACL的典型配置案例,请参考:

1.12.3 802.1X支持ACL下发配置举例

1. 组网需求

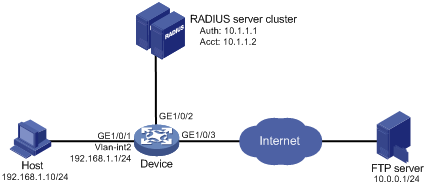

用户通过Device的端口GigabitEthernet1/0/1接入网络,Device对该端口接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:

· 使用RADIUS服务器10.1.1.1/24作为认证/授权服务器,RADIUS服务器10.1.1.2/24作为计费服务器;

· 通过认证服务器下发ACL,禁止上线的802.1X用户在工作日的工作时间(8:00~18:00)访问IP地址为10.0.0.1/24的FTP服务器。

2. 组网图

图1-13 802.1X支持ACL下发典型组网图

3. 配置步骤

![]()

· 下述配置步骤中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍请参见“安全命令参考”中的“AAA”。

· 完成802.1X客户端的配置,并保证接入端口加入Guest VLAN或授权VLAN之后客户端能够及时更新IP地址,以实现与相应网络资源的互通。

· 完成RADIUS服务器的配置,添加用户帐户,指定要授权下发的ACL(本例中为ACL 3000),并保证用户的认证/授权/计费功能正常运行。

# 配置各接口的IP地址(略)。

# 配置RADIUS方案。

<Device> system-view

[Device] radius scheme 2000

[Device-radius-2000] primary authentication 10.1.1.1 1812

[Device-radius-2000] primary accounting 10.1.1.2 1813

[Device-radius-2000] key authentication simple abc

[Device-radius-2000] key accounting simple abc

[Device-radius-2000] user-name-format without-domain

[Device-radius-2000] quit

# 配置ISP域的AAA方法。

[Device] domain bbb

[Device-isp-bbb] authentication lan-access radius-scheme 2000

[Device-isp-bbb] authorization lan-access radius-scheme 2000

[Device-isp-bbb] accounting lan-access radius-scheme 2000

[Device-isp-bbb] quit

# 配置名为ftp的时间段,其时间范围为每周工作日的8点到18点。

[Device] time-range ftp 8:00 to 18:00 working-day

# 配置ACL 3000,拒绝用户在工作日的工作时间内访问FTP服务器10.0.0.1的报文通过。

[Device] acl advanced 3000

[Device-acl-ipv4-adv-3000] rule 0 deny ip destination 10.0.0.1 0 time-range ftp

[Device-acl-ipv4-adv-3000] quit

# 开启全局802.1X。

[Device] dot1x

# 开启端口GigabitEthernet1/0/1的802.1X。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] dot1x

4. 验证配置

当用户认证成功上线后,在工作日的工作时间Ping FTP服务器。

C:\>ping 10.0.0.1

Pinging 10.0.0.1 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 10.0.0.1:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

由以上过程可知,用户无法ping通FTP服务器,说明认证服务器下发的ACL已对该用户生效。

- 2020-07-02回答

- 评论(1)

- 举报

-

(0)

你这个没有实际回答到我的问题,我的问题主要在radius侧,你这个都是设备配置和如何验证

你这个没有实际回答到我的问题,我的问题主要在radius侧,你这个都是设备配置和如何验证

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

您好,是要解析解密,不知道是什么加密,所以想咨询下,比如md5 base64 设备上有创建acl 3000