出口路由器没有管理权限,再下挂一个路由器,能组IPSEC VPN吗

- 0关注

- 1收藏,1873浏览

问题描述:

一个拨号网络环境,出口路由器没有管理权限,能在下面增加一个路由器跟别的地方做IPSEC VPN吗,但VPN不是要开放端口和域名绑定(IP会变化),需求是这边要能远程到那个拨号的网络中,有别的方法没?

组网及组网描述:

电信光纤进来,接路由器拨号上网,下面接千兆交换机

- 2020-08-31提问

- 举报

-

(0)

最佳答案

VPN不是要开放端口和域名绑定(IP会变化)

IP变化可以使用野蛮模式就行了

需求是这边要能远程到那个拨号的网络中,有别的方法没?

还有就是对面路由器做vpn你就可以访问了。

你在自己的路由器上做了IPSEC,出口需要映射IPSEC端口号才行,或者用nat穿越

MSR路由器

IPSec穿越NAT功能的配置

关键字:MSR;IPSec;NAT;野蛮模式;静态NAT

一、组网需求:

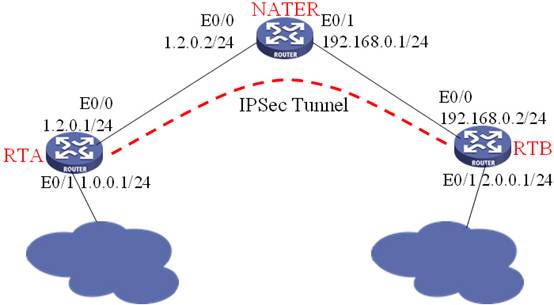

RTA、RTB之间通过NATER进行静态地址转换,RTA、RTB之间建立支持NAT穿越的野蛮模式IPSec

设备清单:MSR路由器3台

二、组网图:

三、配置步骤:

适用设备和版本:MSR、Version 5.20, Beta 1105后所有版本。

RTA配置 |

# //指定本端的IKE名字 ike local-name rta # ike proposal 1 # ike peer rtb //指定为野蛮模式 exchange-mode aggressive pre-shared-key 123 //使用name识别 id-type name //对端名字 remote-name rtb //使能NAT检测与穿越 nat traversal # ipsec proposal rtb # ipsec policy rtb 1 isakmp security acl 3000 ike-peer rtb proposal rtb # acl number 3000 rule 0 permit ip source 1.0.0.0 0.0.0.255 destination 2.0.0.0 0.0.0.255 # interface Ethernet0/0 port link-mode route description connects to NATER ip address 1.2.0.1 255.255.255.0 ipsec policy rtb # interface Ethernet0/1 port link-mode route description connects to 1.0.0.0/24 subnet ip address 1.0.0.1 255.255.255.0 # ip route-static 2.0.0.0 255.255.255.0 1.2.0.3 # |

RTB配置 |

# //定义本端IKE名字 ike local-name rtb # ike proposal 1 # ike peer rta //指定使用野蛮模式 exchange-mode aggressive pre-shared-key 123 //使用名字标识 id-type name //对端名字 remote-name rta //对端地址,私网侧必须配置 remote-address 1.2.0.1 //使能NAT探测和穿越 nat traversal # ipsec proposal rta # ipsec policy rta 1 isakmp security acl 3000 ike-peer rta proposal rta # acl number 3000 rule 0 permit ip source 2.0.0.0 0.0.0.255 destination 1.0.0.0 0.0.0.255 # interface Ethernet0/0 port link-mode route description connects NATER ip address 192.168.0.2 255.255.255.0 ipsec policy rta # interface Ethernet0/1 port link-mode route description connects to 2.0.0.0/24 subnet ip address 2.0.0.1 255.255.255.0 # ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 # |

NATER配置 |

# //定义静态NAT转换 nat static 192.168.0.2 1.2.0.3 # interface Ethernet0/0 port link-mode route //在公网接口绑定NAT转换 nat outbound static description connects to RTA ip address 1.2.0.2 255.255.255.0 # //私网接口 interface Ethernet0/1 port link-mode route description connects to RTB ip address 192.168.0.1 255.255.255.0 # |

四、配置关键点:

1) 先配置NATER,保证RTA和RTB经过NATER保证互通;

2) RTA和RTB都要定义IKE Local-Name;

3) 使用IKE Peer的野蛮模式;

4) 指定IKE Peer的id-type为name;

5) RTA和RTB都需要指定remote-name;

6) RTB还需要指定remote-address,因为RTB处于私网侧;

7) RTA和RTB都需要使能NAT探测与穿越;

8) ACL一定不要最后添加一条deny ip的规则,该配置会导致不需要加密的流量被丢弃。

- 2020-08-31回答

- 评论(1)

- 举报

-

(0)

拨号IP会变化,要绑定域名,用野蛮模式,IPSEC要映射UDP500端口,出口路由器没权限,怎么实现

可以支持的,在下面加一个路由器,可以做nat穿越的ipsec,vpn建立成功后,可以远程访问到内网

- 2020-08-31回答

- 评论(1)

- 举报

-

(0)

拨号IP会变化,要绑定域名,用野蛮模式,IPSEC要映射UDP500端口,出口路由器没权限,怎么实现

拨号IP会变化,要绑定域名,用野蛮模式,IPSEC要映射UDP500端口,出口路由器没权限,怎么实现

您好,请知:

由于是下挂的路由器,可以部署NAT穿越的IPSEC VPN野蛮模式。以下是配置举例,请参考:

2.11.2 IKE野蛮模式及NAT穿越典型配置举例

1. 组网需求

本例将IPsec和ADSL相结合,是目前实际中广泛应用的典型案例。

· 公司分支局域网通过Router B接入到ATM网络,Router B作为PPPoE的client端,通过ADSL卡直接连接公网的DSLAM接入端。Router B与公网连接的接口IP地址为ISP动态分配的私网IP地址。

· 公司总部局域网通过Router A接入到ATM网络,Router A与公网连接的接口IP地址为固定的公网IP地址。

· 采用IKE协商的方式创建IPsec安全隧道保护总部与分支之间的数据安全。

2. 组网图

图2-4 IKE野蛮模式及NAT穿越典型组网图

3. 配置步骤

配置关键点:

· 由于IPsec隧道一端安全网关(Router B)的IP地址为动态获取,因此IKE的协商模式采用野蛮模式(aggressive)。

· 由于IPsec隧道的两端一端为公网地址,另一端为私网地址,因此需要在隧道两端上均配置NAT穿越功能。

(1) 配置Router A

# 配置本端安全网关设备名称。

<RouterA> system-view

[RouterA] ike local-name routera

# 配置ACL。

[RouterA] acl number 3101

[RouterA-acl-adv-3101] rule 0 permit ip source 172.16.0.0 0.0.0.255 destination 192.168.0.0 0.0.0.255

[RouterA-acl-adv-3101] quit

# 配置IKE安全提议。

[RouterA] ike proposal 1

[RouterA-ike-proposal-1] authentication-algorithm sha

[RouterA-ike-proposal-1] authentication-method pre-share

[RouterA-ike-proposal-1] encryption-algorithm 3des-cbc

[RouterA-ike-proposal-1] dh group2

# 配置IKE对等体peer。

[RouterA] ike peer peer

[RouterA-ike-peer-peer] exchange-mode aggressive

[RouterA-ike-peer-peer] pre-shared-key abc

[RouterA-ike-peer-peer] id-type name

[RouterA-ike-peer-peer] remote-name routerb

[RouterA-ike-peer-peer] nat traversal

[RouterA-ike-peer-peer] quit

# 创建IPsec安全提议tran1。

[RouterA] ipsec transform-set tran1

[RouterA-ipsec-transform-set-tran1] encapsulation-mode tunnel

[RouterA-ipsec-transform-set-tran1] transform esp

[RouterA-ipsec-transform-set-tran1] esp encryption-algorithm 3des

[RouterA-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[RouterA-ipsec-transform-set-tran1] quit

# 创建IPsec安全策略policy并指定通过IKE协商建立SA。

[RouterA] ipsec policy policy 10 isakmp

# 配置IPsec安全策略policy引用IKE对等体peer。

[RouterA-ipsec-policy-isakmp-policy-10] ike-peer peer

# 配置IPsec安全策略policy引用访问控制列表3101。

[RouterA-ipsec-policy-isakmp-policy-10] security acl 3101

# 配置IPsec安全策略policy引用IPsec安全提议tran1。

[RouterA-ipsec-policy-isakmp-policy-10] transform-set tran1

[RouterA-ipsec-policy-isakmp-policy-10] quit

# 配置IP地址。

[RouterA] interface serial 2/1/1

[RouterA-Serial2/1/1] ip address 100.1.1.1 255.255.255.0

[RouterA-Serial2/1/1] ipsec policy policy

[RouterA-Serial2/1/1] quit

# 配置以太网口。

[RouterA] interface gigabitethernet 3/0/1

[RouterA-GigabitEthernet3/0/1] ip address 172.16.0.1 255.255.255.0

[RouterA-GigabitEthernet3/0/1] quit

# 配置到分公司局域网的静态路由。

[RouterA] ip route-static 192.168.0.0 255.255.255.0 serial 2/1/1

(2) 配置Router B

# 配置本端安全网关的名称。

<RouterB> system-view

[RouterB] ike local-name routerb

# 配置ACL。

[RouterB] acl number 3101

[RouterB-acl-adv-3101] rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 172.16.0.0 0.0.0.255

[RouterB-acl-adv-3101] quit

# 配置IKE安全提议。

[RouterB] ike proposal 1

[RouterB-ike-proposal-1] authentication-algorithm sha

[RouterB-ike-proposal-1] authentication-method pre-share

[RouterB-ike-proposal-1] encryption-algorithm 3des-cbc

[RouterB-ike-proposal-1] dh group2

# 配置IKE对等体peer。

[RouterB] ike peer peer

[RouterB-ike-peer-peer] exchange-mode aggressive

[RouterB-ike-peer-peer] pre-shared-key abc

[RouterB-ike-peer-peer] id-type name

[RouterB-ike-peer-peer] remote-name routera

[RouterB-ike-peer-peer] remote-address 100.1.1.1

[RouterB-ike-peer-peer] nat traversal

[RouterB-ike-peer-peer] quit

# 创建IPsec安全提议tran1。

[RouterB] ipsec transform-set tran1

[RouterB-ipsec-transform-set-tran1] encapsulation-mode tunnel

[RouterB-ipsec-transform-set-tran1] transform esp

[RouterB-ipsec-transform-set-tran1] esp encryption-algorithm 3des

[RouterB-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[RouterB-ipsec-transform-set-tran1] quit

# 创建IPsec安全策略policy并指定通过IKE协商建立SA。

[RouterB] ipsec policy policy 10 isakmp

# 配置IPsec安全策略policy引用IKE对等体peer。

[RouterB-ipsec-policy-isakmp-policy-10] ike-peer peer

# 配置IPsec安全策略policy引用访问控制列表3101。

[RouterB-ipsec-policy-isakmp-policy-10] security acl 3101

# 配置IPsec安全策略policy引用IPsec安全提议tran1。

[RouterB-ipsec-policy-isakmp-policy-10] transform-set tran1

[RouterB-ipsec-policy-isakmp-policy-10] quit

# 配置拨号访问控制列表。

[RouterB] dialer-rule 1 ip permit

# 创建Dialer0,使用由ISP分配的用户名和密码进行拨号和PPP认证的相关配置,并配置MTU。

[RouterB] interface dialer 0

[RouterB-Dialer0] link-protocol ppp

[RouterB-Dialer0] ppp pap local-user test password simple 123456

[RouterB-Dialer0] ip address ppp-negotiate

[RouterB-Dialer0] dialer user 1

[RouterB-Dialer0] dialer-group 1

[RouterB-Dialer0] dialer bundle 1

[RouterB-Dialer0] ipsec policy policy

[RouterB-Dialer0] mtu 1492

[RouterB-Dialer0] quit

# 配置到总公司局域网的静态路由。

[RouterB] ip route-static 172.16.0.0 255.255.255.0 dialer 0

# 配置以太网口。

[RouterB] interface gigabitethernet 3/0/1

[RouterB-GigabitEthernet3/0/1] tcp mss 1450

[RouterB-GigabitEthernet3/0/1] ip address 192.168.0.1 255.255.255.0

[RouterB-GigabitEthernet3/0/1] quit

# 配置VE口。

[RouterB] interface virtual-ethernet 0

[RouterB-Virtual-Ethernet0] pppoe-client dial-bundle-number 1

[RouterB-Virtual-Ethernet0] mac-address 0011-0022-0012

[RouterB-Virtual-Ethernet0] quit

# 对ADSL卡的ATM口进行配置。

[RouterB] interface atm 1/1/1

[RouterB-Atm1/1/1] pvc 0/100

[RouterB-atm-pvc-Atm1/1/1-0/100] map bridge virtual-ethernet 0

[RouterB-atm-pvc-Atm1/1/1-0/100] quit

- 2020-08-31回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

拨号IP会变化,要绑定域名,用野蛮模式,IPSEC要映射UDP500端口,出口路由器没权限,怎么实现